В статье речь пойдёт о том, как эффективно и быстро можно настроить и управлять политиками веб-фильтрации, используя

Sophos UTM — комплексное решение по обеспечению информационной безопасности предприятия. В конце статьи Вас ожидает Бонус при миграции с TMG или аналогичного решения.

Что такое Sophos UTM или Определимся с терминами

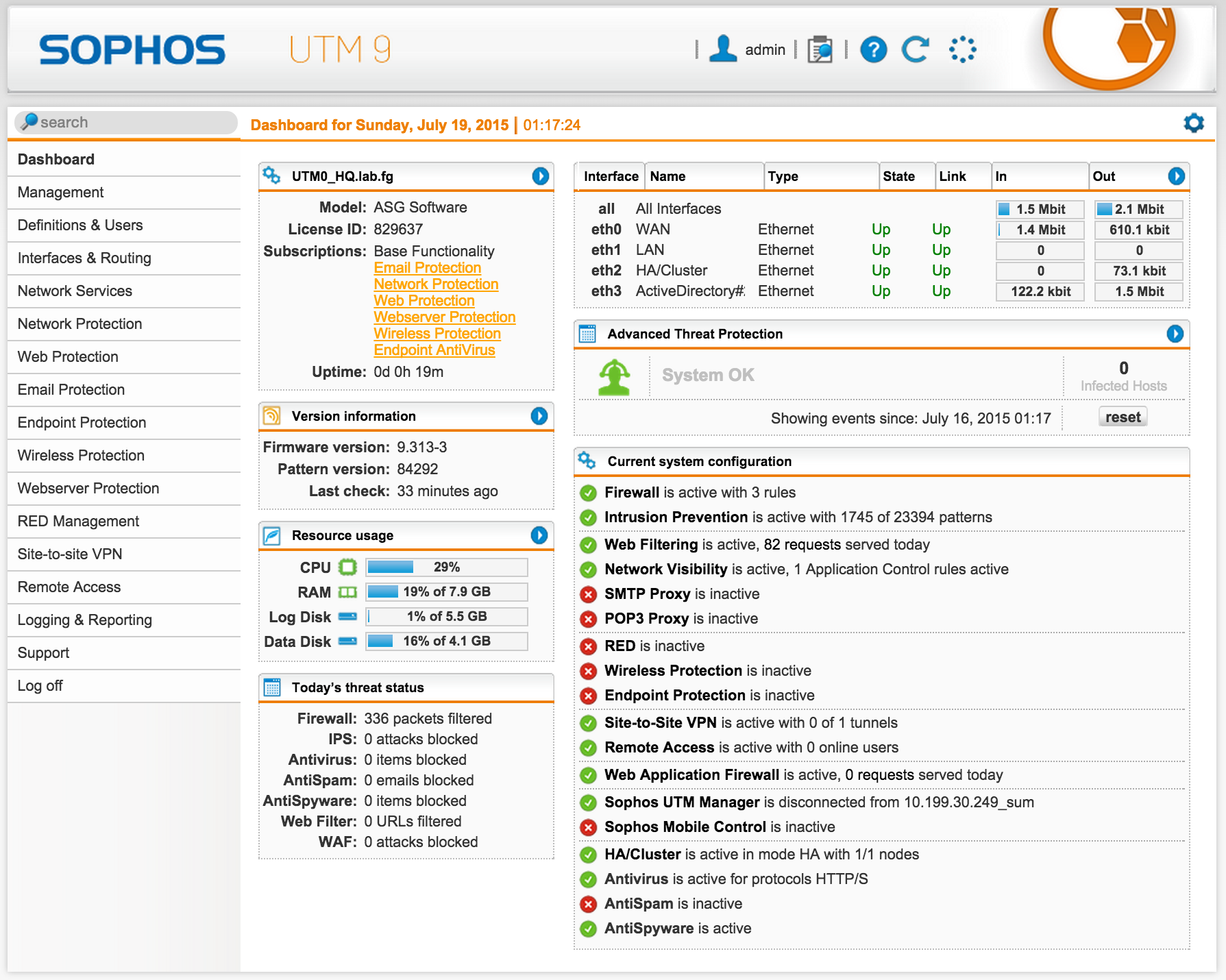

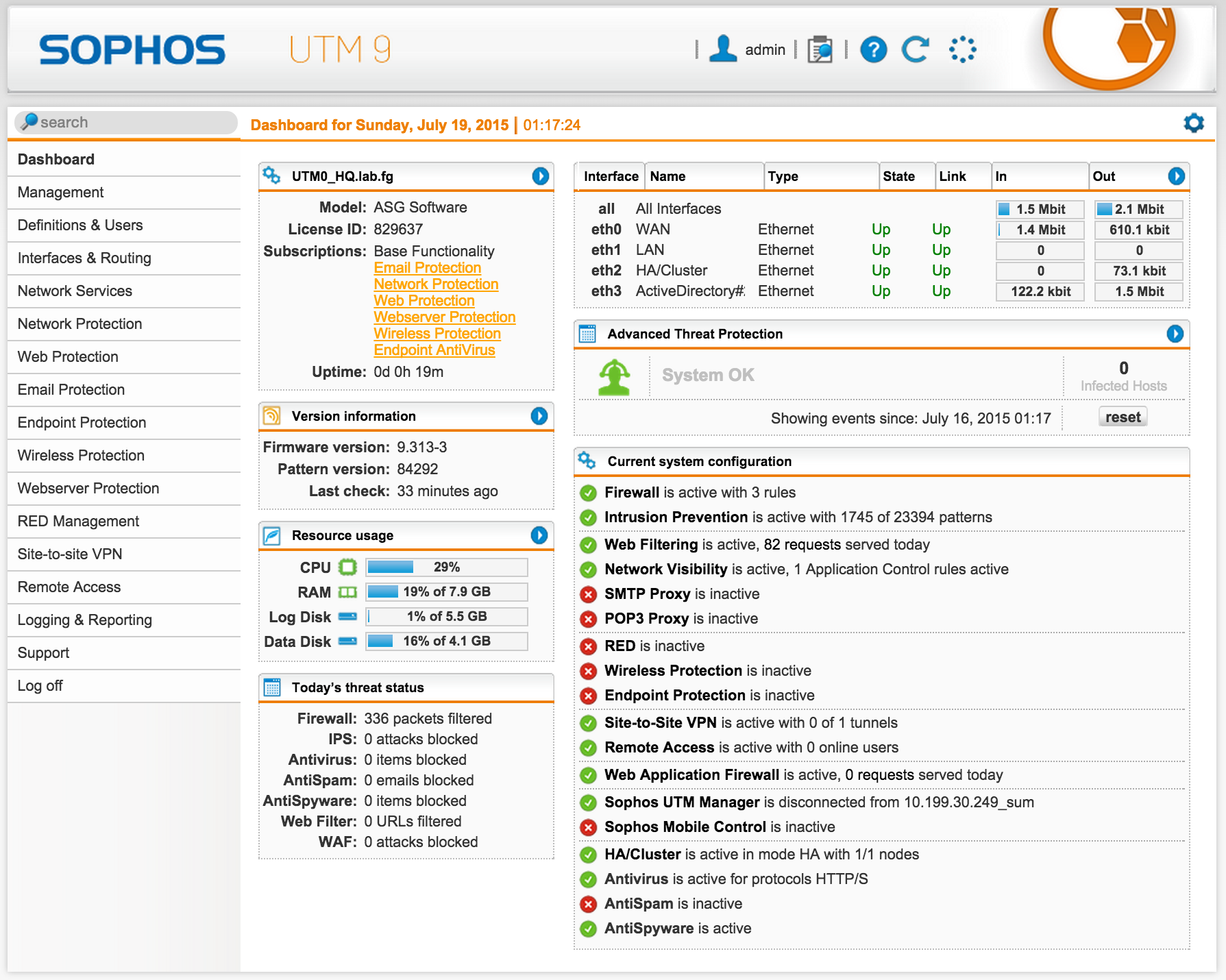

Sophos UTM относится к классу решений Unified Thread Management, комплексным решением для обеспечения безопасности и организации сетевой инфраструктуры. Оно объединяет функции маршрутизации, межсетевого экрана, NGFW, IDS/IPS, организации веб-доступа, технологию DPI, организацию VPN-каналов, WAF, email-защиту от спама, безопасность рабочих мест. Каждый из функциональных модулей объединён в одном устройстве в едином веб-интерфейсе и включается в зависимости от изменившихся потребностей. Sophos UTM поддерживает

Аппаратное,

Программное или

Виртуальное развёртывание.

История Sophos UTM насчитывает около 15 лет. В 2000 г. в Карлсруэ была основана компания Astaro. Она предложила рынку визионерский взгляд на проблемы обеспечения сетевой безопасности. Модульная архитектура и простота использования позволили компании через 10 лет получить 56000 инсталляций в 60 странах. В 2011 году произошло слияние Astaro и Sophos, в результате которого появилось решение Sophos UTM, расширившее безопасность на рабочие места. Решение разрабатывают и поддерживают в Германии и по сей день.

В России система работает более чем у 1000 заказчиков, от небольших организаций с одним администратором до больших компаний, имеющих офисы в каждом городе нашей страны.

Сегодня мы остановимся на функции организации веб-доступа.