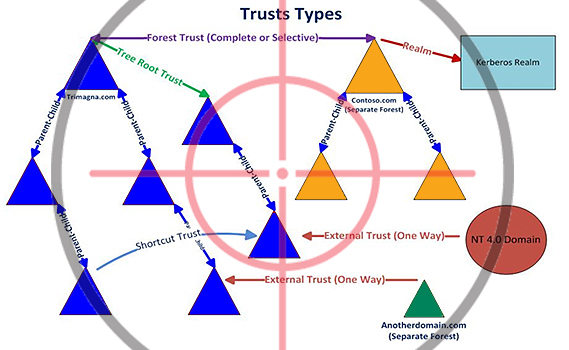

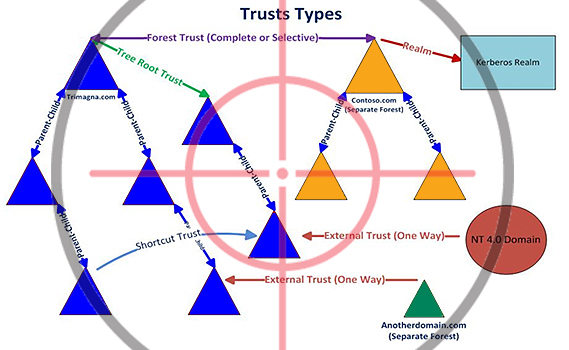

Рано или поздно в ходе пентеста встает задача компрометации всего леса — при условии, что есть какие-либо права в одном из доменов. В такие моменты возникает куча вопросов о трастах, их свойствах и самих атаках. Попробуем во всем этом разобраться.

User

Каждую пятницу второй полной недели марта, в рамках проекта Всемирной организации здравоохранения по проблемам сна и здоровья, отмечается Всемирный день сна. Сегодня сам Морфей велел заняться настройкой периода, когда организм обрабатывает воспоминания, крутит сновидения, «промывает» мозг и делает другие полезные вещи.

В мире есть люди, которым достаточно всего 4–5 часов сна, но их очень мало. Большинству сокращение ночного режима грозит деструкцией и смертью. Продолжительность сна имеет большое значение, ведь он не просто занимает часть суток, а «съедает» треть жизни! Если длительность нельзя уменьшить, можно ли повысить эффективность? Оказывается, да. Существуют способы регулировать работу мозга во сне так, чтобы увеличить свою продуктивность без побочных эффектов.

«Calavera of Don Quixote» 1985 г., автор Хосе Посада

«Calavera of Don Quixote» 1985 г., автор Хосе Посада