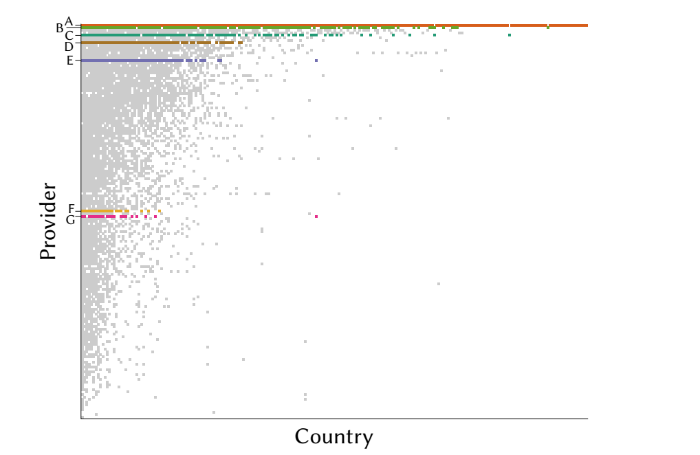

Люди по всему миру используют коммерческие прокси для того, чтобы скрыть свое истинное местоположение или личность. Это может делаться для решения разных задач, включая доступ к заблокированной информации или обеспечение приватности.

Но насколько корректны провайдеры таких прокси, когда заявляют о том, что их серверы расположены в определенной стране? Это принципиально важный вопрос, от ответа на который зависит можно ли вообще пользоваться определенным сервисом тем клиентам, кто озабочен защитой личной информации.

Группа американских ученых из университетов Массачусетса, Carnegie Mellon и Stony Brook опубликовала исследование, в ходе которого проверяли реальное расположение серверов семерых популярных прокси-провайдеров. Мы подготовили краткий пересказ основных результатов.

Решив запустить небольшой сервис на подаренном мне хостинге, оказалось, что там нету ни одного xml-парсера: ни SimpleXML, ни DOMXML, а только libxml и xml-rpc. Недолго думая, я решил написать свой. Мне требовался разбор не сложных rss-лент, поэтому хватило достаточно просто класса xml => array.

Решив запустить небольшой сервис на подаренном мне хостинге, оказалось, что там нету ни одного xml-парсера: ни SimpleXML, ни DOMXML, а только libxml и xml-rpc. Недолго думая, я решил написать свой. Мне требовался разбор не сложных rss-лент, поэтому хватило достаточно просто класса xml => array.

Данная статья предназначена для разъяснения сути фундаментальных методов построения и оптимизации «искусственного интеллекта» для компьютерных игр (в основном

Данная статья предназначена для разъяснения сути фундаментальных методов построения и оптимизации «искусственного интеллекта» для компьютерных игр (в основном