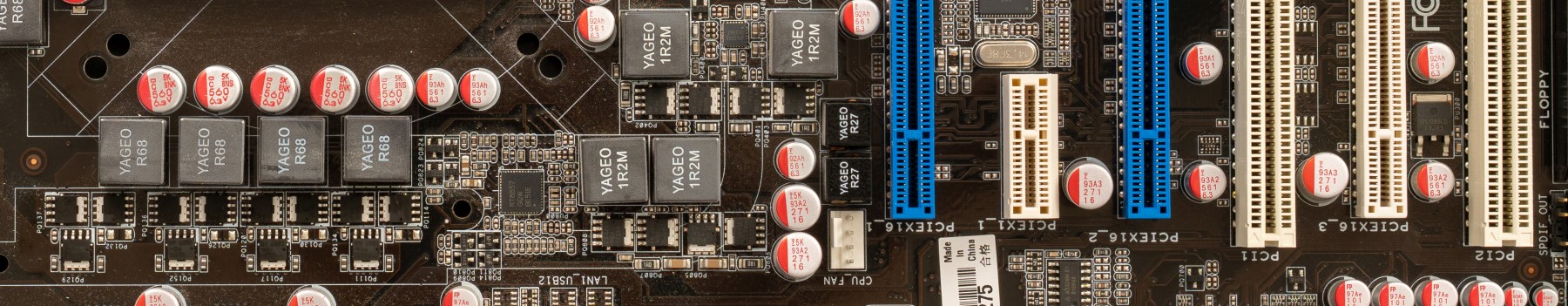

В моем случае ответ простой: ничто в этом мире не вечно. Собрать информацию об умеренно старой компьютерной технике в тот момент, когда данные легко доступны, и сам еще многое помнишь, проще, чем лет через двадцать копаться в веб-архиве, пытаясь хоть что-то найти. В 2009 году в честь очередного переезда я продал свой последний настольный компьютер, и с тех пор пользовался только ноутбуками. В 2019 году я вновь построил домашний ПК, загрузив сейв десятилетней давности. Старые комплектующие достаточно подешевели, чтобы можно было поэкспериментировать без серьезного финансового риска. Но они еще не до конца устарели, и кажется первый и последний раз я собираю относительно старое железо для повседневных задач. Есть ли в этом смысл? Сейчас расскажу.