Современные Unix программы

User

Хабру катастрофически не хватает такого формата постов как "продолжение" или "дополнение". После написания статьи зачастую появляется материал, который хотелось бы добавить к сказанному, но update'ить статью, с её сроком жизни в 1-2 дня, бессмысленно, а писать в комментариях невозможно из-за объёма материала. В то же время этого материала может быть недостаточно для новой статьи, да и, в силу того, что он сильно перекликается с предыдущей статьёй, придется либо постоянно её цитировать, либо оставлять пробелы, подразумевая, что читатель понимает о чем идет речь.

В итоге дополнительный материал, местами более важный чем сама статья, копится, пылится в заметках и пропадает с концами.

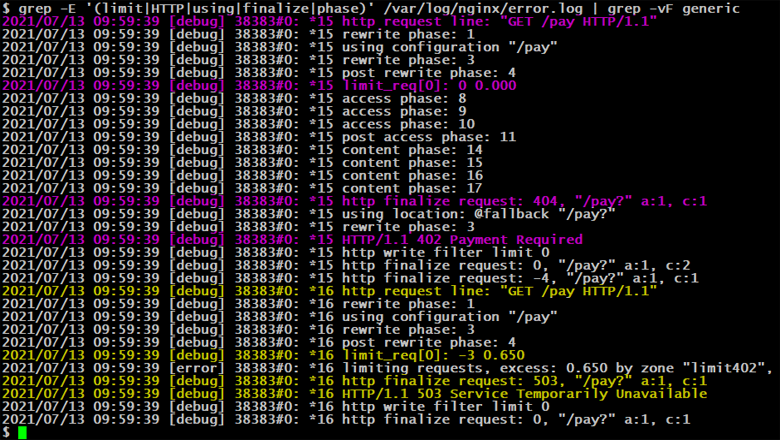

Так бы случилось и с этой статьей, но недосказанность заставляет вернуться к теме, так как разбор вопроса "нужны ли теоретические знания порядка прохождения запроса на практике" может помочь избежать составления неработающих конфигов. Поэтому продолжим разговор.

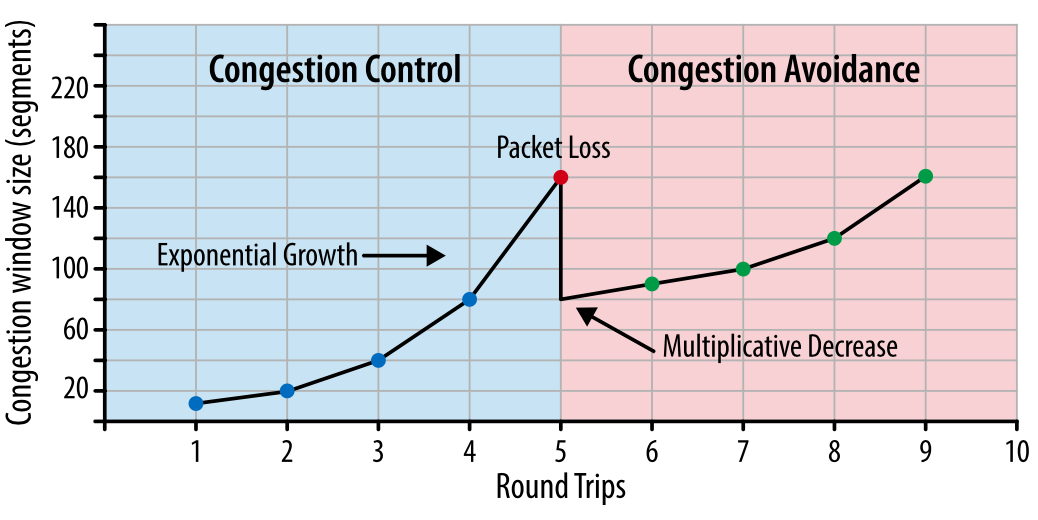

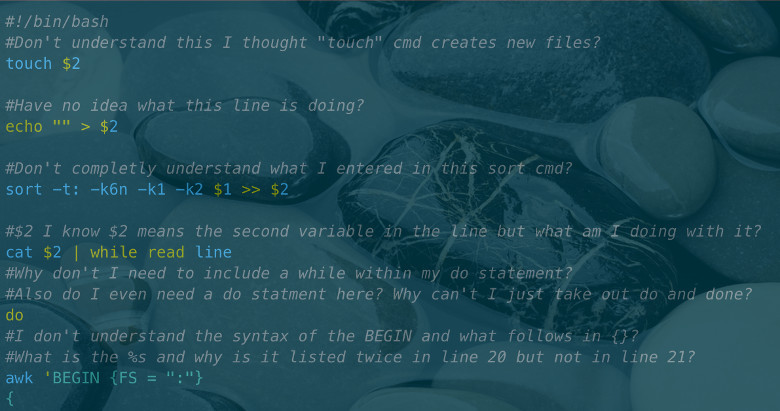

Сетевой стек Linux по умолчанию замечательно работает на десктопах. На серверах с нагрузкой чуть выше средней уже приходится разбираться как всё нужно правильно настраивать. На моей текущей работе этим приходится заниматься едва ли не в промышленных масштабах, так что без автоматизации никуда – объяснять каждому коллеге что и как устроено долго, а заставлять людей читать ≈300 страниц английского текста, перемешанного с кодом на C… Можно и нужно, но результаты будут не через час и не через день. Поэтому я попробовал накидать набор утилит для тюнинга сетевого стека и руководство по их использованию, не уходящее в специфические детали определённых задач, которое при этом остаётся достаточно компактным для того, чтобы его можно было прочитать меньше чем за час и вынести из него хоть какую-то пользу.

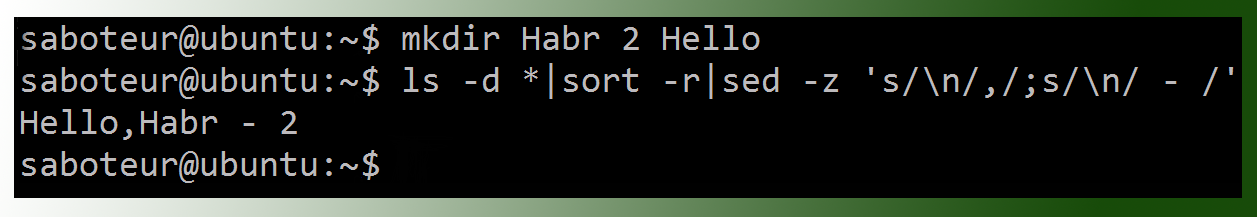

wget -c http://link/filetailf filetime commandwatch commandCtrl-Dcp file{,.copy}

Я очень люблю читать обзоры гаджетов. Когда-то я даже любил их писать, и в те времена я очень хорошо понимал: за три дня, неделю и даже месяц оценить все достоинства и недостатки устройства практически невозможно. Если только не писать обзоры освежителей воздуха на батарейках, и то, возможны нюансы. Длительный опыт использования дает гораздо больше информации, которая, если знать заранее, могла бы повлиять на решение о покупке.

Я очень люблю читать обзоры гаджетов. Когда-то я даже любил их писать, и в те времена я очень хорошо понимал: за три дня, неделю и даже месяц оценить все достоинства и недостатки устройства практически невозможно. Если только не писать обзоры освежителей воздуха на батарейках, и то, возможны нюансы. Длительный опыт использования дает гораздо больше информации, которая, если знать заранее, могла бы повлиять на решение о покупке.