Информационная Безопасность

Курс лекций по JavaScript и Node.js в КПИ

Товарищи инженеры, как и было обещано в анонсе, половина лекций (а это 51) уже доступны для просмотра на ютюбе и я продолжу их записывать в 2019 году. Часть из нужно будет перезаписать, потому, что в первых лекциях не самый лучший звук и потому, что очень простые темы у меня пока не очень хорошо получаются. Лучше вышли сложные и актуальные темы, которые мне и самому более интересно рассказывать. Я бы не сказал, что это курс для начинающих, скорее, это курс для тех, кто уже знает синтаксис. За это время поступило множество предложений, как улучшить способ подачи материала: делить на более короткие лекции, подготовить задачи для практического освоения, записывать семинары и ответы на вопросы студентов, добавить в программу разбор целого ряда спорных и холиварных тем. Но не все сразу, я и так посвящаю этому треть жизни.

Трафик в конце туннеля или DNS в пентесте

Привет! В ходе проектов по тестированию на проникновение мы нередко сталкиваемся с жестко сегментированными сетями, практически полностью изолированными от внешнего мира. Порой, для решения данной проблемы требуется пробросить трафик через единственно доступный протокол — DNS. В этой статье мы расскажем, как решить подобную задачу в 2018 году и какие подводные камни встречаются в процессе. Также будут рассмотрены популярные утилиты и представлен релиз собственной open-source утилиты с возможностями, которых обычно так не хватает в существующих аналогичных инструментах.

О чем нужно помнить покупая NGFW? Чек-лист

Мы уже публиковали небольшую статью "критерии выбора NGFW". Здесь же предполагается что вы уже выбрали свой NGFW и собираетесь его покупать. О чем нужно помнить? Как не оступиться на последнем этапе — закупке. На наш взгляд, это очень важный вопрос, т.к. NGFW любого вендора стоит недешево. И если все пойдет не по плану или будет работать не так, как вы ожидали, то у вас могут возникнуть проблемы, как у лица принявшего решение о закупке. В этой статье мы постараемся отразить основные моменты, на которые нужно обратить внимание ПЕРЕД покупкой, а не ПОСЛЕ. Возможно этот небольшой чек-лист поможет вам избежать непредвиденных трат и сохранит и без того потрепанные нервы.

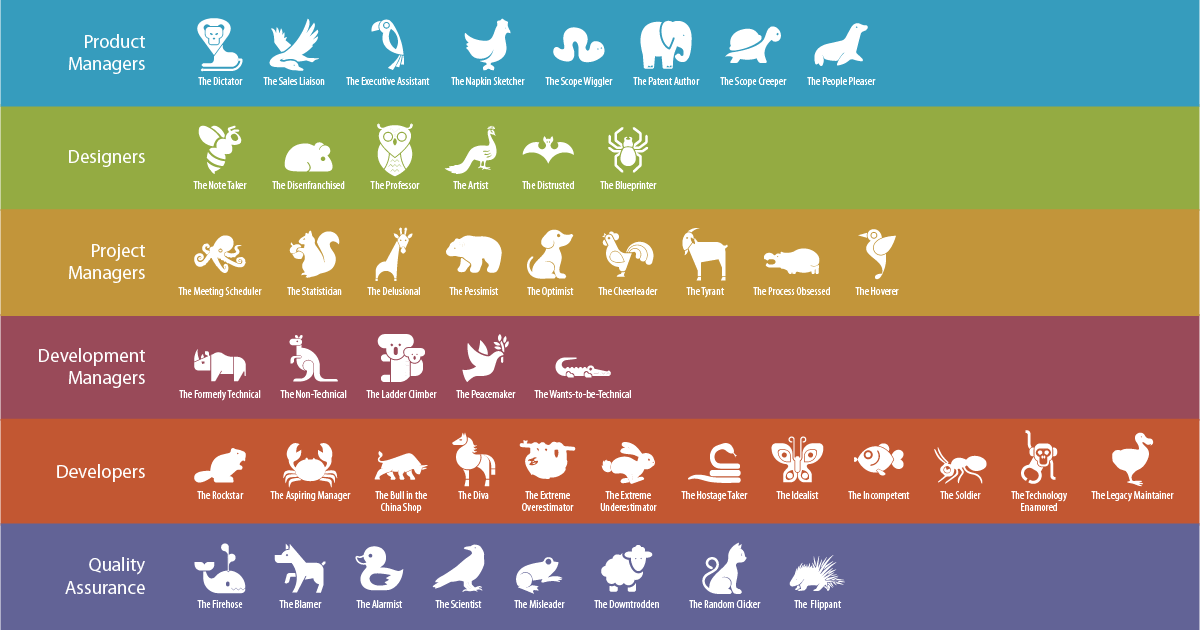

Проблемные личности среди разработчиков

В пустыне квалифицированных талантов как вода востребованы разработчики программного обеспечения, пусть их носят на руках или оскорбляют, но это факт. Без них не будет индустрии, и им самим это отлично известно. Это приводит к такому захватывающему чувству собственного права, какое редко встречалось в истории человечества. В результате на свет появился целый спектр очень ярких проблемных личностей.

Хороший разработчик может стоить на вес золота — буквально. В немногих профессиях возможны такие доходы. Некоторые из богатейших людей на планете раньше были программистами, поэтому оказаться разработчиком в нужное время в нужном месте — это один из самых простых и прямых путей к огромному богатству.

Но с такими возможностями часто приходит полное отсутствие уважения к участникам проекта других профессий. Это отсутствие уважения может оказаться настолько глубоким, что порождает в уме разработчика твёрдую уверенность, что он не только самый ценный участник программного проекта, но и необходим компании в целом. К сожалению, хотя лишь малое число разработчиков способны накапливать что-либо напоминающее богатство, многие ведут себя так, словно они следующие Марк Цукерберг, Билл Гейтс или Стив Джобс; хотя это очень далеко от истины. Это приводит к личностным проблемам, которые так же увлекательно наблюдать со стороны, как страшно созерцать в себе.

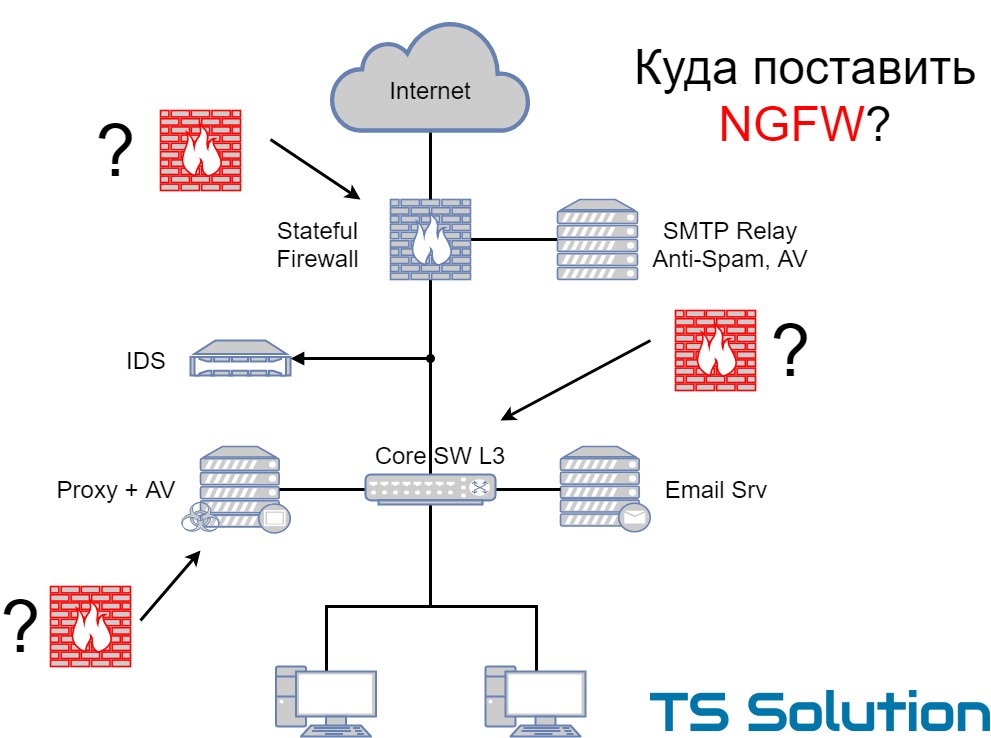

Типовые сценарии внедрения NGFW

Disclaimer

В данной статье приводятся лишь примеры типовых сценариев внедрения NGFW. Не стоит брать предложенные схемы за готовый шаблон. В реальной жизни, почти каждое внедрение уникально. Есть много подводных камней, на которые нужно обратить внимание перед планированием топологии сети. Но в целом, все варианты будут “крутиться” вокруг нескольких концептов. Их мы и постараемся обсудить.

Типовая архитектура сети с точки зрения ИБ

Прежде чем описывать варианты внедрения NGFW, мне бы хотелось обсудить несколько типичных сценариев использования средств сетевой защиты. Мы рассмотрим наиболее распространенные средства, которые есть практически в каждой компании (конечно же максимально упрощенно и поверхностно, иначе получится целая книга). Чаще всего на практике можно встретить три самых распространенных варианта:

Be a security ninja: запись вебинаров и бонусный уровень

Информационная безопасность – одна из дисциплин, набирающих бешеную популярность в последние годы. Мы решили помочь всем желающим и организовали цикл бесплатных вебинаров по информационной безопасности. Сегодня мы публикуем видеозаписи и анонсируем бонусный уровень, посвященный практической информационной безопасности.

Погружение в AD: разбираем продвинутые атаки на Microsoft Active Directory и способы их детекта

Изображение: Pexels

За последние четыре года ни один Black Hat или DEF CON не обошелся без докладов на тему атак на Microsoft Active Directory. Участники рассказывают о новых векторах и своих изобретениях, но не забывают и о советах, как можно их обнаружить и предотвратить. В этой статье мы рассмотрим популярные способы атак на AD и приведем рекомендации, которые помогут от них защититься.

Храним токены авторизации безопасно

Моё разочарование в софте

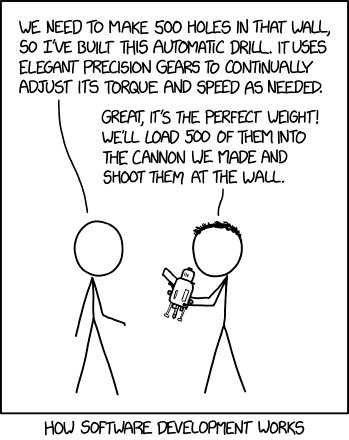

Суть разработки программного обеспечения

— Нужно проделать 500 отверстий в стене, так что я сконструировал автоматическую дрель. В ней используются элегантные точные шестерни для непрерывной регулировки скорости и крутящего момента по мере необходимости.

— Отлично, у неё идеальный вес. Загрузим 500 таких дрелей в пушку, которые мы сделали, и выстрелим в стену.

Я занимаюсь программированием уже 15 лет. Но в последнее время при разработке не принято думать об эффективности, простоте и совершенстве: вплоть до того, что мне становится грустно за свою карьеру и за IT-отрасль в целом.

Для примера, современные автомобили работают, скажем, на 98% от того, что физически позволяет нынешняя конструкция двигателя. Современная архитектура использует точно рассчитанное количество материала, чтобы выполнять свою функцию и оставаться в безопасности в данных условиях. Все самолёты сошлись к оптимальному размеру/форме/нагрузке и в основном выглядят одинаково.

Только в программном обеспечении считается нормальным, если программа работает на уровне 1% или даже 0,01% от возможной производительности. Ни у кого вроде нет возражений.

Be a security ninja: начни свой путь к вершинам ИБ

Информационная безопасность – одна из дисциплин, набирающих бешеную популярность в последние годы. Между тем, многих пугает порог вхождения, разрозненность знаний или недостаток академической базы. Мы решили помочь всем желающим и организовали цикл бесплатных вебинаров по информационной безопасности.

[в закладки] 23 рекомендации по защите Node.js-приложений

Как я переехал в Израиль после блокировки Telegram

Все помнят бурление, когда вышло постановление о блокировке Telegram? Как много было вопящих и брызгающих слюной комментов о том, что поросенок Петр всегда был прав и вообще пора собирать чемодан и искать работу за рубежом?

Так вот, кто-то поныл и успокоился, а я подумал: 'Действительно, почему бы и нет?'. Короче, Петя, заводи трактор, мы выезжаем!

Это история о том, как я бросил всё и переехал жить и работать в Израиль. Расскажу, как у меня это получилось, какие есть отличия от отечества, сколько платят и часто ли стреляют.

Ах да, Хабр и в Израиле читают.

Следствие ведет Solar Dozor: 5 нестандартных дел, которые раскрыла DLP

Под катом – подборка самых необычных расследований, проводимых с помощью DLP.

Кибербитва на PHDays, или Как за 30 часов взломать городскую инфраструктуру

Третий год подряд главным соревнованием форума Positive Hack Days остается The Standoff — кибербитва между командами атакующих, защитников и экспертных центров безопасности (SOC). Игры 2016 и 2017 года показали, что максимально приближенный к реальности формат соревнований понятен и интересен не только участникам, но и посетителям конференции. Поэтому сомнений делать или не делать The Standoff в этом году у организаторов не было. Всего в The Standoff 2018 года поучаствовало 19 команд.

Почти 30 часов они сражались за контроль над городом. Защитники стойко отстаивали вверенные им объекты, но атакующим все равно удалось кое-что взломать: некоторые объекты по правилам намеренно оставлялись без защиты. А вот битва между самими командами атакующих выдалась горячей: турнирная таблица кардинально изменилась буквально за полчаса до конца игры. Рассказываем, что происходило на площадке в течение двух дней.

Чек-лист по анализу логов событий безопасности

Сегодня тема мониторинга IT – инфраструктуры и анализа логов набирает все большую и большую популярность. В первую очередь все задумываются о мониторинге событий безопасности, о чем и будет идти речь в данной статье. Несмотря на то, что на эту тему сказано и написано уже довольно много, вопросов возникает еще больше. И поэтому мы решили сделать перевод статьи «Сritical Log Review Checklist for Security Incidents», написанную Anton Chuvakin и Lenny Zeltser, которая будет полезна как для тех, кто только начинает работать с мониторингом событий безопасности, так и для тех, кто имеет с этим дело довольно давно, чтобы еще раз проверить себя, не упускаете ли вы некоторые возможности.

Cisco StealthWatch или классические средства защиты корпоративной сети (FW, IPS, ACL, NAC, AV, SIEM)?

В состав практически любой системы ИБ входят традиционные системы (по отдельности или в комбинации):

- Межсетевой экран (Firewall)

- Система предотвращения вторжений (IPS)

- Списки контроля доступа (ACL)

- Система контроля доступа в сеть (NAC)

- Антивирусные системы (Antivirus/Antimalware)

- Cистемы управления события ИБ (SIEM)

Все эти системы хороши как по отдельности для решения своих задач, так и в комплексе. Однако существует различные классы задач обеспечения ИБ, которые данные системы решить увы не состоянии. Тем более, что традиционный сетевой периметр, где обычно применялись традиционные средства защиты в современной сетевой инфраструктуре размыт, так как за это время появились облачные технологии, да и пользователи стали гораздо более мобильными.

Какие задачи могут решить традиционные системы, а с какими им будет справиться крайне проблематично или даже невозможно?

Однажды в HFT-компании…

Моя личная история трейдинга, все совпадения случайны.

Я начал свою карьеру в HFT в австралийском филиале одной из крупнейших американских трейдерских компаний в качестве программиста на C++. В первый день меня встретил офис с огромными окнами с видом на сиднейскую гавань, на одном из которых было написано фломастером “< 2ms”. Это было главной задачей для дюжины разработчиков, но, пока что, не для меня. Итак…

Вот куда ушли ваши детские воспоминания

Мозгу необходимо забывать, чтобы расти

Мы называли их камнями фей. На самом деле это были просто цветные камешки гравия – такие, которые можно купить для украшения аквариума – встречавшиеся в песочнице, где я играл в дошкольные годы. Но мы с моими одноклассниками наделяли их волшебными свойствами, охотились за ними, как за сокровищами, и тщательно сортировали на кучки из сапфиров, изумрудов и рубинов. Одно из самых ранних моих воспоминаний – как я просеиваю песок в поисках этих загадочных драгоценных камней. В то время мне было не больше трёх лет. Мои воспоминания, связанные с детским садом, тоже ограничены отдельными эпизодами: обведение букв на бумаге розовым пунктиром; просмотр фильма о жителях океана; мой учитель разрезает большой рулон бумаги, чтобы мы могли рисовать автопортреты пальцами.

Когда я пытаюсь вспомнить жизнь до пятого дня рождения, в памяти всплывают только эти проблески – эти чиркания спичкой в темноте. Однако я уверен, что я столько всего почувствовал, подумал и выучил. Куда делись все эти годы?

Information

- Rating

- Does not participate

- Registered

- Activity