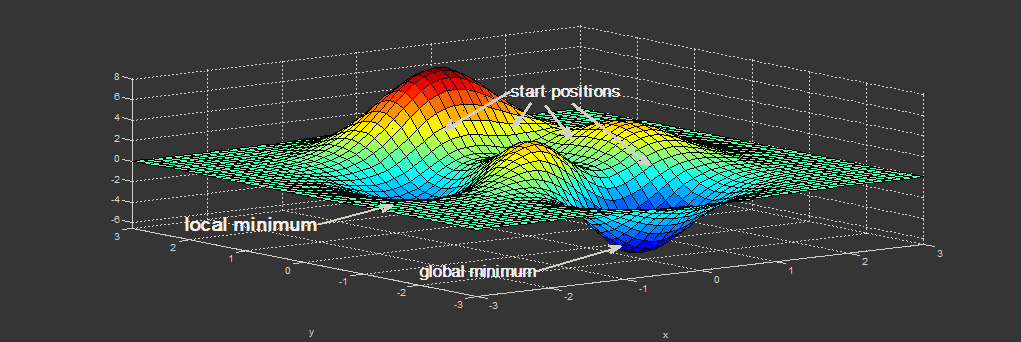

Нахождение экстремума(минимума или максимума) целевой функции является важной задачей в математике и её приложениях(в частности, в машинном обучении есть задача curve-fitting). Наверняка каждый слышал о методе наискорейшего спуска (МНС) и методе Ньютона (МН). К сожалению, эти методы имеют ряд существенных недостатков, в частности — метод наискорейшего спуска может очень долго сходиться в конце оптимизации, а метод Ньютона требует вычисления вторых производных, для чего требуется очень много вычислений.

Для устранения недостатков, как это часто бывает, нужно глубже погрузиться в предметную область и добавить ограничения на входные данные. В частности: МНС и МН имеют дело с произвольными функциями. В статистике и машинном обучении часто приходится иметь дело с методом наименьших квадратов (МНК). Этот метод минимизирует сумму квадрата ошибок, т.е. целевая функция представляется в виде

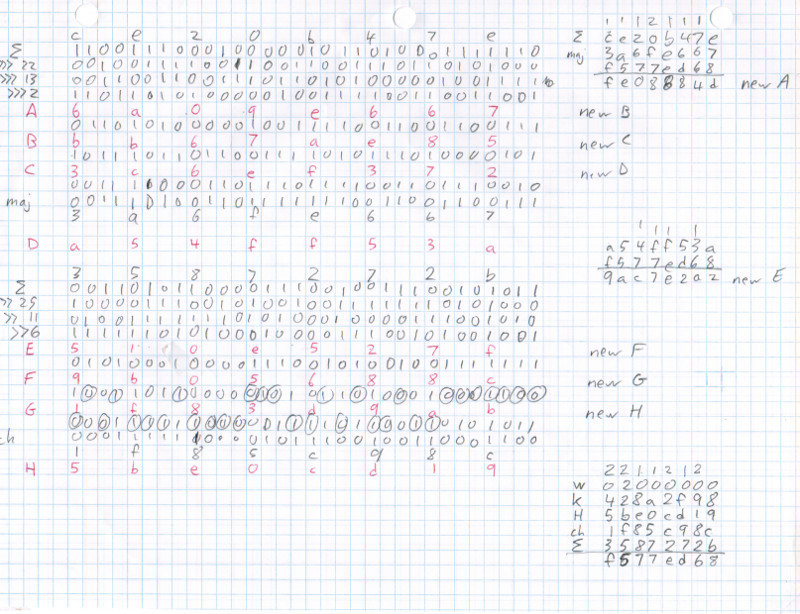

Алгоритм Левенберга — Марквардта является нелинейным методом наименьших квадратов. Статья содержит:

- объяснение алгоритма

- объяснение методов: наискорейшего спуска, Ньтона, Гаусса-Ньютона

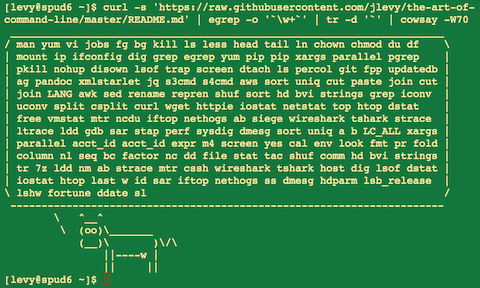

- приведена реализация на Python с исходниками на github

- сравнение методов

В Свердловском областном суде состоялось второе, оно же последнее, заседание по поводу решения Невьянского суда о признании информации на сайтах криптовалютной тематики запрещенной к распространению на территории Российской федерации. Суд отменил решение о блокировках.

В Свердловском областном суде состоялось второе, оно же последнее, заседание по поводу решения Невьянского суда о признании информации на сайтах криптовалютной тематики запрещенной к распространению на территории Российской федерации. Суд отменил решение о блокировках.