Цифровизация и внедрение финансовых технологий кардинальным образом трансформируют существующие принципы и инструменты на финансовых рынках экономик большинства стран мира. Благодаря инновациям и современной инфраструктуре многие операции, которые раньше

требовали личного присутствия и занимали много времени, теперь могут быть доступны, что называется, «в один клик» и выполняются всего за несколько минут.

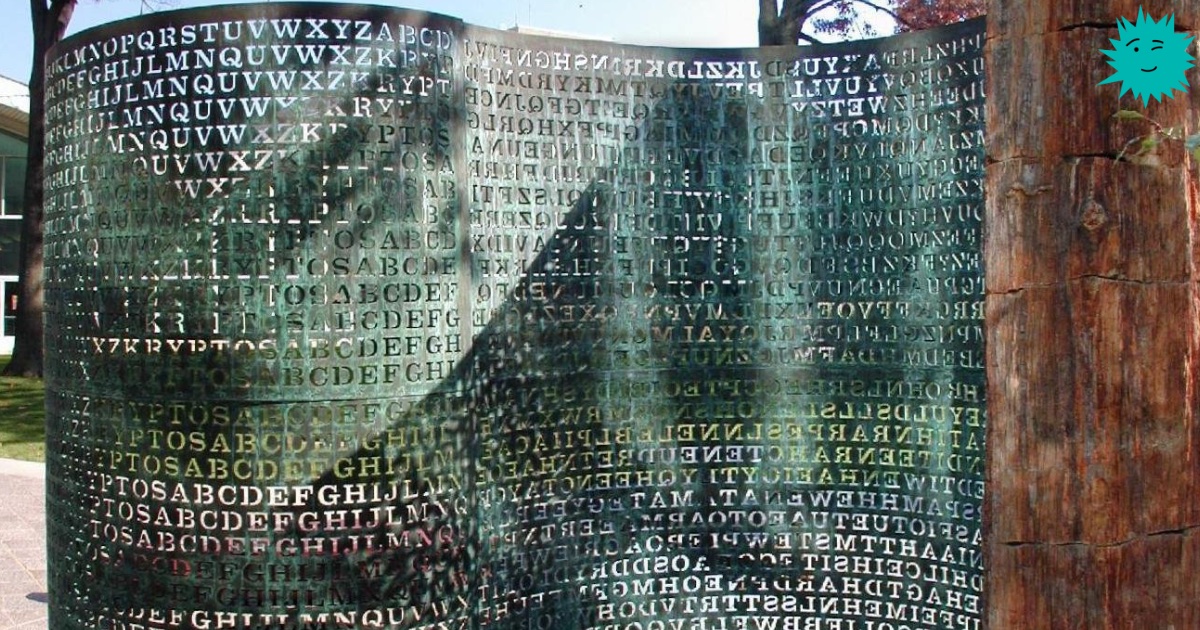

Принципы функционирования ряда инноваций были заложены еще несколько десятилетий назад. Впервые идея смарт-контракта были предложена в 1994 г. американским ученым Ником Сабо, который описал последний, как «цифровое представление набора обязательств между сторонами, включающее в себя протокол исполнения этих обязательств». Сабо, вдохновленный такими исследователями типа Дэвида Чаума, также полагал, что разработка умных-контрактов с помощью выполнения криптографических протоколов и других механизмов цифровой безопасности могут стать значительным улучшением по сравнению с традиционными юридическими контрактами.

Таким образом, смарт-контракт может быть определен как договор между двумя и более сторонами об установлении, изменении или прекращении юридических прав и обязанностей, в котором часть или все условия записываются, исполняются и/или обеспечиваются компьютерным алгоритмом автоматически в специализированной программной среде.

«Если максимально упростить, смарт-контракт работает по принципу вендингового аппарата. Внес деньги, нажал на кнопку, а тебе вывалилась банка с кока-колой», — объясняет юрист Антон Вашкевич.

Перефразируя

Перефразируя