Сотни лет назад для передачи сообщения между материками необходимо было физически перевезти письмо на корабле. Уже к XIX веку этот процесс был довольно быстрым: из Европы в Японию письмо шло 30-35 дней – для достижения такой скорости нужно было согласовать время прихода пароходов, переходящих через Атлантический океан, с поездами Тихоокеанской железной дороги. А из США в Европу письма доставляли всего за 20 дней.

Но если личную переписку с такой скоростью вести можно, то для бизнеса этого было бы явно недостаточно. Для банковских операций, биржевых сделок, заключения международных договоров нужен был более быстрый инструмент. Сначала для этих задач стали использовать телеграф, затем телефон и интернет.

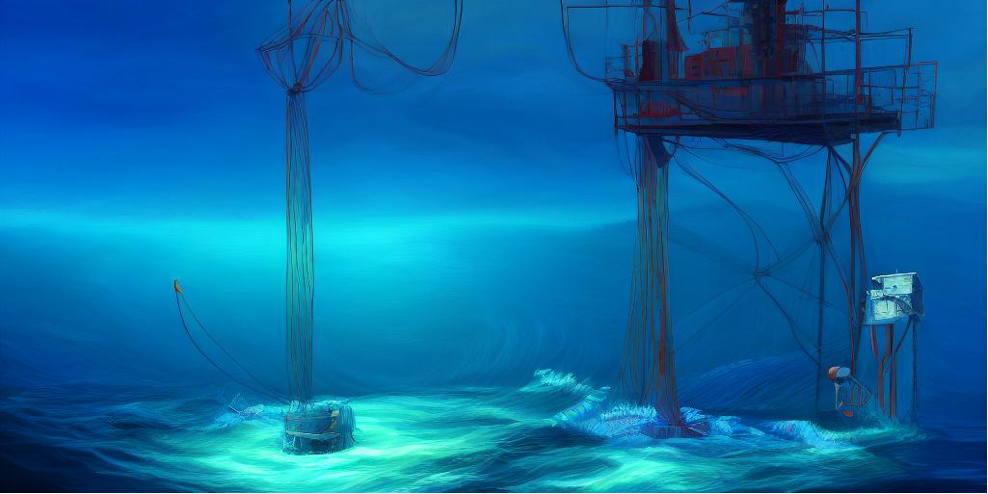

Расскажем об истории подводных кабелей, начиная с экспериментов Сэмюэля Морзе и Бориса Якоби.

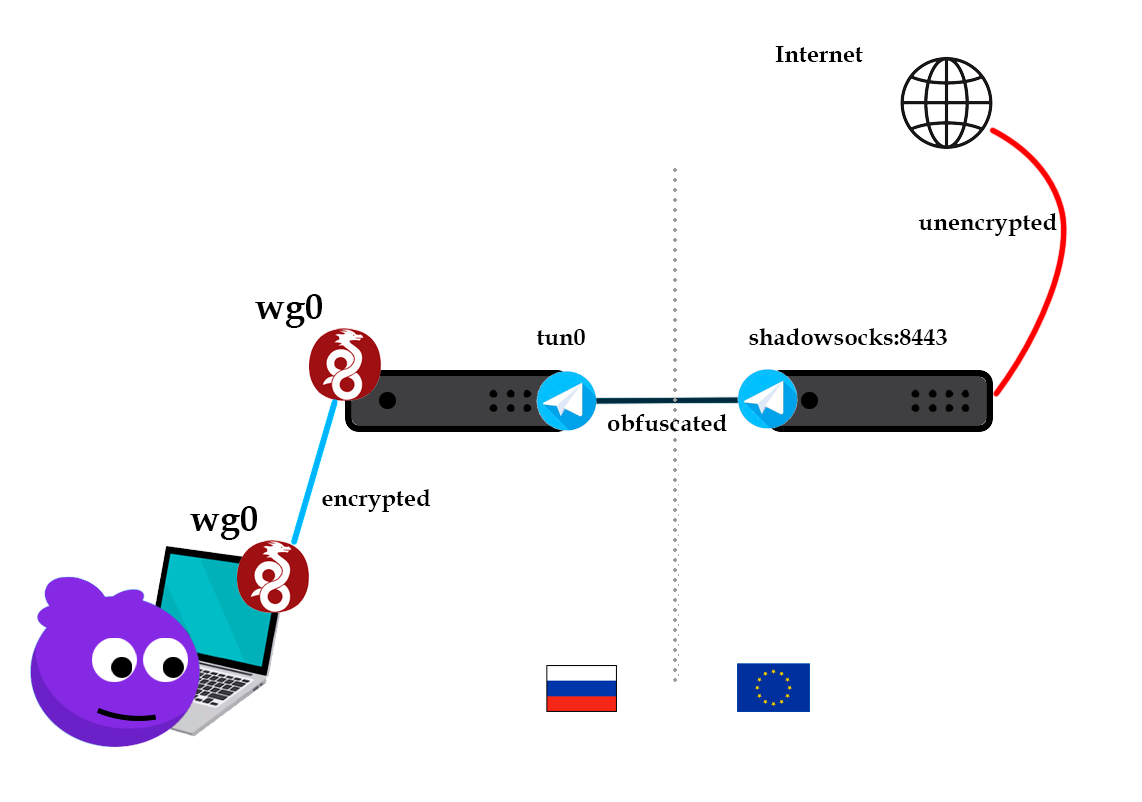

И почему сейчас возможна аренда виртуального сервера VPS/VDS в России.