Компания Apple активно внедряет в массы идею о том, что теперь-то с приватностью данных пользователей их продукции всё в порядке. Но исследователи из Hexway выяснили, что стандартный и активно используемый механизм Bluetooth LE (BLE) позволяет узнать довольно много о твоем айфончике.

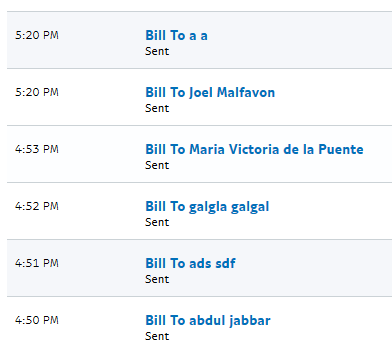

Если Bluetooth включен, то любой человек в радиусе действия сигнала может узнать:

- состояние устройства;

- информацию о заряде;

- имя устройства;

- состояние Wi-Fi;

- доступность буфера;

- версию iOS;

- номер телефона.

Как то раз появилась следующая задача: создать локального пользователя в ОС Linux, с ограниченным доступом к папкам и файлам, включая не только редактирование, но и просмотр, а также возможность использовать только разрешенные утилиты. Предусматривается только локальный доступ, сетевого доступа нет.

Как то раз появилась следующая задача: создать локального пользователя в ОС Linux, с ограниченным доступом к папкам и файлам, включая не только редактирование, но и просмотр, а также возможность использовать только разрешенные утилиты. Предусматривается только локальный доступ, сетевого доступа нет.

Если вы администратор нескольких десятков Windows и Linux серверов, пачки коммутаторов и маршрутизаторов, то без менеджера удаленных подключений можно быстро и надёжно сойти с ума.

Если вы администратор нескольких десятков Windows и Linux серверов, пачки коммутаторов и маршрутизаторов, то без менеджера удаленных подключений можно быстро и надёжно сойти с ума.