Введение

Как известно, технология VPN служит для организации прямого безопасного соединения между клиентами (конечным пользователем и корпоративным офисом) или двумя локальными сетями через общедоступный интернет-канал. С помощью VPN удаленные пользователи могут обращаться к серверам предприятия и связываться с различными офисами своей компании.

Для VPN не нужны выделенные линии, поэтому пользоваться ею может каждый, кто располагает доступом к Интернету. Как только соединение установлено, сотрудник может работать со всеми сетевыми ресурсами, как если бы он находился в офисе. Но, пожалуй, важнейшее преимущество этой технологии заключается в том, что, несмотря на общедоступную инфраструктуру, прямое соединение VPN (так называемый VPN-туннель) защищено столь надежно, что украсть данные или получить несанкционированный доступ к географически распределенной сети практически невозможно.

В этой статье мы рассмотрим, как с помощью

Traffic Inspector контролировать совместную работу по VPN в корпоративной сети и отслеживать сетевую активность.

Конфигурация

Пусть в нашей компании есть головной офис в Москве и филиал в Санкт-Петербурге. Допустим, нам нужно объединить питерский офис с московским в единую корпоративную сеть посредством VPN, а также организовать доступ в Интернет через московский офис и контролировать сетевую активность в обоих офисах. Предположим также, что VPN создается программно и что каждая клиентская машина подключается по отдельности.

Общий принцип

В самом общем виде алгоритм настройки будет следующим:

- Создать и настроить VPN-сервер в головном офисе.

- Создать и настроить VPN-подключения к головному офису со стороны филиала.

- Проверить работу по VPN.

- Установить и активировать Traffic Inspector на шлюзе в головном офисе.

- Создать в Traffic Inspector разрешения во внешнем сетевом экране для VPN.

- Добавить в Traffic Inspector пользователей из филиала.

- Назначить правила отдельным пользователям и их группам (например, запретить доступ на определенные ресурсы, настроить учет и тарификацию дневного трафика и т. д.).

- Проверить работу правил и корректность настроек.

Настройка VPN-сервера

Итак, теперь мы знаем общий порядок настройки и можем переходить к описанию конкретных действий. Для примера мы взяли систему Windows Server 2012, но все то же самое применимо и для более ранних версий (Windows 2003 и 2008).

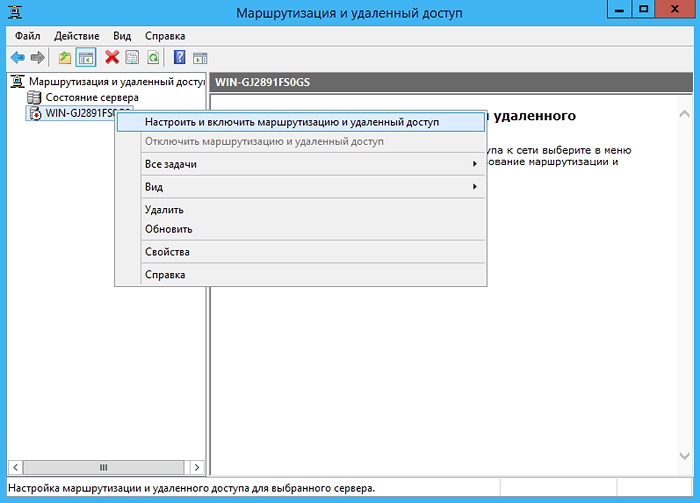

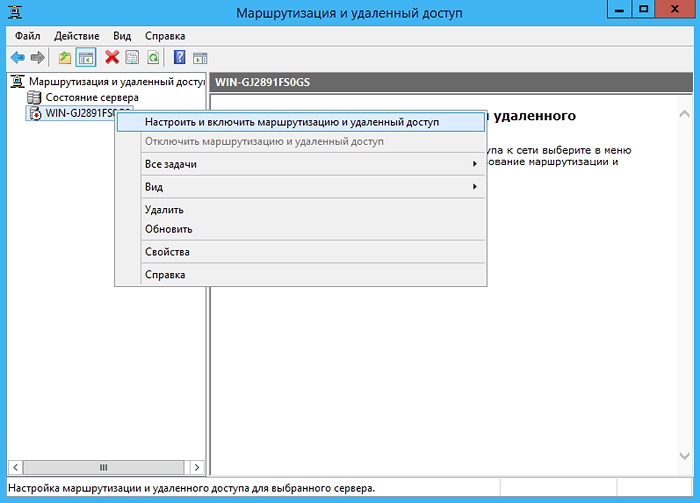

В службе

Маршрутизация и удаленный доступ щелкните правой кнопкой мыши свой сервер и выберите пункт

Настроить и включить маршрутизацию и удаленный доступ.