О биткоин я узнал с Хабра в 2010 году, по-моему это был пост

alizar. Идея показалась мне интересной.

У меня всегда были достаточно мощные компьютеры, в студенческие годы я даже пытался участвовать в программах распределенных вычислений типа Folding@home, просто из интереса. Но я до сих пор задаю себе вопрос, почему за все это время я ничего не намайнил? Может быть потому, что как раз тогда у меня родился сын, и интересы были смещены в сторону выбора оптимальных по впитывающим свойствам подгузников.

Информация о развитии системы биткоин то и дело попадалась на глаза, и когда я уже

почти собрался начать майнить на своем Core 2 Quad, оказалось что люди начали майнинг на GPU, когда обзавелся видеокартой помощнее, люди начали майнить на FPGA. История норвежского студента — Кристофера Коха, которую я прочитал года два назад меня вообще немного подкосила, и я начал думать о покупке майнера. Пока я думал, FPGA уступили место ASIC, так я и встретил 2015 год без единого биткоина.

И вот недавно я увидел пост об

«облачном майнинге». Конечно, понятно, что

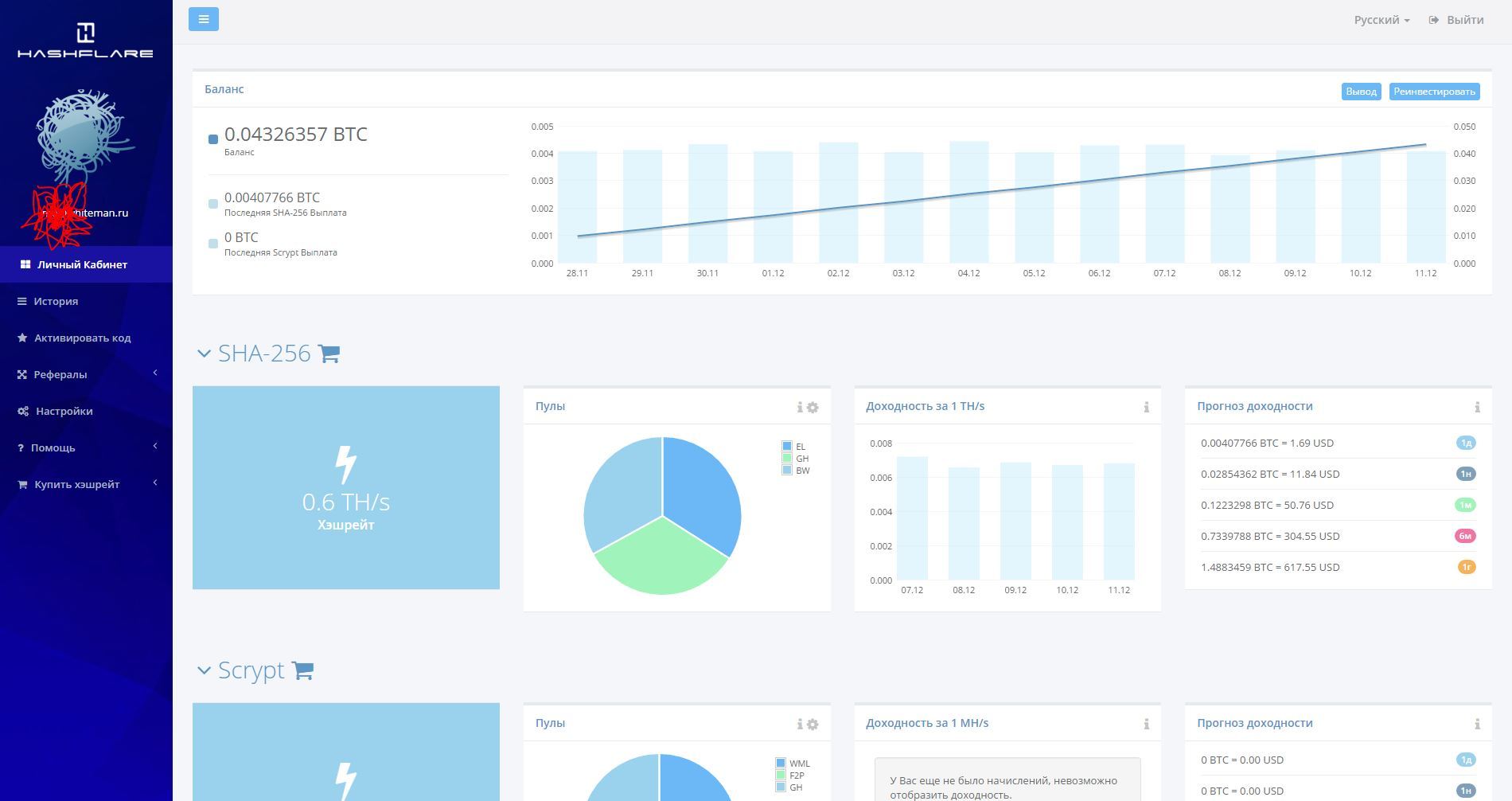

это совсем не то, но мне стало достаточно интересно, чтобы я зашел на сайт, зарегистрировался и посмотрел панель управления.

В комментариях было много споров по поводу того, что риски слишком велики для доходности порядка 20%, по поводу курса и судьбы bitcoin вообще, заработаешь или не заработаешь, и тому подобное.

Поэтому я решил провести эксперимент: купил себе небольшой хэшрейт, который, по идее, должен мне через год намайнить заначечку в биткоин, о которой я всегда мечтал.

добавлено 25.11.15

за эти полгода экспиремент показал себя удачным, так что регистрируйтесь, читайте отчет, и не забывайте проверять обновления.

Под катом вы можете посмотреть как выглядит сайт ребят из hashflare.io, если вы по какой-то причине не посмотрели сами, и результаты моего майнинга за неделю. Добавляйте пост в избранное, я буду его ежемесячно обновлять результатами намайненного, изменением курса биткоин, и через год можно будет сделать обоснованный вывод, кто оказался прав, кто виноват.

О биткоин я узнал с Хабра в 2010 году, по-моему это был пост

О биткоин я узнал с Хабра в 2010 году, по-моему это был пост