Левитирующие предметы всегда выглядят захватывающе, тем более если они ещё и светятся. О таком устройстве и пойдёт речь. Следуя этой инструкции, можно изготовить очень необычный ночник.

User

Левитирующие предметы всегда выглядят захватывающе, тем более если они ещё и светятся. О таком устройстве и пойдёт речь. Следуя этой инструкции, можно изготовить очень необычный ночник.

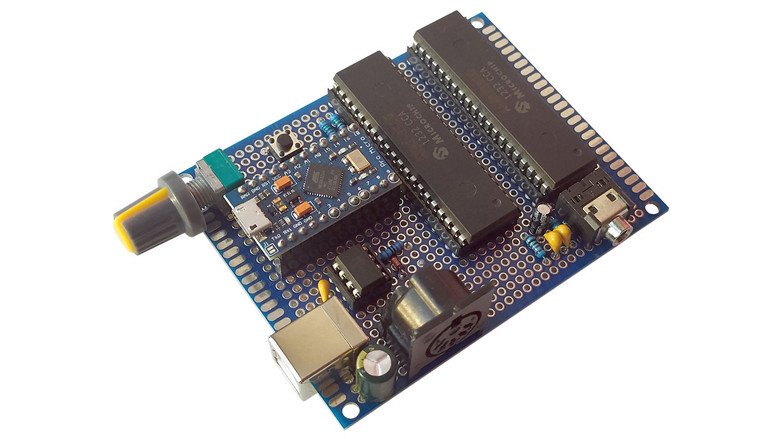

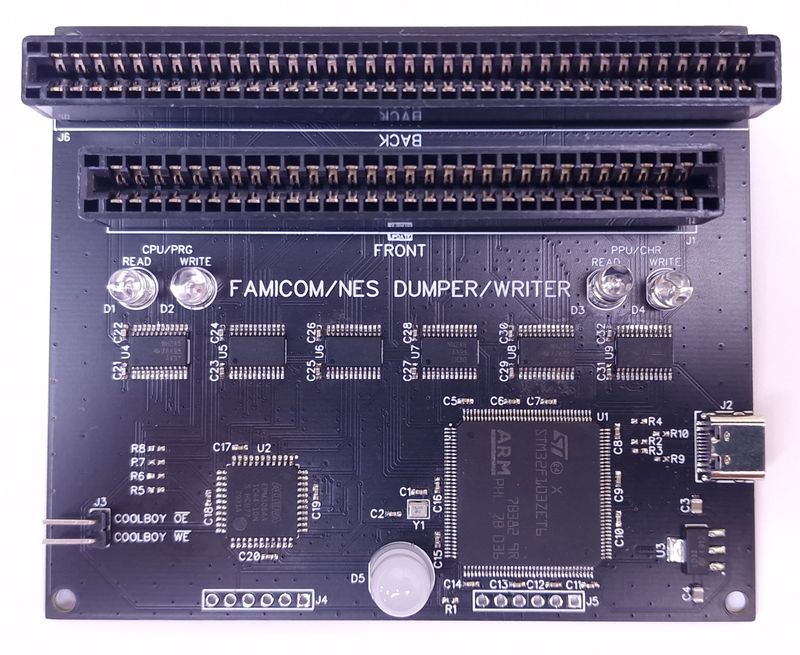

Добавляем функциональность к музыкальному MIDI-синтезатору на двух чипах AY-3-8910, а также вспоминаем, что общего между музыкой и математикой.

Впервые в истории открытый проект Axiom даёт возможность точно управлять мощными 3-фазными двигателями. Сейчас это как никогда актуально. Миллиарды тратятся на приближение эры электромобилей.

Самое приятное, что аппаратное обеспечение и прошивка имеют открытый исходный код!

Всем привет! Расскажу вам о том, как я собирал (и тут же ремонтировал) ретро-компьютер на базе Радио86-РК. Данной разработке через некоторое время исполняется четвёртый десяток! А процессору Intel 8080, на базе которого она сделана - все 50 лет. По ходу дам пояснения, как можно собрать аналогичное изделие, сколько оно стоит (по состоянию на 2023 год), с какими проблемами я столкнулся.

Приступим!

Делаем дешево и сердито!

История создания данного девайса следующая: есть очистная станция, в которой шкафы управления насосами и компрессорами на ПЛК Schneider Electric. При отключении городской электросети и переходе на дизель генератор и обратно оборудование уходит в ошибку, для квинтирования которой необходимо на месте нажать кнопки сброса аварии и запуска компрессоров. В случаи не работы компрессоров бактерии в емкостях умирают. И если рабочий день окончен некому произвести данную процедуру.

Готовые решения есть, но стоят они в десятки раз дороже данного решения.

Ни сказать чтобы компания не могла бы позволить себе купить готовые контроллеры с облачным управлением... Так как еще на своем опыте не почувствовал любовь инициативы к инициатору, решил сам сделать данный девайс.

Весна! Нет, не так – весна!!!! Пару раз день как минимум я смотрю при помощи камеры на то, что происходит у меня на участке, строю планы, прикидываю бюджет и расстраиваюсь. На следующий день все повторяется снова.

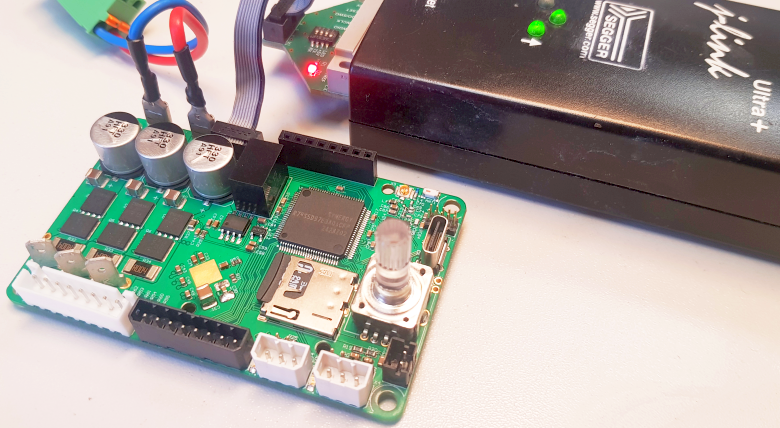

Это продолжение открытого проекта платы контроллера сервоприводов. В предыдущей статье был проведён анализ возможностей и выбор микроконтроллера, изучена и освоена среда разработки. Теперь подошла собранная плата.

В статье изложена идея разработки NAS на ARM процессорах с самого начала, от проектирования плат, портирования софта и до дизайна корпуса.

Рассказывается об этапах проектирования открытой платформы NAS на основе модульной конструкции. Представлен началный вариант собственного модуля на ARM процессоре и структурная схема универсальной несущей платы для подключения различных модулей, в том числе контроллеров дисков, сетевых адаптеров и другой периферии.

Приводятся результаты сборки нескольких NAS на платах с ARM процессором RK3588 для проверки концепта разработки.

Начитавшись рекламных статей из цикла «умная дача», и испытав достаточно сильную фрустрацию от качества контента и «адекватности» предлагаемых технических решений, решил поделиться своим опытом автоматизации загородного дома.

Эспрессо‑машины — это сложные, загадочные штуки, которые тяжело обслуживать. А ещё они очень дорогие. Но для тех, кто не может жить без кофе, нет никаких преград. Например, можно сделать вот такую эспрессо‑машину...

Статья про то, как из недорогой отладочной платы OMDAZZ c ПЛИС CycloneIV EP4CE6 получить ретро-компьютер с монитором, клавиатурой и тетрисом, но с современным процессором на базе RSIC-V и компилятором GCC.