Появляется такая задача не часто, но все-же, нужно преобразовать уже установленную систему, загружаемую в BIOS (или UEFI режиме) в UEFI режим (в BIOS соответственно).

Кому интересно, читаем далее:

Кому интересно, читаем далее:

User

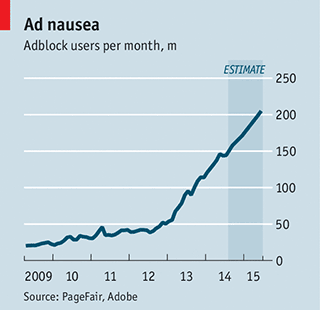

Рекламные агентства бьют тревогу: они теряют аудиторию в онлайне. Всё больше пользователей устанавливают блокировщики рекламы и выпадают из поля зрения рекламодателей. На диаграмме слева показано количество юзеров, которые используют блокировщик рекламы. Как видим, с 2013 года отмечается резкий рост популярности этих программ.

Рекламные агентства бьют тревогу: они теряют аудиторию в онлайне. Всё больше пользователей устанавливают блокировщики рекламы и выпадают из поля зрения рекламодателей. На диаграмме слева показано количество юзеров, которые используют блокировщик рекламы. Как видим, с 2013 года отмечается резкий рост популярности этих программ.

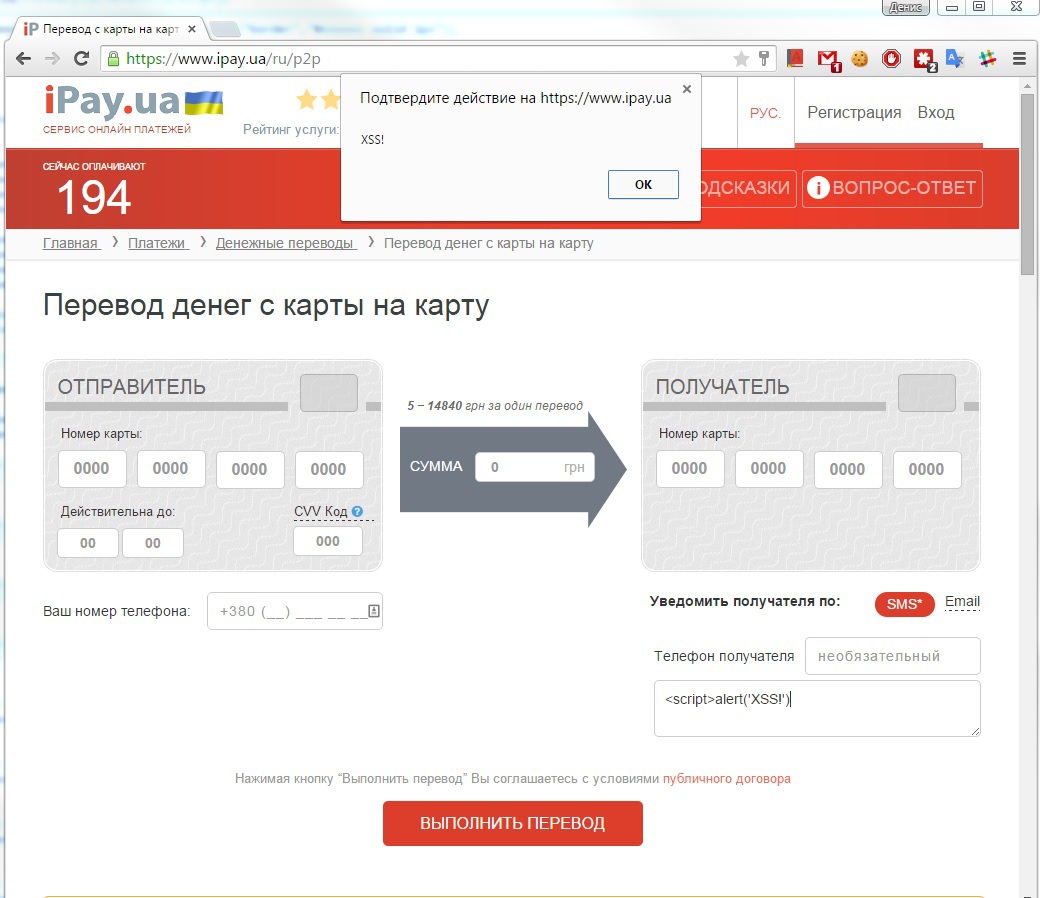

<script>alert('XSS!')

MyISAM — основная, вернее, одна из главных (наряду с InnoDB) систем хранения данных в СУБД MySQL. При этом MyISAM таблицы повреждаются очень просто — с этим проблем нет никаких. Сложнее все повреждения ликвидировать, хотя это тоже можно сделать довольно быстро. В этом материале объясняется, как можно решить проблему с использованием myisamchk для идентификации проблемы с MyISAM и ее исправления.

MyISAM — основная, вернее, одна из главных (наряду с InnoDB) систем хранения данных в СУБД MySQL. При этом MyISAM таблицы повреждаются очень просто — с этим проблем нет никаких. Сложнее все повреждения ликвидировать, хотя это тоже можно сделать довольно быстро. В этом материале объясняется, как можно решить проблему с использованием myisamchk для идентификации проблемы с MyISAM и ее исправления.