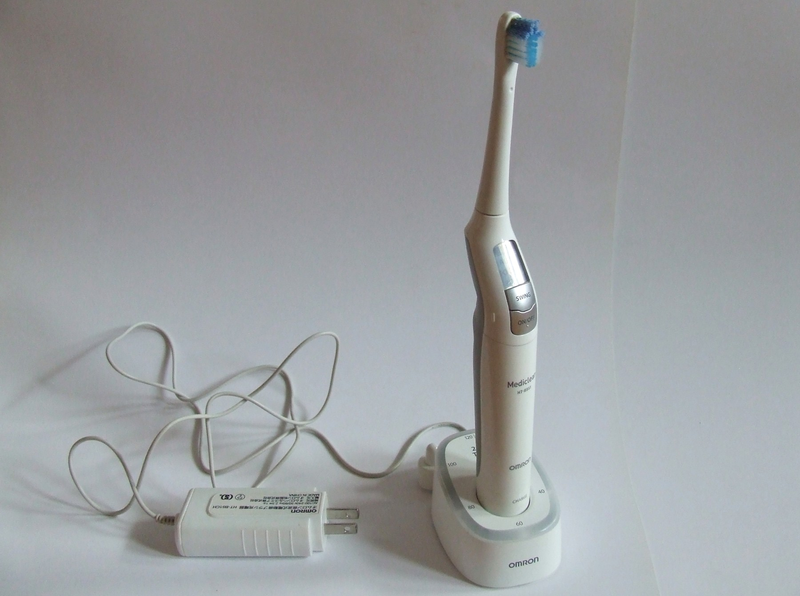

Мало кто любит визиты к стоматологу, и я — не исключение. Это требует и времени, и нервов, и денег. Год назад, в очередной раз оставив у врача несколько зарплат, я решила, что лучше предупредить болезнь, а не ликвидировать её последствия. Самым вероятным кандидатом на оптимизацию стала зубная щетка. Стоматолог сказала, что моя чистит недостаточно хорошо.

Пропарсив десятки обзоров, я нашла статью на gizmodo о щетке японской фирмы Omron — Mediclean HT-B551. Это и определило мой выбор — я непременно захотела себе прибор с гироскопом.

Пропарсив десятки обзоров, я нашла статью на gizmodo о щетке японской фирмы Omron — Mediclean HT-B551. Это и определило мой выбор — я непременно захотела себе прибор с гироскопом.

Не знаю, все ли программисты всесторонне любознательные люди, но я всегда пытаюсь получить фундаментальные знания во всех областях, которые могут быть практически полезны. В то время, когда мне в голову пришла эта идея я изучал анатомию и физиологию по журналам «Тело человека. Снаружи и внутри», ну а по работе я занимался стерео-варио фотографиями (для тех кто не знает — были такие советские календарики с ребристой поверхностью, где картинка либо казалась объемной, либо менялась). Так вот, в один из вечеров мне пришла в голову замечательная идея, которую я на протяжении уже 4х лет использую для поддержания своего зрения.

Не знаю, все ли программисты всесторонне любознательные люди, но я всегда пытаюсь получить фундаментальные знания во всех областях, которые могут быть практически полезны. В то время, когда мне в голову пришла эта идея я изучал анатомию и физиологию по журналам «Тело человека. Снаружи и внутри», ну а по работе я занимался стерео-варио фотографиями (для тех кто не знает — были такие советские календарики с ребристой поверхностью, где картинка либо казалась объемной, либо менялась). Так вот, в один из вечеров мне пришла в голову замечательная идея, которую я на протяжении уже 4х лет использую для поддержания своего зрения. Пожалуй, начну с того, что если перегружаться 15 раз в год, то любой «тюнинг» процесса загрузки отнимает больше времени, чем будет выиграно на перезагрузках за все время жизни системы. Однако, спортивный интерес берет свое, тем более, что

Пожалуй, начну с того, что если перегружаться 15 раз в год, то любой «тюнинг» процесса загрузки отнимает больше времени, чем будет выиграно на перезагрузках за все время жизни системы. Однако, спортивный интерес берет свое, тем более, что

Недавно у меня состоялся показательный разговор с Алексеем Малановым, сотрудником «Лаборатории» и

Недавно у меня состоялся показательный разговор с Алексеем Малановым, сотрудником «Лаборатории» и