Недавно дошли руки до превращения записи моего доклада на AgileKitchen в полноценный слайдкаст.

По моему опыту, в Agile-командах процент собираемых метрик, использующихся для принятия управленческих решений, заметно выше, чем в командах, следующих более консервативным моделям разработки. Однако нужно понимать, что каждое измерение неизбежно содержит в себе ошибку. Перед тем, как принять то или иное решение на основе «аномалий» в наблюдаемых значениях, было бы не плохо понять, что стоит за этой «аномалией»: некоторая особая причина, требующая реакции со стороны руководства, или такое поведение является нормальным для рассматриваемой системы?

В слайдкасте дается намек на то, как в результатах измерений отделить свойства системы от особых причин отклонений, и рассказывается об основных ошибках при использовании данных измерений при принятии управленческих решений.

По моему опыту, в Agile-командах процент собираемых метрик, использующихся для принятия управленческих решений, заметно выше, чем в командах, следующих более консервативным моделям разработки. Однако нужно понимать, что каждое измерение неизбежно содержит в себе ошибку. Перед тем, как принять то или иное решение на основе «аномалий» в наблюдаемых значениях, было бы не плохо понять, что стоит за этой «аномалией»: некоторая особая причина, требующая реакции со стороны руководства, или такое поведение является нормальным для рассматриваемой системы?

В слайдкасте дается намек на то, как в результатах измерений отделить свойства системы от особых причин отклонений, и рассказывается об основных ошибках при использовании данных измерений при принятии управленческих решений.

).

).

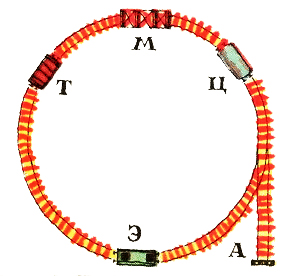

Многие компании, занимающиеся веб-разработкой, предоставляют услуги создания логотипа и фирменного стиля. Мы тоже. Может быть такая расфокусировка не очень верна, но это в любом случае удобно для заказчиков. К тому же, для IT-компаний сайт выступает в роли основного носителя фирменного стиля, и при его отсутствии работы приходится начинать именно со стиля.

Многие компании, занимающиеся веб-разработкой, предоставляют услуги создания логотипа и фирменного стиля. Мы тоже. Может быть такая расфокусировка не очень верна, но это в любом случае удобно для заказчиков. К тому же, для IT-компаний сайт выступает в роли основного носителя фирменного стиля, и при его отсутствии работы приходится начинать именно со стиля.