Это руководство результат изучения уязвимостей Fortigate VPN SSL на протяжении последних лет, реальных случаев взлома брандмауэров, операционных руководств и отчетов нескольких группировок (например, руководств Conti), а также моего более чем 15-летнего опыта работы с Fortigate. Применяя все/некоторые из приведенных ниже мер, вы значительно усложните взлом SSL VPN вашего Fortigate и, следовательно, сделаете его менее привлекательным для злоумышленников.

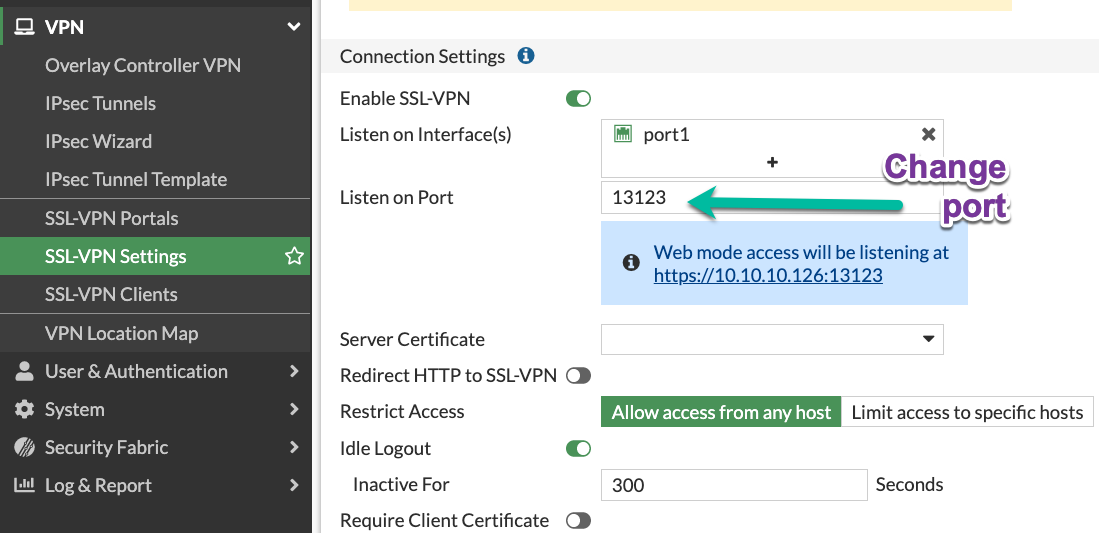

Измените порт SSL VPN, по умолчанию 10443/443, на любой другой

Эта безопасность через неясность действительно работает. Чаще всего, злоумышленники не нацелены на конкретные компании, а ищут легкодоступные цели. И простейший способ сделать это — просканировать известные порты/сервисы. И оба порта, 443 и 10443, являются хорошо известными портами Fortigate. Или еще проще - выполните поиск в Shodan/Censys по запросу "Fortigate", и в настоящее время Shodan имеет 185 тысяч результатов для порта 10443 а Censys 317 тысяч. Именно это произошло с крупной утечкой учетных данных VPN 3 года назад — все затронутые Fortigate имели SSL VPN на портах 443 или 10443.

Возможным недостатком может быть то, что у пользователей VPN, подключающихся через Wi-Fi в отелях/кафе, могут быть заблокированы исходящие порты, кроме 443, но, поскольку пакеты сотовой связи сегодня дешевы, то целесообразно использовать свой телефон в качестве точки доступа для VPN-подключения и избегать использования общедоступных WiFi вообще.