В VMware vCloud Director, есть два типа внешних сетей — routed network и direct network.

При создании второго типа сети на VDS создается порт, к которому пробрасывается напрямую машина.

При создании второго типа сети для каждой организации создается виртуальный роутер — vShield Edge, который позволяет строить site-to-site VPN, делать публикации, пробрасывать порты на внутренние виртуальные машины, быть DHCP, NAT, балансировщиком нагрузки (при том что в 5.1 он может еще ставиться в HA режиме) и прочие полезные функции функции роутера.

Подробнее про него можно почитать тут.

Из интерфейса vCloud Director нельзя настроить VPN для подключения к нему с обычных ПК, но иногда это необходимо и чтобы не ставить внутри организации какой-нибудь сервер (будь то OpenVPN или MS TMG) можно настроить vShield так, что он будет служить сервером доступа.

Настроить может только администратор vSphere — прав у администратора организации в vCloud Director недостаточно. И я покажу, как можно это сделать.

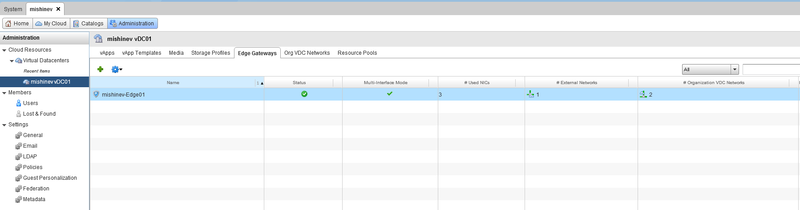

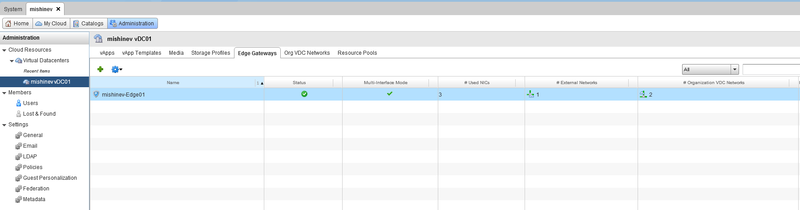

1) Вначале необходимо создать Edge GW в организации:

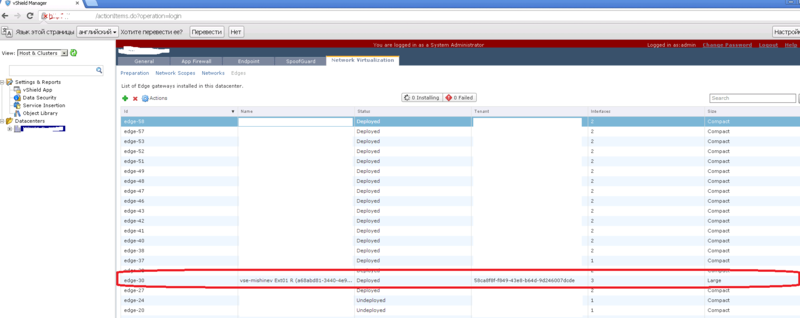

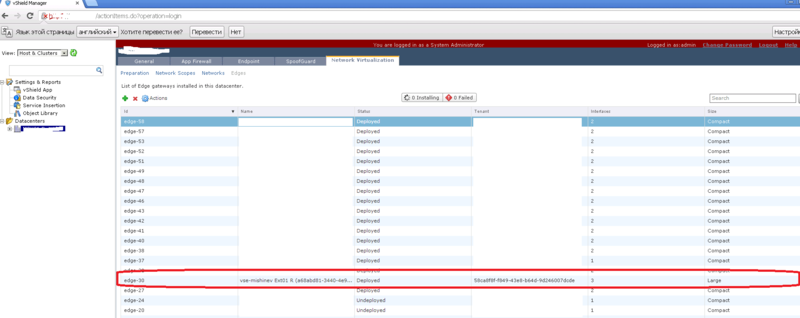

2) Перейдем в vShield Manager, в нем необходимо выбрать Datacenter в котором находится организация и выбрать необходимый vShield Edge.

Вы можете видеть, что в vShield Manager указывается id организации, в которой находится vShield Edge — это сделано для того, чтобы если вы используете одинаковые имена для Edge — можно было определить к какой организации он относится.

В поле «interfaces» можно увидеть цифру 3 — это значит, что к vShield Manager-у подключено 3 сетки (одна внешняя из vSphere и две внутренние).

В поле size можно увидеть что он large — вообще в версии 5.1 можно разворачивать два типа compact и large — отличаются они потребляемыми ресурсами и соответственно максимальной нагрузкой на них, подробнее можно почитать тут.

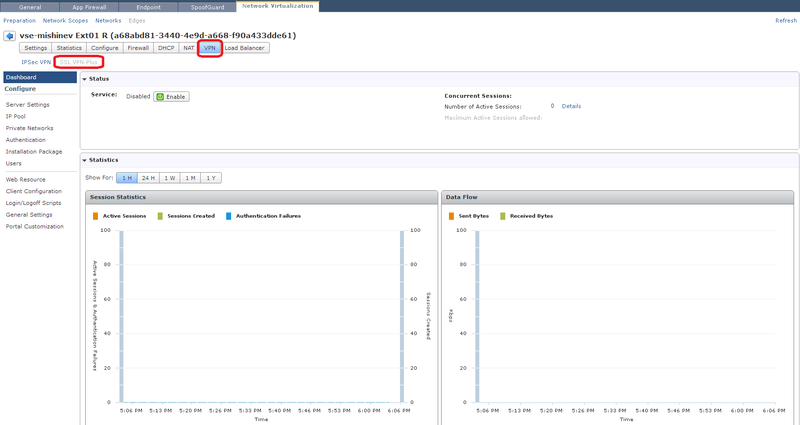

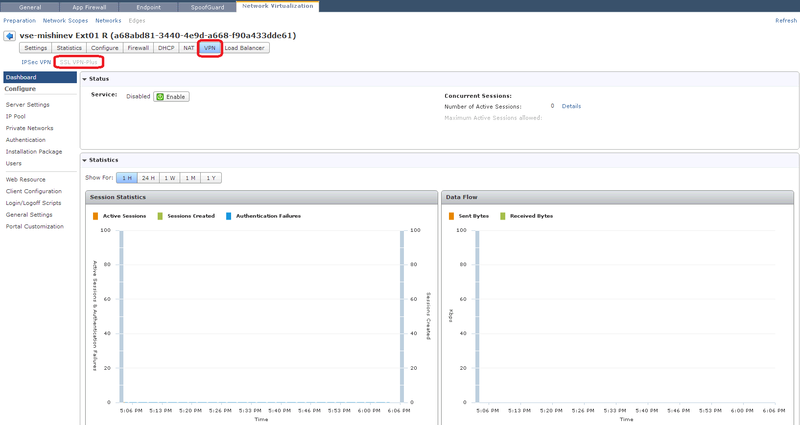

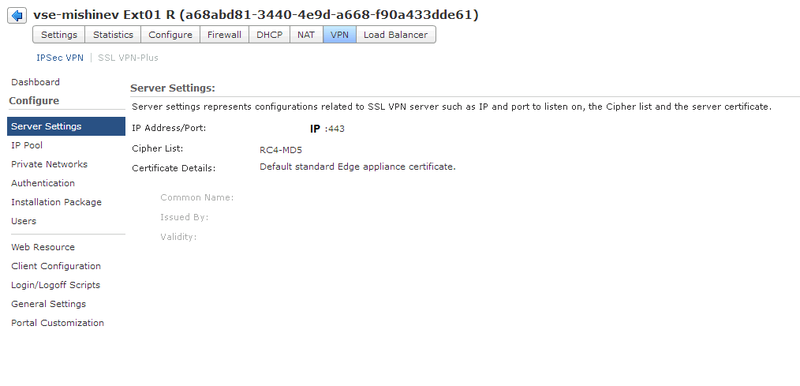

3) Выбрав нужный роутер необходимо перейти во вкладку Network virtualization, в ней открываем вкладку VPN и раздел SSL VPN-Plus

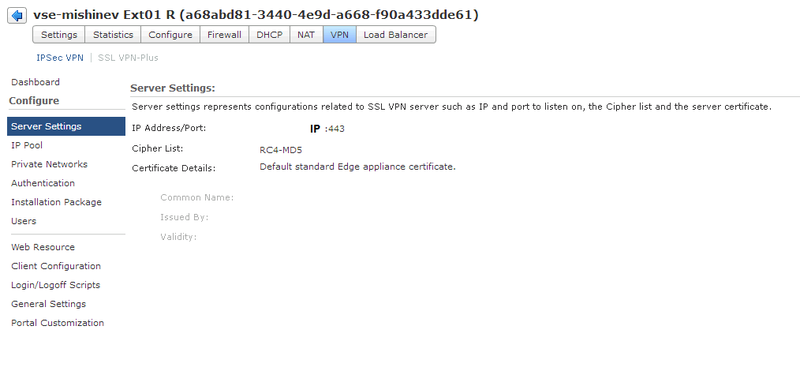

4) Во разделе Server Settings необходимо выбрать внешний IP и порт для подключения пользователей. На vShield Edge можно добавить несколько внешних IP — поэтому нужно выбрать один из них. Так же есть возможность выбора метода шифрования и сертификата, я буду использовать внутренний сертификат Edge.

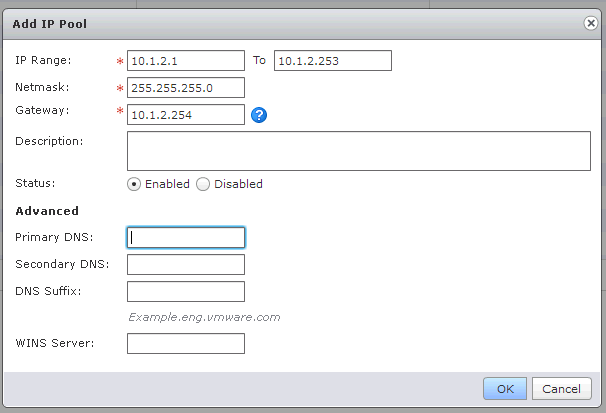

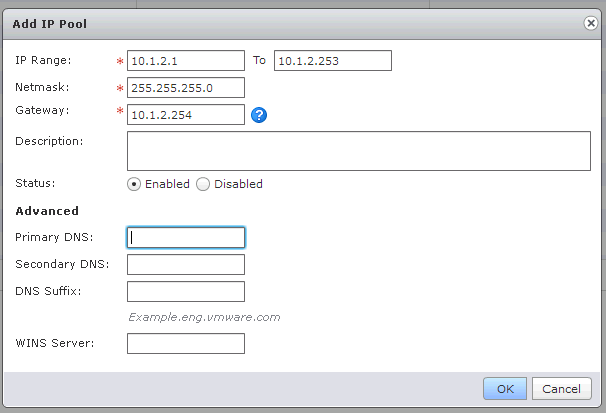

5) В следующей вкладке мы настраиваем IP пул, который будет выдаваться клиентам подключающимся по VPN.

Данная пул IP должен отличаться от внутренних используемых подсети организации в vCloud Director. Во внутренней сети настроены сети с адресациями 10.1.0.0/24 и 10.1.1.0/24 – я укажу для пула IP 10.1.2.0/24.

Здесь соответственно указан пул, который будет выдаваться, маска и gateway — адрес, который будет присвоен Edge.

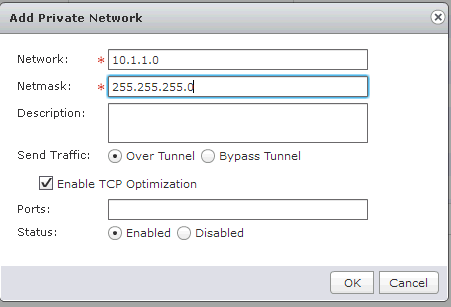

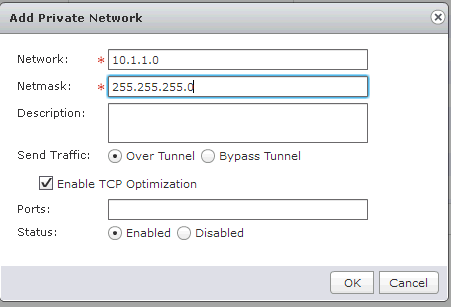

6) Во вкладке «Private Networks» добавим ту сетку, к которой будет доступ подключенным клиентам. В нашем случае это сеть 10.1.1.0/24. Так же необходимо выбрать как будет ходить трафик, по-умолчанию это SSL VPN over Tunnel.

Тут три параметра, первый – это как будет идти трафик – по туннелю или в обход туннеля, с этим параметром все ясно.

Второй параметр отвечает за оптимизацию протокола TCP – включенный параметр поможет оптимизировать скорость передачи данных.

SSL VPN туннель посылает данные на втором (сетевом) уровне стека TCP/IP, а значит что данные четвертого (прикладного) уровня при прохождении через туннель инкапсулироваться и деинкапсулироваться в два потока. А это значит, что может случиться глобальный TCP over TCP при потери пакетов и скорость передачи резко упадет. включенная галочка оптимизации способна решить данную проблему.

Напоследок нужно указать порты, которые будут открыты для VPN пользователей, если оставить поле пустым – то будут открыты все порты.

7) Следующим шагом будет аутентификация, можно выбрать локальную, LDAP, AD, RSA-ACE и Radius. Я выбираю локальную, так как не хочу настраивать группы в AD. Так же можно настроить сложность пароля и прочие параметры.

8) В разделе «Installation Package» указываются параметры приложения, которая будет ставится на локальную машину для подключения к vShield Edge.

Gateway – внешний IP Edge к которому будет подключение, его мы выбирали в пункте 4.

Так же можно выбрать, под какую ОС будет скомпилировано приложения — Windows, Linux или MacOS.

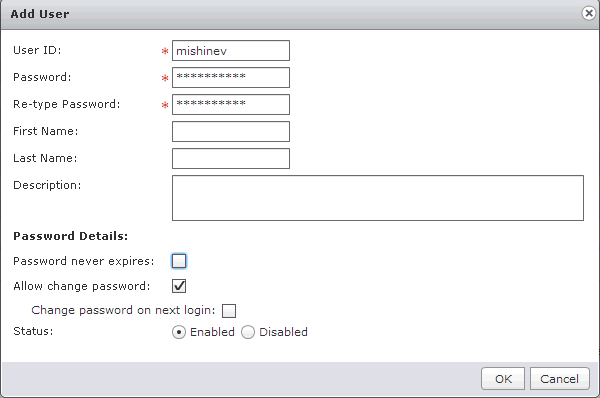

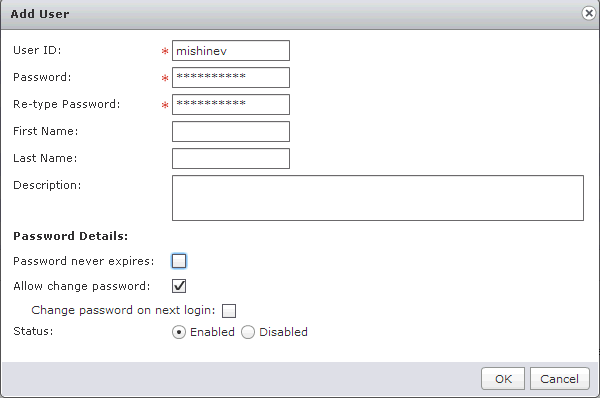

9) Если вы указали в разделе аутентификации локального пользователя — то необходимо его задать.

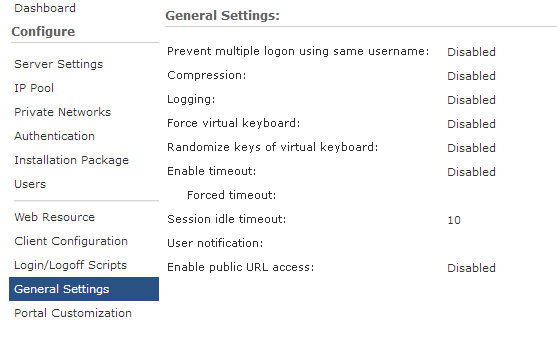

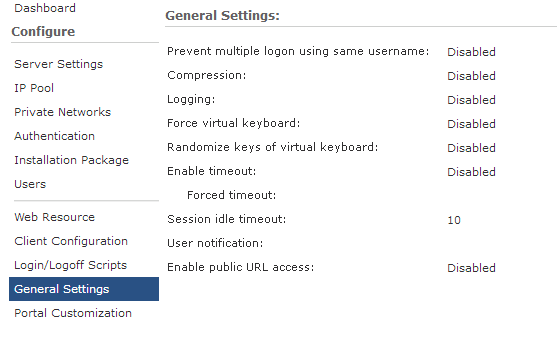

10) Следующий пункт «General settings» — в котором можно настроить:

"

"

alt=«image»/>

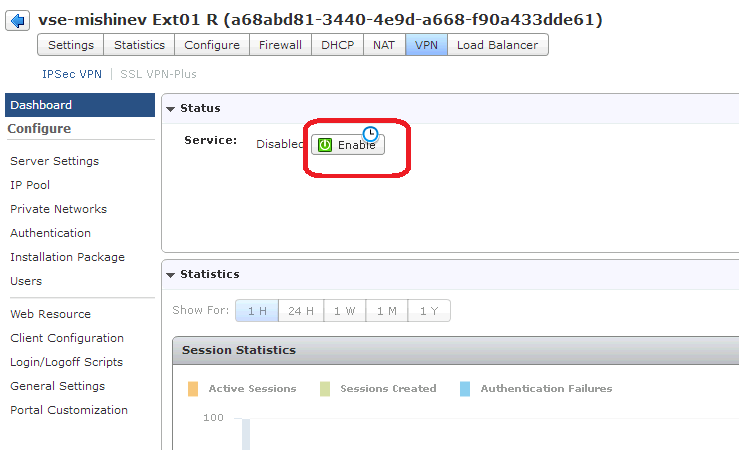

11) На этом настройки VPN закончены – теперь нужно включить сервис, нажав Enable на главной вкладке чтобы включить VPN:

Если все ок – увидим надпись «Service enabled successfully!»

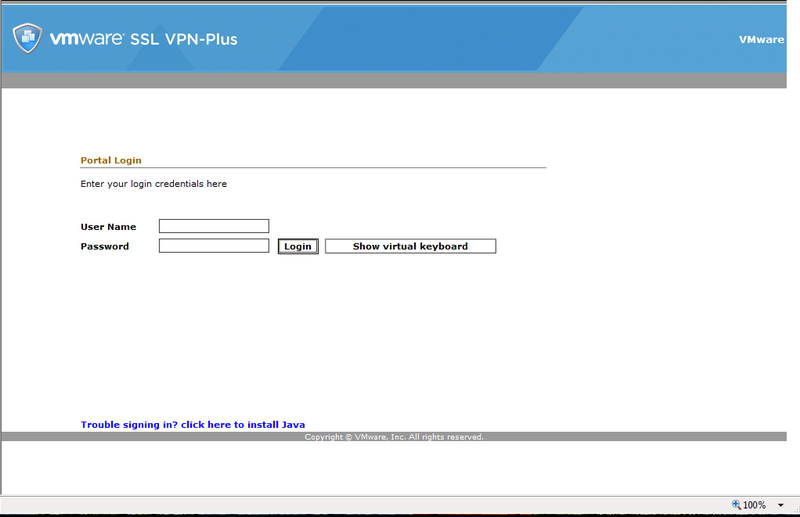

12) Перейдем по ссылке IP_EDGE/sslvpn-plus и скачивать клиент для подключения. Где IP_EDGE — внешний адрес вашего виртуального коммутатора.

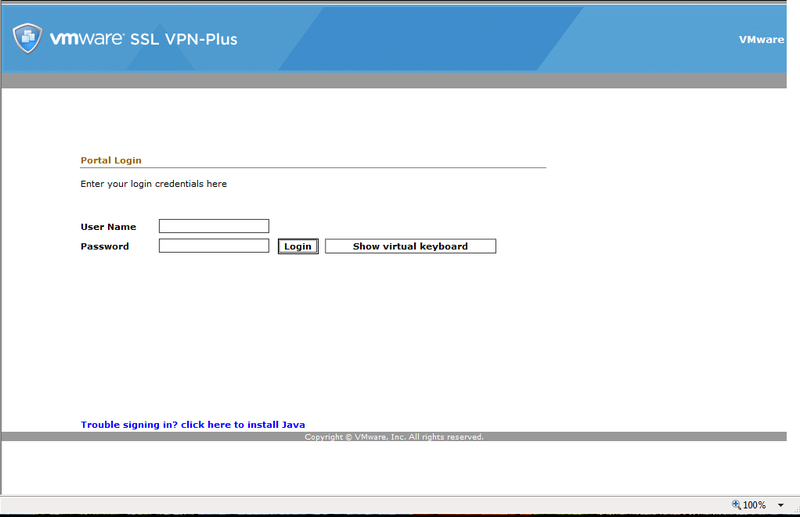

Увидим следующее окно:

13) Логинимся под созданным аккаунтом ранее.

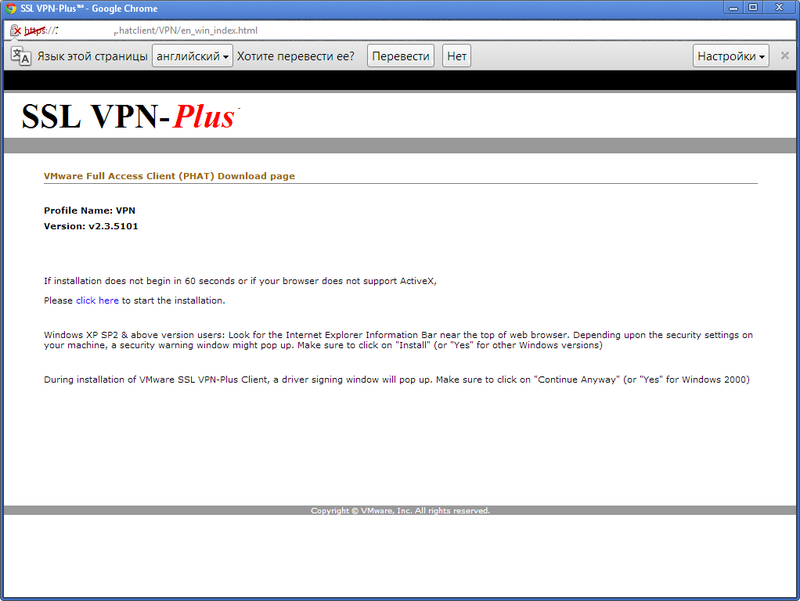

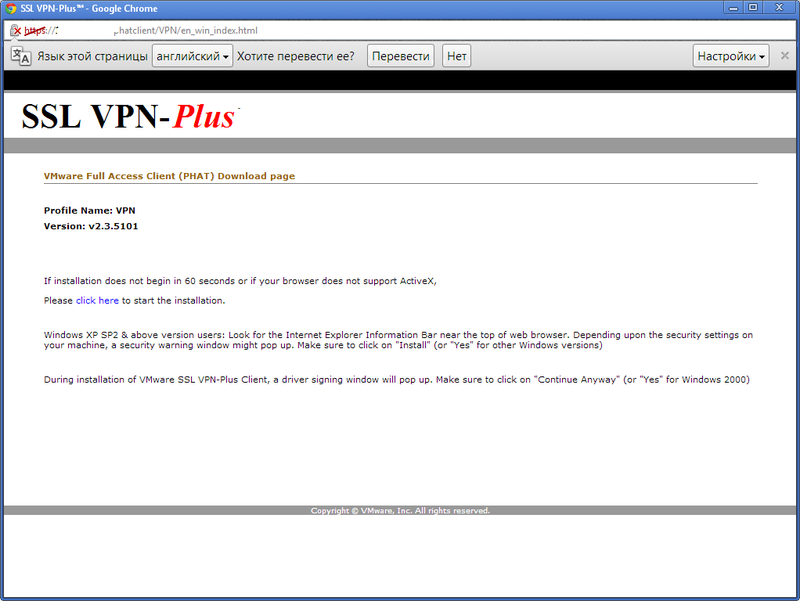

Скачиваем дистрибутив:

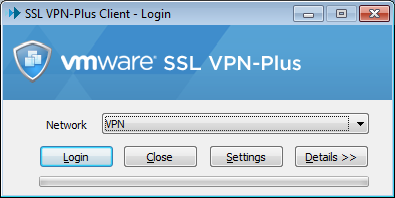

14) Устанавливаем и запускаем SSL VPN-Plus Client.

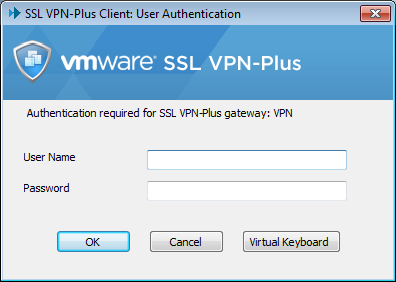

15) Вводим логин и пароль для подключения.

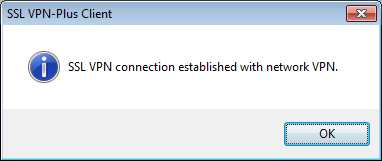

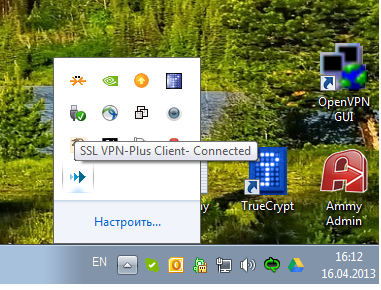

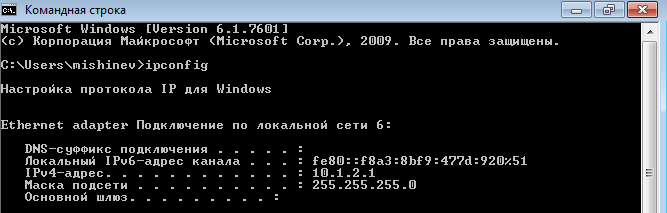

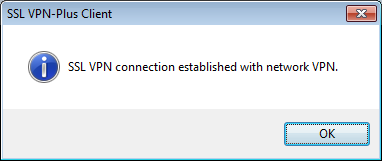

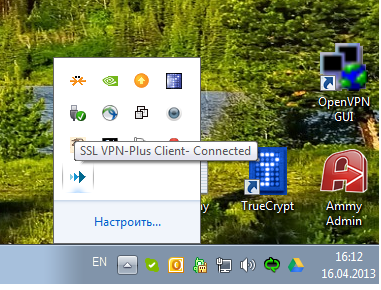

Подключение прошло успешно, проверим получили ли мы IP:

как видно выше, получен IP из пула.

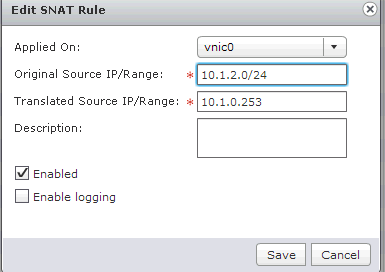

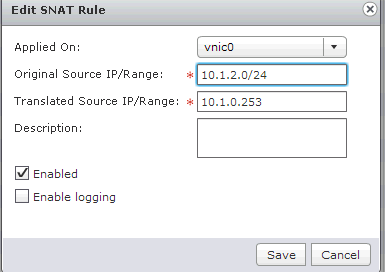

16) Теперь для доступа во внутреннюю подсеть 10.1.0.0/24 необходимо настроить правило на vShield Edge.

На этом настройка закончена.

Если будет интересно — в следующем посте могу рассказать как построить site-to-site VPN между Cisco router и vShield Edge версий 5.0 — 5.1.

Ну и если есть какие-либо вопросы, пишите ниже.

При создании второго типа сети на VDS создается порт, к которому пробрасывается напрямую машина.

При создании второго типа сети для каждой организации создается виртуальный роутер — vShield Edge, который позволяет строить site-to-site VPN, делать публикации, пробрасывать порты на внутренние виртуальные машины, быть DHCP, NAT, балансировщиком нагрузки (при том что в 5.1 он может еще ставиться в HA режиме) и прочие полезные функции функции роутера.

Подробнее про него можно почитать тут.

Из интерфейса vCloud Director нельзя настроить VPN для подключения к нему с обычных ПК, но иногда это необходимо и чтобы не ставить внутри организации какой-нибудь сервер (будь то OpenVPN или MS TMG) можно настроить vShield так, что он будет служить сервером доступа.

Настроить может только администратор vSphere — прав у администратора организации в vCloud Director недостаточно. И я покажу, как можно это сделать.

1) Вначале необходимо создать Edge GW в организации:

2) Перейдем в vShield Manager, в нем необходимо выбрать Datacenter в котором находится организация и выбрать необходимый vShield Edge.

Вы можете видеть, что в vShield Manager указывается id организации, в которой находится vShield Edge — это сделано для того, чтобы если вы используете одинаковые имена для Edge — можно было определить к какой организации он относится.

В поле «interfaces» можно увидеть цифру 3 — это значит, что к vShield Manager-у подключено 3 сетки (одна внешняя из vSphere и две внутренние).

В поле size можно увидеть что он large — вообще в версии 5.1 можно разворачивать два типа compact и large — отличаются они потребляемыми ресурсами и соответственно максимальной нагрузкой на них, подробнее можно почитать тут.

3) Выбрав нужный роутер необходимо перейти во вкладку Network virtualization, в ней открываем вкладку VPN и раздел SSL VPN-Plus

4) Во разделе Server Settings необходимо выбрать внешний IP и порт для подключения пользователей. На vShield Edge можно добавить несколько внешних IP — поэтому нужно выбрать один из них. Так же есть возможность выбора метода шифрования и сертификата, я буду использовать внутренний сертификат Edge.

5) В следующей вкладке мы настраиваем IP пул, который будет выдаваться клиентам подключающимся по VPN.

Данная пул IP должен отличаться от внутренних используемых подсети организации в vCloud Director. Во внутренней сети настроены сети с адресациями 10.1.0.0/24 и 10.1.1.0/24 – я укажу для пула IP 10.1.2.0/24.

Здесь соответственно указан пул, который будет выдаваться, маска и gateway — адрес, который будет присвоен Edge.

6) Во вкладке «Private Networks» добавим ту сетку, к которой будет доступ подключенным клиентам. В нашем случае это сеть 10.1.1.0/24. Так же необходимо выбрать как будет ходить трафик, по-умолчанию это SSL VPN over Tunnel.

Тут три параметра, первый – это как будет идти трафик – по туннелю или в обход туннеля, с этим параметром все ясно.

Второй параметр отвечает за оптимизацию протокола TCP – включенный параметр поможет оптимизировать скорость передачи данных.

SSL VPN туннель посылает данные на втором (сетевом) уровне стека TCP/IP, а значит что данные четвертого (прикладного) уровня при прохождении через туннель инкапсулироваться и деинкапсулироваться в два потока. А это значит, что может случиться глобальный TCP over TCP при потери пакетов и скорость передачи резко упадет. включенная галочка оптимизации способна решить данную проблему.

Напоследок нужно указать порты, которые будут открыты для VPN пользователей, если оставить поле пустым – то будут открыты все порты.

7) Следующим шагом будет аутентификация, можно выбрать локальную, LDAP, AD, RSA-ACE и Radius. Я выбираю локальную, так как не хочу настраивать группы в AD. Так же можно настроить сложность пароля и прочие параметры.

8) В разделе «Installation Package» указываются параметры приложения, которая будет ставится на локальную машину для подключения к vShield Edge.

Gateway – внешний IP Edge к которому будет подключение, его мы выбирали в пункте 4.

Так же можно выбрать, под какую ОС будет скомпилировано приложения — Windows, Linux или MacOS.

9) Если вы указали в разделе аутентификации локального пользователя — то необходимо его задать.

10) Следующий пункт «General settings» — в котором можно настроить:

"

" alt=«image»/>

11) На этом настройки VPN закончены – теперь нужно включить сервис, нажав Enable на главной вкладке чтобы включить VPN:

Если все ок – увидим надпись «Service enabled successfully!»

12) Перейдем по ссылке IP_EDGE/sslvpn-plus и скачивать клиент для подключения. Где IP_EDGE — внешний адрес вашего виртуального коммутатора.

Увидим следующее окно:

13) Логинимся под созданным аккаунтом ранее.

Скачиваем дистрибутив:

14) Устанавливаем и запускаем SSL VPN-Plus Client.

15) Вводим логин и пароль для подключения.

Подключение прошло успешно, проверим получили ли мы IP:

как видно выше, получен IP из пула.

16) Теперь для доступа во внутреннюю подсеть 10.1.0.0/24 необходимо настроить правило на vShield Edge.

На этом настройка закончена.

Если будет интересно — в следующем посте могу рассказать как построить site-to-site VPN между Cisco router и vShield Edge версий 5.0 — 5.1.

Ну и если есть какие-либо вопросы, пишите ниже.