Рынок систем умного дома развивается не так стремительно, как казалось еще несколько лет назад — в России встретить полностью автоматизированные дома можно довольно редко. Помимо сложности внедрения и высокой стоимости, у таких систем наблюдается еще один недостаток — умный дом можно довольно легко взломать.

Сегодня мы поговорим о степени защищенности подобных систем и том, как можно сделать их безопаснее с помощью разработок, созданных в Университете ИТМО.

Amir Zmora / Flickr / CC

Часто разработчики не уделяют достаточного внимания безопасности создаваемых продуктов. Например, известен случай, когда исследователь информационной безопасности смог найти ссылку на интерфейс управления системой умного дома прямо в Google. Страница не была защищена паролем, так что он получил возможность управления всеми умными системами, а также узнал адрес дома и телефон его владельца.

Без проблем взломать умный дом можно и находясь прямо на месте. Как правило, при создании таких систем — особенно для жилых помещений — к существующей инфраструктуре просто «пристраивается» дополнительный уровень новых устройств. Новые гаджеты общаются между собой с помощью протоколов для беспроводного взаимодействия. И часто разработчики систем выбирают протоколы, которые не предполагают шифрования, так что перехватить данные может любой человек, подключившийся к сети помещения.

В общем случае схема системы умного дома представляет собой два основных потока данных, в которых передаются управляющие сигналы:

/ Формальная модель системы «Умный дом». Иллюстрация из статьи «Аутентификация устройств автоматизации в системе «умный дом» авторов проекта «Безопасный умный дом»

Первый поток находится между пользователем и управляющей системой — в нем передаются команды от человека компьютеру. Для этого используется интерфейс: терминал, мобильное устройство, веб-приложение и т.п. Основной поток данных — второй, между управляющей системой и конечными устройствами автоматизации.

Устройства автоматизации, управляющая система и информационный поток между ними – одни из самых уязвимых элементов в «умном доме». Чаще всего в современных системах коммуникация между их элементами идет по открытым каналам без обеспечения конфиденциальности и целостности данных. В итоге злоумышленники могут без особенных проблем прослушивать информационные потоки системы, получать доступ к ее конкретным элементам и в некоторых случаях, захватывать полный контроль над помещениями.

Именно на этот вопрос стремятся ответить участники проекта «Безопасный умный дом» — его развивает команда кафедры безопасных информационных технологий Университета ИТМО. Специалисты разрабатывают программно-аппаратный комплекс умного дома, который будет лишен основных минусов текущих систем.

Чтобы обезопасить систему, необходимо в первую очередь повысить защищенность всех описанных выше слабых звеньев. Например, выбрать безопасный способ передачи данных. Команда проекта провела анализ применяемых в подобных системах протоколов связи — по результатам этой работы выяснилось, что с точки зрения основных характеристик наилучшим выбором для таких систем является технология Zig-Bee. Этот протокол позволяет максимально повысить конфиденциальность, целостность и доступность данных.

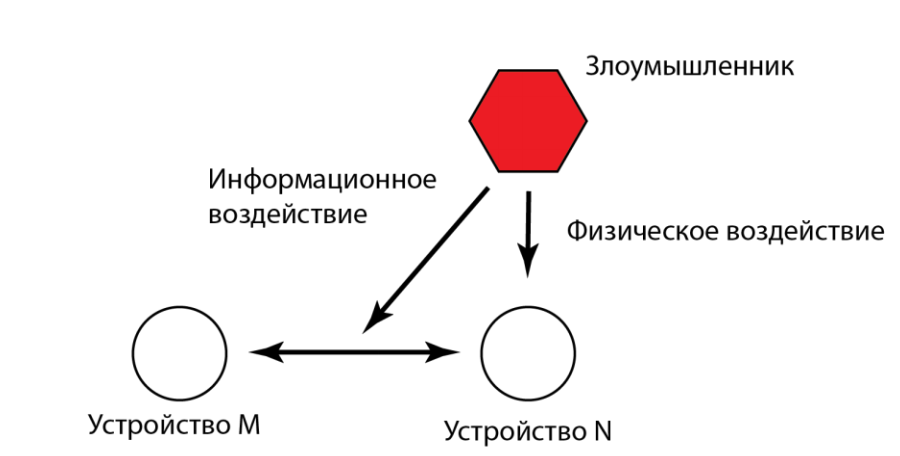

Кроме того, система должна правильно реагировать на возможные атаки. Атакующий может не только перехватывать данные, но и попытаться физически вмешаться в работу устройств системы, например отключить их. В таком случае другие устройства должны заметить аномалию в виде недоступного первого гаджета.

/ Схема воздействия на устройства системы «Умный дом». Иллюстрация из статьи «Выявление аномалий в системах автоматизации объектов охраны» авторов проекта «Безопасный умный дом»

Любая попытка атаки влияет на характеристики системы умного дома — значит их необходимо анализировать. Если два устройства проводят мониторинг активности сети и выполняют анализ взаимодействия, то скрыть атаку вроде MITM или replay взломщик не сможет.

Для решения этой задачи участники проекта «Безопасный умный дом» разработали гибридную нейронную сеть, объединяющую две модели искусственных нейронных сетей: самоорганизующуюся сеть с конкуренцией (слой Кохонена) и многослойный персептрон.

После обучения искусственная нейронная сеть способна на основании входящих данных выносить решения о принадлежности текущего состояния узла сети к аномальному или обычному с точностью в 91,47%. Подробнее о работе над нейронной сетью, использующейся в проекте, можно прочитать здесь.

Для реализации аутентификации на стороне конечного гаджета используется решение на базе Arduino Uno с подключенным Ethernet контроллером enc28j60. Этот микроконтроллер поддерживает большое количество внешних устройств, так что может быть универсальным звеном для организации взаимодействия с разными элементами автоматизации. Подробнее архитектура системы описана в этой статье.

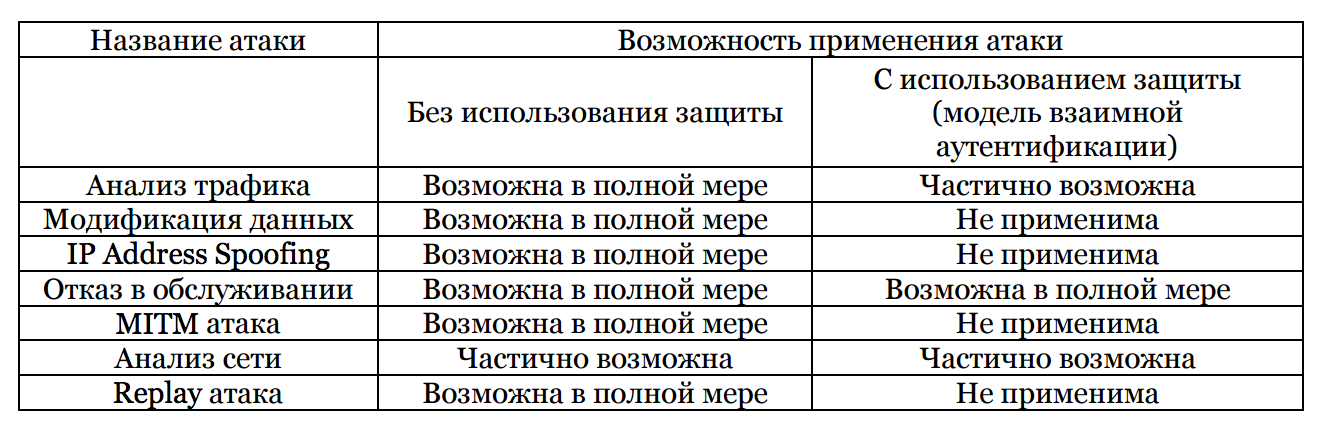

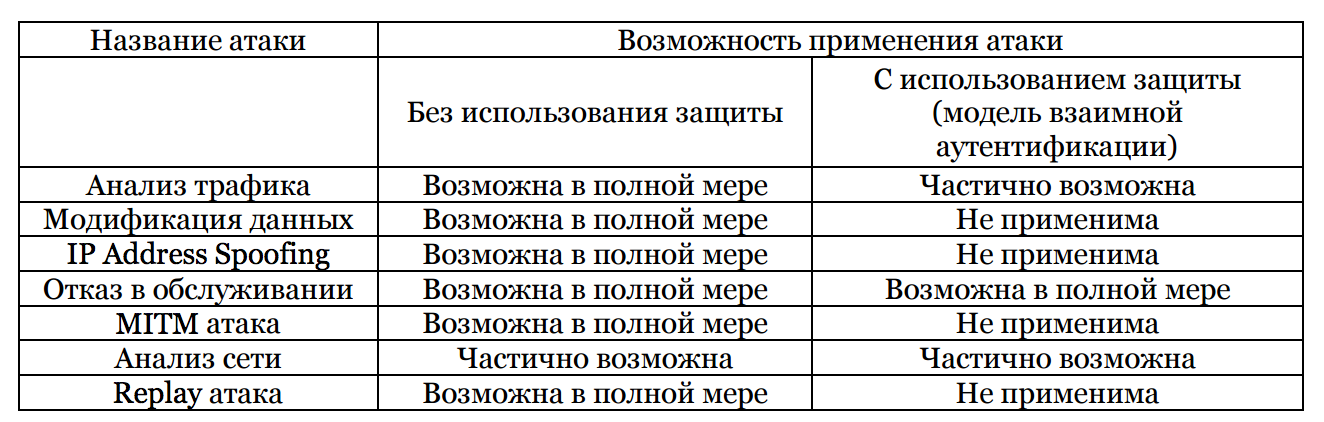

Команда кафедры безопасных информационных технологий Университета ИТМО развивает проект «Безопасный умный дом» с 2015 года. За это время была разработана архитектура программно-аппаратного модуля, написан необходимый софт и выбраны безопасные протоколы передачи данных. Итоговый результат позволяет серьезно снизить применимость основных атак на системы умного дома:

/ Результаты проверки основных типов сетевых атак до и после встраивания устройства защиты. Иллюстрация из статьи «Аутентификация устройств автоматизации в системе «умный дом» авторов проекта «Безопасный умный дом»

Гибкость созданной безопасной умной сети позволяет объединять в ней практически любые устройства и безопасно передавать данные. Поэтому в будущем ее использование возможно не только в жилых объектах, но и на промышленных.

Дополнительные материалы по теме:

Сегодня мы поговорим о степени защищенности подобных систем и том, как можно сделать их безопаснее с помощью разработок, созданных в Университете ИТМО.

Amir Zmora / Flickr / CC

Что не так с умным домом

Часто разработчики не уделяют достаточного внимания безопасности создаваемых продуктов. Например, известен случай, когда исследователь информационной безопасности смог найти ссылку на интерфейс управления системой умного дома прямо в Google. Страница не была защищена паролем, так что он получил возможность управления всеми умными системами, а также узнал адрес дома и телефон его владельца.

Без проблем взломать умный дом можно и находясь прямо на месте. Как правило, при создании таких систем — особенно для жилых помещений — к существующей инфраструктуре просто «пристраивается» дополнительный уровень новых устройств. Новые гаджеты общаются между собой с помощью протоколов для беспроводного взаимодействия. И часто разработчики систем выбирают протоколы, которые не предполагают шифрования, так что перехватить данные может любой человек, подключившийся к сети помещения.

Где слабое звено системы

В общем случае схема системы умного дома представляет собой два основных потока данных, в которых передаются управляющие сигналы:

/ Формальная модель системы «Умный дом». Иллюстрация из статьи «Аутентификация устройств автоматизации в системе «умный дом» авторов проекта «Безопасный умный дом»

Первый поток находится между пользователем и управляющей системой — в нем передаются команды от человека компьютеру. Для этого используется интерфейс: терминал, мобильное устройство, веб-приложение и т.п. Основной поток данных — второй, между управляющей системой и конечными устройствами автоматизации.

Устройства автоматизации, управляющая система и информационный поток между ними – одни из самых уязвимых элементов в «умном доме». Чаще всего в современных системах коммуникация между их элементами идет по открытым каналам без обеспечения конфиденциальности и целостности данных. В итоге злоумышленники могут без особенных проблем прослушивать информационные потоки системы, получать доступ к ее конкретным элементам и в некоторых случаях, захватывать полный контроль над помещениями.

Как сделать умный дом безопаснее: проект Университета ИТМО

Именно на этот вопрос стремятся ответить участники проекта «Безопасный умный дом» — его развивает команда кафедры безопасных информационных технологий Университета ИТМО. Специалисты разрабатывают программно-аппаратный комплекс умного дома, который будет лишен основных минусов текущих систем.

Чтобы обезопасить систему, необходимо в первую очередь повысить защищенность всех описанных выше слабых звеньев. Например, выбрать безопасный способ передачи данных. Команда проекта провела анализ применяемых в подобных системах протоколов связи — по результатам этой работы выяснилось, что с точки зрения основных характеристик наилучшим выбором для таких систем является технология Zig-Bee. Этот протокол позволяет максимально повысить конфиденциальность, целостность и доступность данных.

Кроме того, система должна правильно реагировать на возможные атаки. Атакующий может не только перехватывать данные, но и попытаться физически вмешаться в работу устройств системы, например отключить их. В таком случае другие устройства должны заметить аномалию в виде недоступного первого гаджета.

/ Схема воздействия на устройства системы «Умный дом». Иллюстрация из статьи «Выявление аномалий в системах автоматизации объектов охраны» авторов проекта «Безопасный умный дом»

Любая попытка атаки влияет на характеристики системы умного дома — значит их необходимо анализировать. Если два устройства проводят мониторинг активности сети и выполняют анализ взаимодействия, то скрыть атаку вроде MITM или replay взломщик не сможет.

Для решения этой задачи участники проекта «Безопасный умный дом» разработали гибридную нейронную сеть, объединяющую две модели искусственных нейронных сетей: самоорганизующуюся сеть с конкуренцией (слой Кохонена) и многослойный персептрон.

После обучения искусственная нейронная сеть способна на основании входящих данных выносить решения о принадлежности текущего состояния узла сети к аномальному или обычному с точностью в 91,47%. Подробнее о работе над нейронной сетью, использующейся в проекте, можно прочитать здесь.

Для реализации аутентификации на стороне конечного гаджета используется решение на базе Arduino Uno с подключенным Ethernet контроллером enc28j60. Этот микроконтроллер поддерживает большое количество внешних устройств, так что может быть универсальным звеном для организации взаимодействия с разными элементами автоматизации. Подробнее архитектура системы описана в этой статье.

Заключение

Команда кафедры безопасных информационных технологий Университета ИТМО развивает проект «Безопасный умный дом» с 2015 года. За это время была разработана архитектура программно-аппаратного модуля, написан необходимый софт и выбраны безопасные протоколы передачи данных. Итоговый результат позволяет серьезно снизить применимость основных атак на системы умного дома:

/ Результаты проверки основных типов сетевых атак до и после встраивания устройства защиты. Иллюстрация из статьи «Аутентификация устройств автоматизации в системе «умный дом» авторов проекта «Безопасный умный дом»

Гибкость созданной безопасной умной сети позволяет объединять в ней практически любые устройства и безопасно передавать данные. Поэтому в будущем ее использование возможно не только в жилых объектах, но и на промышленных.

Дополнительные материалы по теме: