Исследователи из компании Malwarebytes сообщили, что атаки с использованием веб-объявлений снова набирают популярность. Баннеры используют для установки вредоносного ПО.

Такие баннеры размещают на легальных сайтах. Вредоносный код внедряют в рекламу, и он использует уязвимости в браузерах. В итоге простой переход на сайт с баннера позволяет заразить уязвимые компьютеры вредоносным ПО, которое крадет банковские данные, сохраняет пароли или шпионит за пользователями.

Отмечается, что в последние несколько лет хакеры использовали такие приемы значительно реже. Благодаря значительным улучшениям в безопасности браузеров им пришлось разрабатывать более эффективные методы заражения, к примеру, фишинг, вредоносные макросы в документах Microsoft Office или вредоносные приложения, маскирующиеся под легитимное ПО.

Но за последний месяц вредоносная реклама вернулась. Недавно были обнаружены две разные группы, размещающие баннеры на xHamster, сайте с более чем 1 млрд посещений в месяц. Объявления перенаправляют посетителей на сайты, которые обслуживают вредоносный код. При просмотре в Internet Explorer или Adobe Flash код может использовать критические уязвимости в незащищенных версиях браузера.

Несмотря на рекомендации Microsoft и специалистов по безопасности во всем мире насчитывается достаточно большое число пользователей, которые всё ещё используют такие версии.

В настоящее время всплеск атак может быть вызван тем, что злоумышленники хотят уловить момент перед тем, как Flash Player официально перестанет поддерживаться.

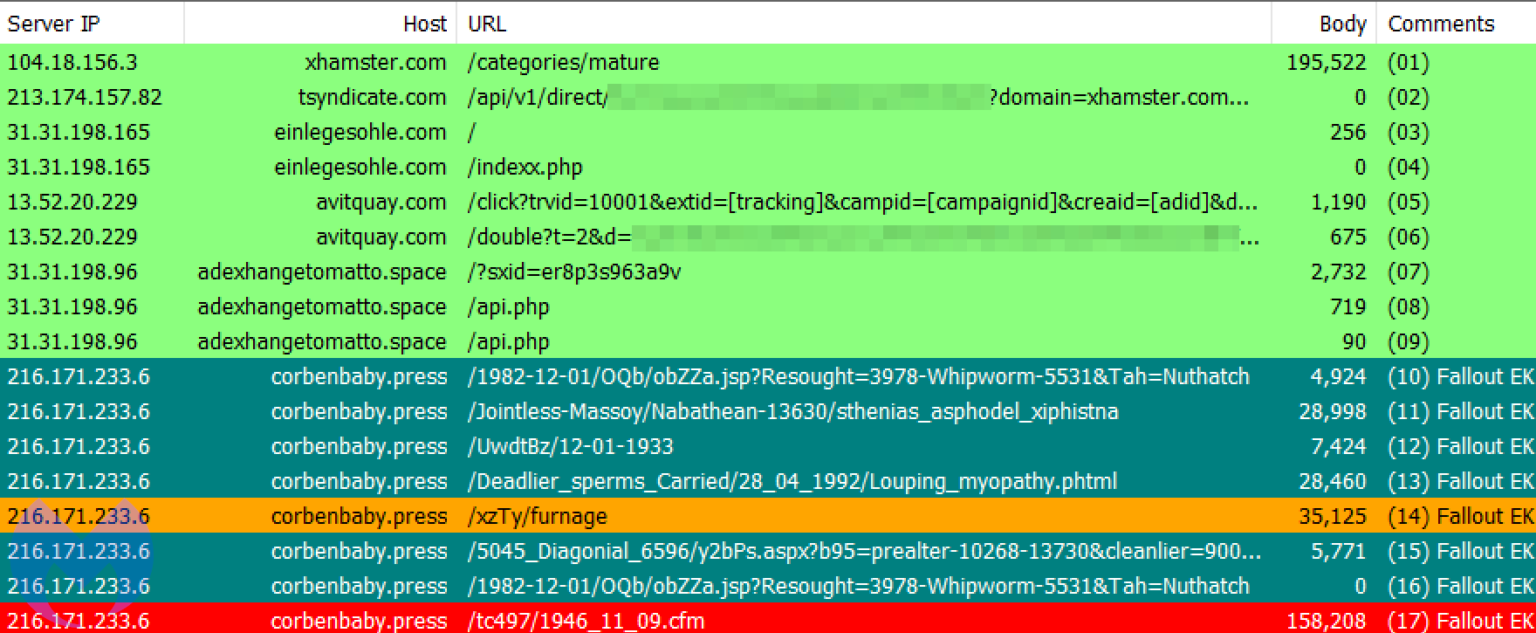

Первая группа атакующих перенаправляла посетителей xHamster, использующих IE, на вредоносный сайт, на котором размещается контент из Fallout или RIG. Набор эксплойтов Fallout перенаправлял целевые компьютеры на intica-deco [.] Com, домен, который маскировался под компанию веб-дизайна.

Затем целевую машину уводили на другой домен, где размещался вредоносный контент из Fallout.

Он использовал уязвимость IE CVE-2019-0752 или уязвимость Flash CVE-2018-15982.

Наконец, цели перенаправляли на домен websolvent [.] Me.

В случае успешной атаки на компьютер устанавливали Raccoon Stealer. Вредоносное ПО для атак стоит около $75 за неделю использования.

Вторая группа, которую называют malsmoke, также использует комплекты эксплойтов для установки вредоносного ПО, известного как Smoke Loader. Они показывают вредоносную рекламу на xHamster, покупая для баннеров площадки на сайте.

Распознать попытку атаки можно, если происходит перенаправление с просматриваемого сайта на незнакомый ресурс. В этом случае нужно как можно быстрее закрыть браузер и отключить компьютер от Интернета. Однако лучше все же перейти на более современный браузер типа Edge, Firefox, Chrome или Brave, советуют исследователи. Эти браузеры имеют песочницы безопасности и другие средства защиты, предназначенные для предотвращения атак вредоносных программ.

См. также: