Эксперты из американской IT-компании Sentinel Labs выпустили доклад о серии кибератак на органы власти РФ в 2020 году. Они назвали причастными к атаке хакеров из Китая.

Между РФ и Китаем с 2015 года действует соглашение в сфере кибербезопасности, в рамках которого стороны обязуются не атаковать друг друга.

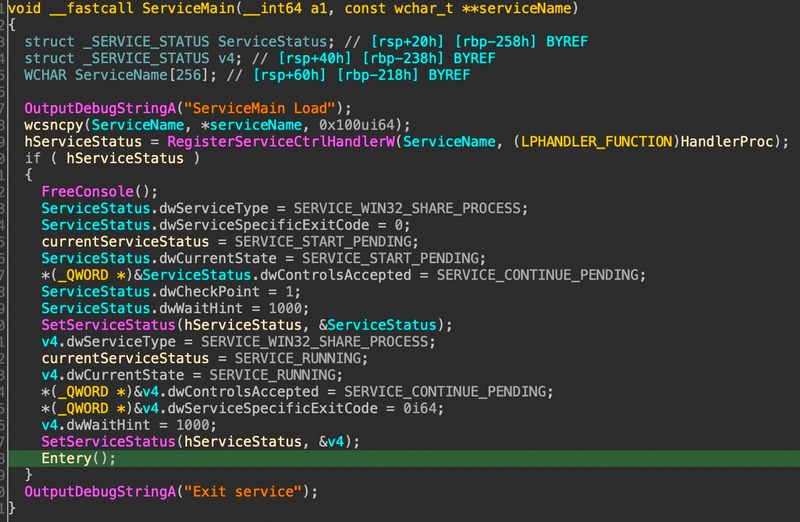

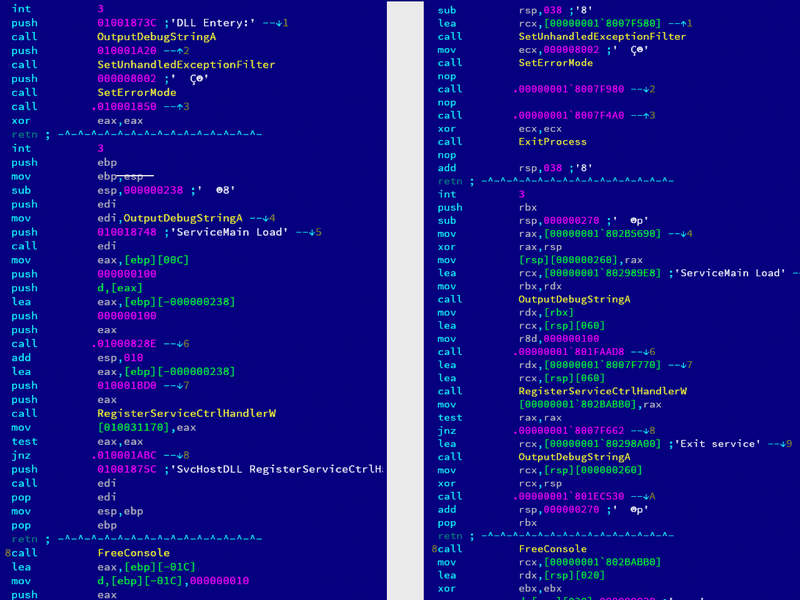

Sentinel Labs проанализировала вредоносное ПО, задействованное в серии атак, а также методы злоумышленников. Компания утверждает, что за ними стоят не западные спецслужбы, а китайская группировка с кодовым названием ThunderCats («Грозовые кошки»), входящая в более крупную азиатскую группу TA428.

Эксперты ссылаются на то, что в атака использовали вредоносную программу Mail-O, которая является вариантом вредоноса PhantomNet или SManager, применяемого TA428.

Sentinel Labs утверждает, что группировка занимается преимущественно взломом российских и восточноазиатских ресурсов с целью сбора разведданных.

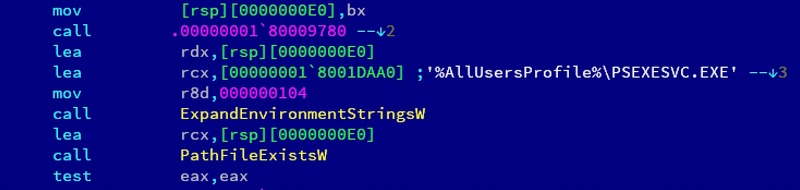

В докладе Solar JSOC и НКЦКИ говорится, что Mail-O — это программа-загрузчик, маскирующаяся под легитимную утилиту компании Mail.ru Group Disk-O. Другой используемый вредонос Webdav-O маскировался под утилиту Yandex Disk.

«Главной целью хакеров была полная компрометация IT-инфраструктуры и кража конфиденциальной информации, в том числе документации из закрытых сегментов и почтовой переписки ключевых сотрудников ФОИВ»,— говорится в этом документе.

Хакеры использовали три основных вектора атак: фишинг, эксплуатацию уязвимостей веб-приложений, опубликованных в интернете, и взлом инфраструктуры подрядных организаций. Затем они собирали конфиденциальную информацию с почтовых серверов, серверов электронного документооборота, файловых серверов и рабочих станций руководителей разного уровня.

Solar JSOC и НКЦКИ оценивали атаку как «беспрецедентную» из-за уровня угрозы и уровня самих киберпреступников (самый продвинутый, 5-й уровень), а также цели кибератак, инструментария (часть вредоносов ранее нигде не встречалась), скрытности (за счет использования недетектируемого вредоносного ПО и легитимных утилит), сочетания нескольких векторов атак для создания дублирующих каналов управления, подготовки (индивидуальная проработка фишинга).

Между тем в «Ростелеком-Солар» отметили, что «никогда не утверждали, что за атакой стоят западные кибергруппировки» и не могут комментировать выводы экспертов Sentinel.

Эксперт по кибербезопасности «Лаборатории Касперского» Денис Легезо отметил, что индикаторы используемых в атаке вредоносов можно было подделать, но он не думает, что этот прием использовали в данном случае.

Анастасия Тихонова, руководитель отдела исследования сложных киберугроз департамента Threat Intelligence компании Group-IB, отмечает, что «российские организации регулярно становятся целями проправительственных групп разных стран мира, в том числе и из Китая». По ее словам, в Китае находится большинство активных прогосударственных кибергрупп — 23.

Руководитель направления аналитики и спецпроектов ГК InfoWatch Андрей Арсентьев отметил, что в последнее время китайские хакеры активно атакуют фармацевтические и биотехнологические компании, а также пытаются выведать государственные и военные секреты и данные о работе транспортной инфраструктуры.

Ранее китайские хакеры могли атаковать Центральное конструкторское бюро морской техники «Рубин», проектирующее подводные лодки для ВМФ России. Злоумышленники отправили гендиректору предприятия изображения подводной лодки с вредоносным кодом. Об инциденте рассказывала американская компания Cyberreason.