Комментарии 130

Да что ж за новости такие с утра…

Уже не в первый раз, кстати. Куда свалить-то с него можно?

Требования — мобильный клиент на Android (сейчас — встроенный в Dolphin очень неплох) + заполнение форм.

Уже не в первый раз, кстати. Куда свалить-то с него можно?

Требования — мобильный клиент на Android (сейчас — встроенный в Dolphin очень неплох) + заполнение форм.

-7

KeePass же

+34

PasswSafe/PwSafe?

-1

Чем обоснована уверенность в KeePass?

-2

Работает без интернетов, исходники открыты и были изучены несколькими разработчиками (в частности, при портировании на другие платформы). Зияющих дыр/закладок за 12 лет никто не нашёл. Безусловно, это ничего не гарантирует, но в сравнении с проприетарными облачными сервисами выглядит серьёзнее.

+2

Да, это уже увидел, мой комментарий ниже.

Но для локального хранилища проще свою программу сделать что банально шифрует файлы в AES256.

Чем собственно и пользуюсь, проще и надежнее некуда.

Но LastPass и локальное хранилище совсем разные вещи.

Но для локального хранилища проще свою программу сделать что банально шифрует файлы в AES256.

Чем собственно и пользуюсь, проще и надежнее некуда.

Но LastPass и локальное хранилище совсем разные вещи.

-2

Если Вы — эксперт в криптографии и пользуетесь только компьютером, то почему бы и нет. Собственно, некий Брюс Шнайер так и поступил, разработав для себя Password Safe (от которого позже произошёл и KeePass).

Если Вы не эксперт — легко накосячить с реализацией криптографии, и безопасность окажется мнимой.

Если пользуетесь не только компьютером — придётся портировать свою программу и на смартфон/планшет.

Делать своё полезно в образовательных целях, но в реальности, по-моему, нерационально.

Если Вы не эксперт — легко накосячить с реализацией криптографии, и безопасность окажется мнимой.

Если пользуетесь не только компьютером — придётся портировать свою программу и на смартфон/планшет.

Делать своё полезно в образовательных целях, но в реальности, по-моему, нерационально.

+4

Я с вами согласен, в своем коде, тем более в шифровании, накосячить легко.

А найти уязвимости очень сложно, поэтому только время может служить хоть каким то показателем надежности кода.

Спасибо за ссылки и я осмелюсь их прокомментировать не вызвав оффтоп.

Про автентификацию запросов API то я консультирую некоторые биржи Bitcoin по безопасности их API.

И опыт показывает что у каждой пятой есть проблемы с пониманием того зачем же нужно само шифрование в протоколе передачи данных.

А по второй ссылке и по теме разговора, то для шифрования можно просто использовать OpenSSL, не без своих причуд, но все же проверенная библиотека.

Так что говоря про симметричное шифрование, то его можно просто и легко внедрить в любую программу без риска накосячить, ибо код самого OpenSSL уже проверен.

Кому интересно вот Qt исходник одного из моих проектов, где используется шифрование, который тоже проверен временем.

А найти уязвимости очень сложно, поэтому только время может служить хоть каким то показателем надежности кода.

Спасибо за ссылки и я осмелюсь их прокомментировать не вызвав оффтоп.

Про автентификацию запросов API то я консультирую некоторые биржи Bitcoin по безопасности их API.

И опыт показывает что у каждой пятой есть проблемы с пониманием того зачем же нужно само шифрование в протоколе передачи данных.

А по второй ссылке и по теме разговора, то для шифрования можно просто использовать OpenSSL, не без своих причуд, но все же проверенная библиотека.

Так что говоря про симметричное шифрование, то его можно просто и легко внедрить в любую программу без риска накосячить, ибо код самого OpenSSL уже проверен.

Кому интересно вот Qt исходник одного из моих проектов, где используется шифрование, который тоже проверен временем.

+1

Так что говоря про симметричное шифрование, то его можно просто и легко внедрить в любую программу без риска накосячить, ибо код самого OpenSSL уже проверен.Это вам кажется. Что вам даст проверенный код openssl, если вы используете aes-ecb или будете иметь предсказуемый nonce в aes-ctr? А если совершите менее тривиальную ошибку?

+1

Чего минусуете? Просто хотел узнать преимущества, сам только LastPass пользуюсь.

Смотрю что KeePass это локальное хранилище.

Но LastPass же кроссплатформенный и кроссбраузерный.

Как можно сравнивать его с локальным хранилищем?

Смотрю что KeePass это локальное хранилище.

Но LastPass же кроссплатформенный и кроссбраузерный.

Как можно сравнивать его с локальным хранилищем?

-4

Бесплатно — KeePass, платно и с комфортом — 1 password

+15

Enpass.

Не понимаю, как люди работают с 1Password по таким ценам + программа разрекламированная до чёртиков.

Не понимаю, как люди работают с 1Password по таким ценам + программа разрекламированная до чёртиков.

-7

1Password удобнее всего, что я видел. +WatchTower просто шикарная фича.

0

Ну если WatchTower шикарна, то вот эти ребята вам вообще доставят оргазм.

0

Я плохо искал или не нашел у Enpass расширение для хрома? На ластпассе очень привык к этому…

+1

KeePass — с открытыми исходниками, длиннющим списком наград, официально сертифицирован в Германии и Франции.

Enpass — проприетарная софтина от индийской конторы, которая только недавно перелезла со своего криптовелосипеда на SQLCipher.

Enpass — проприетарная софтина от индийской конторы, которая только недавно перелезла со своего криптовелосипеда на SQLCipher.

+12

Если бы еще на макось был нормальный нативный порт… KyPass — говнище то еще, разраб даже дизайн поправить не спешит, все расползается. Не говоря уж об аналогичных фичах виндовой версии.

KeePass через XQuartz — это просто ужас-ужас на ретине.

KeePass через XQuartz — это просто ужас-ужас на ретине.

-4

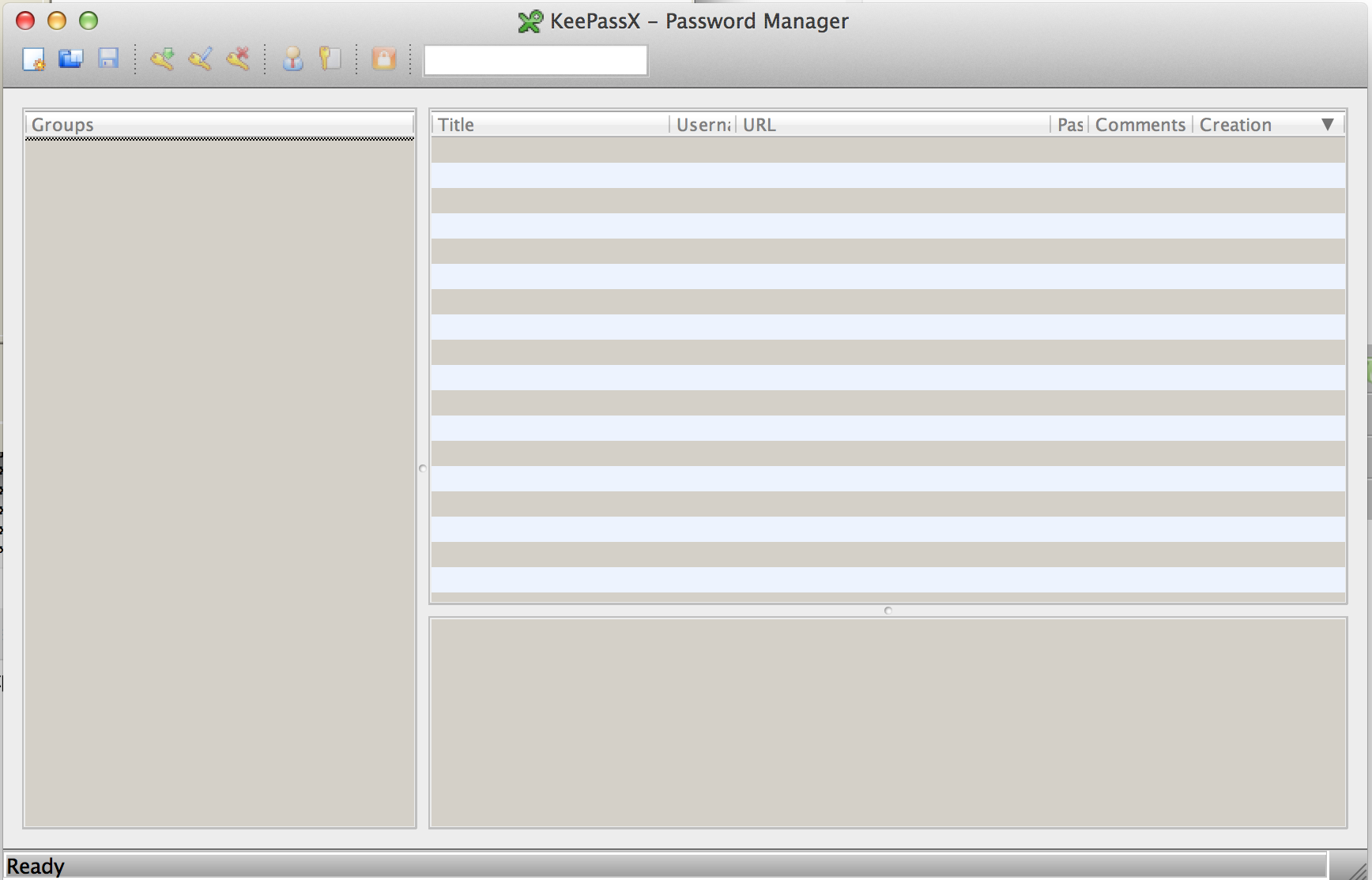

KeePassX + retinizer = довольно неплохо выглядит и стабильно работает.

+1

А можно скриншот посмотреть, как все это выглядит в итоге?

У меня максимум получалось вот так (откройте в новом табе и увеличение 100%) —

У меня максимум получалось вот так (откройте в новом табе и увеличение 100%) —

Картинка

0

А неплохо. Разница с KeePass, как я понимаю, только в Mono vs. Qt?

0

Последний KeePassX умеет открывать базы от KeePass2. Так что — да. Хотя мне именно оригинальный KeePass удобнее, там пункты меню «копировать логин» и «копировать пароль» непосредственно в контекстном меню, и строка поиска сразу открыта; а в KeePassX пункты в подменю, и строка поиска по умолчанию закрыта.

0

KeePass хороший, но кроссплатформенность, как у Android с его кроссустройством — каждый делает с кодом, что хочет.

По этом причине пытаться рассуждать про Enpass, как-то фиктивно.

Открытый код KeePass, да и вообще любой открытый код — это фикция.

Берите phpBB с его открытым кодом (я люблю phpBB до сих пор, если кто меня знает), но ошибки и уязвимости в нём как появлялись, так и будут появляться

Открытый код проще изучить злоумышленникам и использовать уязвимость в своих целях, не сообщая производителю?!

Вы сами часто в жизни смотрели открытый код и уж тем более изучали его строки?!

Почему Вы бросаетесь доверять сообществу, которое якобы изучает эти открытые коды, но при этом эти люди в сообществе Вам так же не знакомы, как и те люди, которые работают в индийской конторе.

Репутация конторы, которая получает деньги за ПО в разы важнее, чем репутация свободного ПО.

В свободно ПО находят дырки и всё сводится к — оно же бесплатное, что вы мол хотели.

В платном ПО подобное не пройдёт на раз, поэтому и сознательность (возможно таких и правда мало) производителя выше.

По этом причине пытаться рассуждать про Enpass, как-то фиктивно.

Открытый код KeePass, да и вообще любой открытый код — это фикция.

Берите phpBB с его открытым кодом (я люблю phpBB до сих пор, если кто меня знает), но ошибки и уязвимости в нём как появлялись, так и будут появляться

Открытый код проще изучить злоумышленникам и использовать уязвимость в своих целях, не сообщая производителю?!

Вы сами часто в жизни смотрели открытый код и уж тем более изучали его строки?!

Почему Вы бросаетесь доверять сообществу, которое якобы изучает эти открытые коды, но при этом эти люди в сообществе Вам так же не знакомы, как и те люди, которые работают в индийской конторе.

Репутация конторы, которая получает деньги за ПО в разы важнее, чем репутация свободного ПО.

В свободно ПО находят дырки и всё сводится к — оно же бесплатное, что вы мол хотели.

В платном ПО подобное не пройдёт на раз, поэтому и сознательность (возможно таких и правда мало) производителя выше.

-2

Я тоже не отношусь к проповедникам open source, но «фикция» — это всё же перебор.

Открытый код изучают как злоумышленники, так и честные разработчики. Одни ищут уязвимости, другие устраняют. В то же время, проприетарный код реверсят преимущественно злоумышленники (за парой-тройкой легальных исключений). Поэтому хотя открытый код и проще изучать — эксплуатировать уязвимости удобнее как раз в проприетарном коде. (К слову, Enpass отлично декомпилируется.)

Открытый код изучают как злоумышленники, так и честные разработчики. Одни ищут уязвимости, другие устраняют. В то же время, проприетарный код реверсят преимущественно злоумышленники (за парой-тройкой легальных исключений). Поэтому хотя открытый код и проще изучать — эксплуатировать уязвимости удобнее как раз в проприетарном коде. (К слову, Enpass отлично декомпилируется.)

Репутация конторы, которая получает деньги за ПО в разы важнее, чем репутация свободного ПО.В случае KeePass речь не об абстрактной репутации свободного ПО, а десятилетней личной репутации конкретного разработчика по имени Dominik Reichl. В то же время, на сайте Enpass никаких имён нет. А деньги получают как контора (в виде покупок), так и Доминик (в виде пожертвований), и совсем не очевидно кто больше.

Вы сами часто в жизни смотрели открытый код и уж тем более изучали его строки?!Я с удовольствием поведусь на такой откровенный переход на личности, поскольку волею судьбы исходники KeePass (и нескольких портов) я изучал довольно внимательно.

Почему Вы бросаетесь доверять сообществу, которое якобы изучает эти открытые коды, но при этом эти люди в сообществе Вам так же не знакомы, как и те люди, которые работают в индийской конторе.Речь не о знакомстве с людьми, речь о принципиальной возможности самостоятельно проверить код (и разработчик знает об этом, поэтому поостережётся внедрять бэкдоры). А в случае проприетарного Enpass пользователь имеет только обещания безликой конторы.

+2

>> поэтому поостережётся внедрять бэкдоры

Чтобы оставить бэкдор, необязательно внедрять бэкдор. Достаточно оставить закладку в виде незаметной и хитрой ошибки обработки каких-либо хитрых данных.

Чтобы оставить бэкдор, необязательно внедрять бэкдор. Достаточно оставить закладку в виде незаметной и хитрой ошибки обработки каких-либо хитрых данных.

0

В то же время, на сайте Enpass никаких имён нет.

Имя компаниии адрес есть. Проблема в том, что ни Вы, ни я не поедут проверять паспорт Dominik Reichl или адрес адрес компании.

Поэтому хотя открытый код и проще изучать — эксплуатировать уязвимости удобнее как раз в проприетарном коде.

Я с удовольствием поведусь на такой откровенный переход на личности, поскольку волею судьбы исходники KeePass (и нескольких портов) я изучал довольно внимательно.

Вы циклитесь на одной программе KeePass. Речь шла о всём мире свободного ПО. И если KeePass популярен на столько, что да же Вы добрались до него, то до других программ ни Вы, ни другие не добираются насколько досконально.

Речь не о знакомстве с людьми, речь о принципиальной возможности самостоятельно проверить код (и разработчик знает об этом, поэтому поостережётся внедрять бэкдоры). А в случае проприетарного Enpass пользователь имеет только обещания безликой конторы.

Что Вы лукавите? Зачем?!

Возможность самостоятельно проверить? Я вот не могу самостоятельно проверить и что делать то будем?

Доверять Вам? Доверять сообществу? Доверять Dominik Reichl?

Поэтому Ваши слова типа «самостоятельно», «десятилетней личной репутации», «конкретного разработчика», «я изучал довольно внимательно» и т.д. — это фикция!

Блеф!

Вы, лично в т.ч., создаёте иллюзия о том, что свободное ПО — просто не может содержать уязвимости.

И именно это огорчает.

-2

Вы циклитесь на одной программе KeePass. Речь шла о всём мире свободного ПО.Позвольте, позвольте. Как мой комментарий, так и Ваш ответ на него начинались со слова «KeePass» и обсуждали именно эту программу. Чуть позже я написал: «В случае KeePass речь не об абстрактной репутации свободного ПО...»

Поэтому я не могу согласится с тем, что «речь шла о всём мире свободного ПО». Если Вы предпочитаете обсудить именно эту обширную и сложную тему — милости просим, но ретроспективно тему менять не стоит.

Что же касается второй части Вашего комментария, лично я, пожалуй, воздержусь от дискуссии с позиций ad hominem и аргументами из разряда «фикция!» и «блеф!»

Уж увольте.

+2

В Enpass больше всего напрягает непонятная монетизация. Когда не ясно как компания зарабатывает деньги, товар — это ты сам. Не понятно, что они будут делать с моими данными.

0

Keepass2android умеет работать с файлом паролей, который хранится в дропбоксе. Удобно

+4

KeePass на своем домашнем NAS

+4

KeePassX — не путать с KeePass

+6

Firefox Sync

0

1Password

+3

Пока хотя бы один пароль хранящейся в ластпасе не всплывет, нет смысла сваливать

+6

Особенно приятно читать текст в котором часть вводных конструкций переведены на русский. И в комментариях та же фигня. Crap.

+3

пример

+6

Это ссылка кривая, блог сам пытался перевести текст на русский.

Оригинальная ссылка

Оригинальная ссылка

+2

Да, был редирект, поправил.

+1

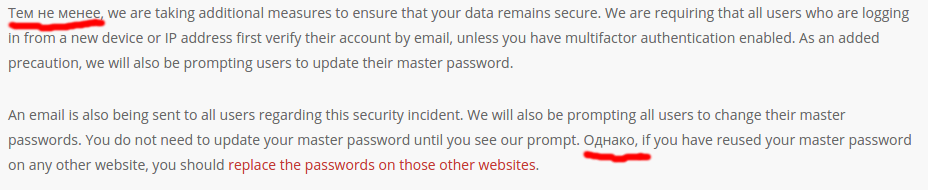

Кстати мастер-пароль они пока не советуют менять всем, говорят что менять надо только когда они сами предложат вам это сделать (возможно система до сих пор компроментирована), однако если мастер-пароль был словарным или использовался на других сайтах, то они все таки советуют его поменять заранее.

+3

Хоть уведомили и признались об утечке, несмотря на то, что это ударит по их репутации. Бывают компании, которые молчат до последнего, т.к. боятся позора. Сразу вспомнился фриларсер.ру. А тут всё технично и честно:

-да, угнали базу паролей

-нет, все пароли в соли

-поменяйте пароль

-да, угнали базу паролей

-нет, все пароли в соли

-поменяйте пароль

+18

Ну чего придымывать-то, вот же письмо от них

We wanted to alert you that, recently, our team discovered and immediately blocked suspicious activity on our network. No encrypted user vault data was taken, however other data, including email addresses and password reminders, was compromised.

We are confident that the encryption algorithms we use will sufficiently protect our users. To further ensure your security, we are requiring verification by email when logging in from a new device or IP address, and will be prompting users to update their master passwords.

Перевод нужен, или так понятно?

Отставить панику. :)

We wanted to alert you that, recently, our team discovered and immediately blocked suspicious activity on our network. No encrypted user vault data was taken, however other data, including email addresses and password reminders, was compromised.

We are confident that the encryption algorithms we use will sufficiently protect our users. To further ensure your security, we are requiring verification by email when logging in from a new device or IP address, and will be prompting users to update their master passwords.

Перевод нужен, или так понятно?

Отставить панику. :)

-10

Сейчас лучше не менять ничего, не факт что хакеры не оставили закладок перехватывающих новый пароль. а так как зашифрованная база паролей уже у хакеров смена мастер пароля ничего не даст. Нужно менять пароли от важных сервисов хранящихся в ластпасе. Вот и посмотрим теперь насколько надежно шифруются базы паролей

+2

и 100000 итерациями

Не так много, у меня на KeePass для 1ой секунды задержки более чем 8*10^6 стоит, а тут только 100 тысяч. Вообще никогда не понимал людей отдающих свои приватные данные, документы, или пароли онлайн и потом удивляющихся что кого-то кого-то взломал и все утекло. Ведь, все, что попадает в Интернет остается там навсегда.

+7

Только keepassx, хранящий данные в encfs, с синхронизацией по tahoe-lafs over i2p!

Ведь мой пароль от порнолаба — самая великая тайна в моей жизни! :)

Ведь мой пароль от порнолаба — самая великая тайна в моей жизни! :)

+7

А кроме 1password и lastpass кто еще имеет расширение для хрома?

0

Это шутка такая в гугл отправлять?

-5

Что Вы, что Вы! Вот прямая ссылка.

+4

А как из Lastpass экспортировать все пароли и импортировать их в Keepass?

0

> обновить свой мастер-пароль.

Вызывает большие сомнения шаг этот. Если в последнее время я не лазил по их сайту, а только пользовался плагинами, разве передавался им мой мастер пароль?

Вызывает большие сомнения шаг этот. Если в последнее время я не лазил по их сайту, а только пользовался плагинами, разве передавался им мой мастер пароль?

0

Мы из-за всего такого сделали свой велосипед внутри команды который потом родился в проект teamkey.ru. Звучит как самопиар, но по факту в треде где все ищут куда можно мигрировать — грех не упомянуть еще один вариант, вероятно кому то подойдет.

0

Это шутка, я надеюсь? Такой сервис _обязан_ быть self-hosted, а не saas.

+4

У нас есть self-hosted версия — с неё сервис начинался.

Но как показывает общение с клиентами многие в таких инструментах ищут не безопасность, а удобство и определенный набор фич. Мы с вами как люди от мира разработки не совсем релевантны. Мы с командой были сами в некоторой прострации когда осознали этот факт :)

Если self-hosted версия нужна для вас — готовы запустить её у вас в инфраструктуре, но на сайте вы её не найдете сейчас, ибо слишком мал спрос.

Но как показывает общение с клиентами многие в таких инструментах ищут не безопасность, а удобство и определенный набор фич. Мы с вами как люди от мира разработки не совсем релевантны. Мы с командой были сами в некоторой прострации когда осознали этот факт :)

Если self-hosted версия нужна для вас — готовы запустить её у вас в инфраструктуре, но на сайте вы её не найдете сейчас, ибо слишком мал спрос.

0

А самостоятельно сложно развернуть?

0

Можем дать развернуть самостоятельно — таких прецендентов пока не было, но там не сложно, особенно если есть опыт установки похожих (self-hosted) решений а-ля Jira или Redmine.

0

Хм посмотрел по фичам эх к сожалению до sourceforge.net/projects/corporatevault недотягивает :(

0

А чего не хватает лично вам? У нас тут есть списочек фич для запила в будущем — будем рады если поможете докинуть туда что-нибудь еще.

0

Требования довольно специфичны, поля для хранения ssh ключей. Поля для хранения доступов к бд.

Ключи доступа и секретные ключи от aws.

Возможность это всё шарить по группам пользователей.

+ доступ к этим данным чз некоторый апи.

В настоящее время используем corporate vault, но он старый и не разрабатывается и нет апи, работа с группами кривовата. Но интерфейс и удобство пользования хороши.

Ключи доступа и секретные ключи от aws.

Возможность это всё шарить по группам пользователей.

+ доступ к этим данным чз некоторый апи.

В настоящее время используем corporate vault, но он старый и не разрабатывается и нет апи, работа с группами кривовата. Но интерфейс и удобство пользования хороши.

0

— Поля для SSH-ключей, доступов к распространенным SQL и no-SQL БД запланированы на лето.

— Публичный API запланирован на лето.

— Ключи доступа и прочее что принадлежит к определенным сервисам будет пока непонятно когда, но в планах начать делать прямые интеграции с некоторыми провайдерами (вроде того же Amazon) что бы хранить релевантные данные (ключи, secret key и т.д.) в конце августа. Proof of concept есть уже сейчас, можем попробовать включить Amazon для вас, но не уверен что будет стабильно работать :)

— Возможность шарить по группам сейчас есть.

Если интересно, то напишите мне в личку или на почту — если хотите мигрировать на инструмент который развивается, то можем обсудить конкретику и дать определенные гарантии. Нам интересно работать с людьми которые дают конкретный фидбэк.

— Публичный API запланирован на лето.

— Ключи доступа и прочее что принадлежит к определенным сервисам будет пока непонятно когда, но в планах начать делать прямые интеграции с некоторыми провайдерами (вроде того же Amazon) что бы хранить релевантные данные (ключи, secret key и т.д.) в конце августа. Proof of concept есть уже сейчас, можем попробовать включить Amazon для вас, но не уверен что будет стабильно работать :)

— Возможность шарить по группам сейчас есть.

Если интересно, то напишите мне в личку или на почту — если хотите мигрировать на инструмент который развивается, то можем обсудить конкретику и дать определенные гарантии. Нам интересно работать с людьми которые дают конкретный фидбэк.

+1

А что там по деньгам?

Так-то оно мне нужно полутора калекам c моей стороны, но с другой стороны я могу помочь с опакечиванием этой штуки под debian.

Так-то оно мне нужно полутора калекам c моей стороны, но с другой стороны я могу помочь с опакечиванием этой штуки под debian.

0

rattic.org Есть еще вот такое решение селф хостед

0

По деньгам 100р за аккаунт в месяц. Не военные деньги, зато у вас хороший продукт и команда которая любит то что делает и соответсвующе реагирует на фидбэк :)

0

Это ваш маркетинговый месседж — мы продаем вам удобство вместо безопасности?

Люди ищут удобную безопасность, а не удобство вместо безопасности. Менеджер паролей — это доступная человеку безопасность, выражающаяся в физической возможности использовать уникальный пароль для каждого сервиса. Если на безопасность наплевать, то для удобства можно использовать пароль 12345seven — намного удобнее любой программы/сервиса.

Люди ищут удобную безопасность, а не удобство вместо безопасности. Менеджер паролей — это доступная человеку безопасность, выражающаяся в физической возможности использовать уникальный пароль для каждого сервиса. Если на безопасность наплевать, то для удобства можно использовать пароль 12345seven — намного удобнее любой программы/сервиса.

0

Вам же никто не мешает засунуть в хранилище уникальный, рандомный пароль для каждого сервиса. А мы тут еще скоро запилим десктопное приложение заточенное под поиск паролей и будет совсем красиво — нажал пару кнопкой и получил нужный сервис, нужный логин и нужный пароль.

А в комменте выше речь шла о том что люди нормально работают с облаком и не парятся по поводу безопасности. Мы, как люди из IT мира, здесь не очень релевантны.

И облако у нас вполне секурное: шифрование, мониторинг. Готовим к релизу историю операций с паролями, этакий лог + двухфакторную авторизацию — так что всё шикарно.

А в комменте выше речь шла о том что люди нормально работают с облаком и не парятся по поводу безопасности. Мы, как люди из IT мира, здесь не очень релевантны.

И облако у нас вполне секурное: шифрование, мониторинг. Готовим к релизу историю операций с паролями, этакий лог + двухфакторную авторизацию — так что всё шикарно.

0

И облако у нас вполне секурное, потому что мы пока не обнаружили атак на себя

тут главное не упиваться своей неуязвимостью

Ну что я вам рассказываю…

0

Меня тут бывает в команде пинают за то что я малость передергиваю одеяло на себя в жарких спорах, но перед вашим мастерством интерпретировать слова другого человека так как вам нужно — я преклоняюсь.

На самом деле у нас в команде есть четкое понимание что безопасность это приоритет намбер раз и всё остальное лишь кайфушки которые навешиваются поверх этого. Сейчас мы не чувствуем себя неуязвимыми, а значит не можем этим упиваться.

Всё что мы делаем это лишь усердный труд по изучению, обучению и внедрению практик, методологий, технологий и подходов в обеспечении безопасности без принесения удобства в жертву.

Энивей, спасибо за фидбэк :)

На самом деле у нас в команде есть четкое понимание что безопасность это приоритет намбер раз и всё остальное лишь кайфушки которые навешиваются поверх этого. Сейчас мы не чувствуем себя неуязвимыми, а значит не можем этим упиваться.

Всё что мы делаем это лишь усердный труд по изучению, обучению и внедрению практик, методологий, технологий и подходов в обеспечении безопасности без принесения удобства в жертву.

Энивей, спасибо за фидбэк :)

0

:-) Еще накину:

А какова будет ваша реакция на получение официального запроса от органов? Попадает ли информация под определение «персональной» и распространяется ли на нее требование находиться на серверах, расположенных в РФ? Находится ли она на серверах, расположенных в РФ?

А вдруг вы скроетесь с нашими паролями? А вдруг вы продадите наши пароли конкурентам?

Всё что мы делаем это лишь усердный труд

А какова будет ваша реакция на получение официального запроса от органов? Попадает ли информация под определение «персональной» и распространяется ли на нее требование находиться на серверах, расположенных в РФ? Находится ли она на серверах, расположенных в РФ?

А вдруг вы скроетесь с нашими паролями? А вдруг вы продадите наши пароли конкурентам?

0

Реакция на запрос от органов простая и понятная — мы законопослушные граждане любящие свою страну :)

А как господа будут расшифровывать то что расшифровать не можем даже мы я ума не приложу. Опять же все заговоры относительно бэкдоров в алгоритмах шифрования — мимо нас, мы мало о них знаем фактов и слабо можем повлиять на ситуацию. Энивей новости мы мониторим и если понадобится, то сменим алгоритм шифрования.

Персональная информация — не находится в РФ, закон еще не вступил в силу. Мы мигрируем к августу персональные данные согласно требованиям законов РФ.

Пароли не являются персональной информацией и их хранение это небольшой секрет — единственное скажу что мы используем Microsoft Azure, а это шифрование каналов и PCI DSS со всеми вытекающими. Это публичная информация, выводы можете сделать сами. В скором времени будем использовать Azure на полную в т.ч. и децентрализованное хранение по нескольким ДЦ.

Мы партнеры Microsoft и IIDF — скрываться с паролями это глупость. Прямой ответ: мы не скроемся, плюс есть некий запас прочности на самый черный день, если что, то дадим мигрировать.

Продать пароли конкурентам? Хм. Если найдете покупателя на бесполезную информацию в виде зашифрованных блобов, то честь вам и хвала. А по существу могу сказать лишь что это тоже довольно глупая затея — шила в мешке не утаишь и мы проектом занялись не для того что бы делать грязь :)

А как господа будут расшифровывать то что расшифровать не можем даже мы я ума не приложу. Опять же все заговоры относительно бэкдоров в алгоритмах шифрования — мимо нас, мы мало о них знаем фактов и слабо можем повлиять на ситуацию. Энивей новости мы мониторим и если понадобится, то сменим алгоритм шифрования.

Персональная информация — не находится в РФ, закон еще не вступил в силу. Мы мигрируем к августу персональные данные согласно требованиям законов РФ.

Пароли не являются персональной информацией и их хранение это небольшой секрет — единственное скажу что мы используем Microsoft Azure, а это шифрование каналов и PCI DSS со всеми вытекающими. Это публичная информация, выводы можете сделать сами. В скором времени будем использовать Azure на полную в т.ч. и децентрализованное хранение по нескольким ДЦ.

Мы партнеры Microsoft и IIDF — скрываться с паролями это глупость. Прямой ответ: мы не скроемся, плюс есть некий запас прочности на самый черный день, если что, то дадим мигрировать.

Продать пароли конкурентам? Хм. Если найдете покупателя на бесполезную информацию в виде зашифрованных блобов, то честь вам и хвала. А по существу могу сказать лишь что это тоже довольно глупая затея — шила в мешке не утаишь и мы проектом занялись не для того что бы делать грязь :)

+3

Судя по комментариям, большинство предпочитают keepassX обычному keepass, в чем причина?

+4

У меня keepass. Файл с ключами вручную синхронизирую на компьютере и планшете (не через dropbox). Dropbox, как любому облаку не доверяю, там только ерунда у меня хранится.

+1

База же неплохо так шифруется?

0

Однако, отдавать файл-ключ дроббоксу не обязательно нужно. Он должен быть только там, где KeePass должен работать и лучше бы он был перенесен туда «ручками».

0

А, речь про сам файл-ключ. Тогда да, конечно. Подумал, что про базу речь идет.

0

Думаю, что под «файлом с ключами» все-таки имелась в виду сама база с паролями. Разумеется, файл-ключ, который используется для расшифровки, должен храниться в секрете, так же как и мастер-пароль. А зашифрованную базу, если ваш мастер-пароль достаточно стойкий, можно довольно безопасно передавать по любым каналам.

+1

Кстати, можно вот такой финт провернуть еще.

Кладем в дропбокс каталог со 100500 фоточками. И одна из фоточек — тот самый ключевой файл.

Кладем в дропбокс каталог со 100500 фоточками. И одна из фоточек — тот самый ключевой файл.

-2

Я не знаю, как с этим дела обстоят в KeePass 2, но в первой версии — это сомнительная затея. Я ковырял его исходники, и из файла ключа он использует то ли первые 1024 байт, то ли первые 1024 бит. В любом случае, в виду того, что у картинок (и других файлов с опеределенным форматом) заголовок довольно стандартный — вы ослабляете ключ в пользу использования security through obscurity.

-2

Каждая фоточка отдельно в zip, например :) У zip, емнип, заголовок очень короткий.

Ну и плюс к этому, никто же не знает, что ключ — это файл такого-то типа.

Ну и плюс к этому, никто же не знает, что ключ — это файл такого-то типа.

-4

Ну скажем, будет там свалка из 10 тысяч файлов. Это усложнит перебор на 4 порядка.

А если ключевой файл вообще неизвестен (и никогда не был в облаке) — нужно перебирать все возможные значения 256-битного хеша (2^256 ~ 10^77). Чувствуете разницу?

А если ключевой файл вообще неизвестен (и никогда не был в облаке) — нужно перебирать все возможные значения 256-битного хеша (2^256 ~ 10^77). Чувствуете разницу?

Ну и плюс к этому, никто же не знает...Это практически определение security by obscurity :)

+2

> Ну скажем, будет там свалка из 10 тысяч файлов. Это усложнит перебор на 4 порядка.

Для этого, как я понимаю, нужно изначально знать, что вот в том каталоге один из файлов — ключ. И что вообще ключ — именно какой-то файл, а не пароль. Т.е. нужно заранее знать, что:

1. Ключ — файл.

2. Файл лежит вон в том каталоге.

И тут можно даже немного усложнить задачу (да хоть вот так — ключ — это результат выполнения cat img1.png img2.png > key).

Для этого, как я понимаю, нужно изначально знать, что вот в том каталоге один из файлов — ключ. И что вообще ключ — именно какой-то файл, а не пароль. Т.е. нужно заранее знать, что:

1. Ключ — файл.

2. Файл лежит вон в том каталоге.

И тут можно даже немного усложнить задачу (да хоть вот так — ключ — это результат выполнения cat img1.png img2.png > key).

-2

Если уж речь о переборе, то рассмотреть варианты «только пароль», «только файл» и «пароль + файл» — это всего лишь 3-кратное повышение сложности. (Для сравнения, удлинение мастер пароля на одну маленькую латинскую букву — повышение в 26 раз). В каком каталоге файл — непринципиально, важно только количество.

А комбинирование файлов существенно усложнит не только перебор, но и жизнь пользователя…

А комбинирование файлов существенно усложнит не только перебор, но и жизнь пользователя…

-1

Как человек, портировавший KeePass на BlackBerry 10, отмечу, что для произвольных ключевых файлов KeePass (обеих версий) берёт SHA-256 хеш от всего содержимого файла. Просто KeePass 1 читает этот файл кусочками по 2 кБ.

+2

Да я имела ввиду зашифрованную базу с ключами. А мастер-ключ я храню только в голове. Если я его забуду, то потеряю разом доступ ко всем сервисам… А что за файл-ключ? Ведь ключ для AES — это и есть мастер-пароль.

0

Да, там AES с 256-битным ключом.

0

Всегда было стремно было хранить где-то пароли, кроме как в голове. Ну или на крайний случай в браузереПоследнее странно, если учеть, что было несколько разных троянов, которые тырили сохраненные пароли из браузеров и почтовых клиентов.

+3

Подобные сервисы используются для хранения паролей отвсегоподряд. Ластпасс удобен тем, что пароли можно даже и не знать вовсе — сгенерил при регистрации и сохранил. Зарегистрируйтесь чтобы скачать pdf с описанием продукта — да нет проблем. Всяко лучше, чем везде одинаковый ставить.

Пароль от почты, тем более корпоративной, а также онлайнбанков люди в здравом уме там не хранят.

Принял эту новость с покерфейсом

Пароль от почты, тем более корпоративной, а также онлайнбанков люди в здравом уме там не хранят.

Принял эту новость с покерфейсом

-2

Придумал себе алгоритм, позволяющий с приличной скоростью в уме (но обычно использую реализующий его скрипт) генерировать уникальные пароли для ресурсов по мастер-паролю. И нафиг нужны эти ваши хранилища, спрашивается?

-2

У некоторых сайтов есть специфические заморочки (например, не больше 8 символов, без пунктуации). Что делать в таком случае?

Или некий сайт оказался взломан и советует сменить пароль — что делать?

Или некий сайт оказался взломан и советует сменить пароль — что делать?

+1

не больше 8 символов, без пунктуацииПросто обрезать/выкинуть лишнее. Другой вопрос, что необходимость этого обычно ясна только при регистрации, в формы входа такое не выводят — но и встречается такое редко, из более-менее распространённого сходу могу вспомнить только аську.

некий сайт оказался взломан и советует сменить парольНа такой случай можно завести ещё парочку мастер-паролей. Благо, у меня они генерируются тоже по алгоритму из примитивного базиса.

0

А что вы делаете, когда ресурс принудительно заставляет вас менять пароль раз в Х месяцев? Недавно на ebay с этим столкнулся. Да и не только на ebay. Приходится держать ряд паролей отдельно от скрипта…

+1

Не ебеем единым сыт человек. Вот тут веточка есть.

0

Такого ещё не встречал. Но если всё же понадобится — см. выше. Лучше даже будет в профилактических целях на всех аккаунтах обновить пароли по новому мастер-паролю.

0

На такой случай можно завести ещё парочку мастер-паролей. Благо, у меня они генерируются тоже по алгоритму из примитивного базиса.Я правильно вас понимаю, что в, таком случае, вы всякий раз для авторизации на таких сайтах вынуждены вспоминать и перебирать все мастер пароли? Я просто довольно часто сталкиваюсь с таким поведением. Не только на ebay-е. Для некритичных сайтов использую в итоге словарные, т.к. овчинка выделенки не стоит, а для критичных храню пароли отдельно от скрипта. Очень удобно…

0

Пользуясь случаем хочу спросить: а как в KeePass удобно хранить несколько паролей от одного домена?

0

В отдельной группе или в дополнительных полях (Entry — Advanced — String fields).

0

Можете просто несколько записей с одинаковым урлом сделать и все. Расширение для хрома предлагает выбрать подходящий пароль из списка совпадений.

0

Я не пользовался расширением, потому что кипасс и без расширения пароли в браузеры вводит с обфускацией ввода и возможностью выбора, если запись не одна. Поделитесь преимуществами расширения?

0

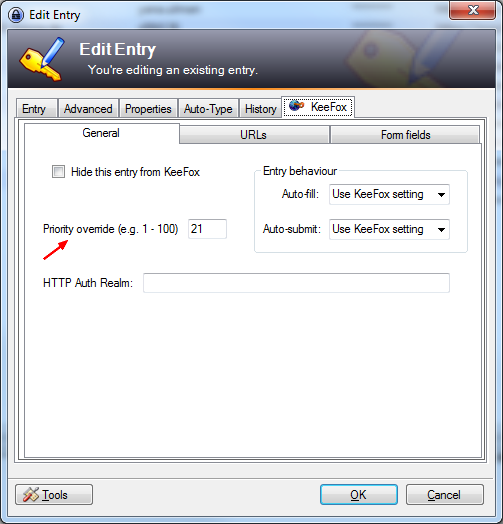

Вот KeeFox для Лиса на примере mail.ru

Просто выбирай нужный.

Приоритетами можно выставить какая пара лониг-пароль будет первой, какая второй...

Добавить дополнительные URLы, если например один и тот же пароль используется на нескольких сайтах, или наоборот исключить их.

0

Пользуясь случаем: KeePass использую с 30.05.2002 (нашел самую старую запись) почитал комменты, лишний раз осознал чем для меня стала эта программа за эти годы и сколько я на нее подсадил народу, которые хранили пароли в txt или xls, при чем не самого простого народа :) и пошел сюда keepass.info/donate.html, это наверное до 10-ка раз в моей жизни такое случалось :)… и привлеку habra-массу дяде в спасибо.

* не минусуйте — это искренне накатило :)

* не минусуйте — это искренне накатило :)

+2

<zanuda mode>

Используете с 2002-го, хотя первый релиз был в ноябре 2003… Вас случайно не Dominik зовут? :)

</zanuda mode>

Кстати, дядя отвечает емейлом с благодарностью. Мелочь, а приятно.

Используете с 2002-го, хотя первый релиз был в ноябре 2003… Вас случайно не Dominik зовут? :)

</zanuda mode>

Кстати, дядя отвечает емейлом с благодарностью. Мелочь, а приятно.

+2

Жалко WMR не принимают

0

1password и KeePass могут подставлять автоматом реквизиты в поля в виндовых приложениях?

0

НЛО прилетело и опубликовало эту надпись здесь

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

LastPass взломан, меняйте ваш мастер-пароль