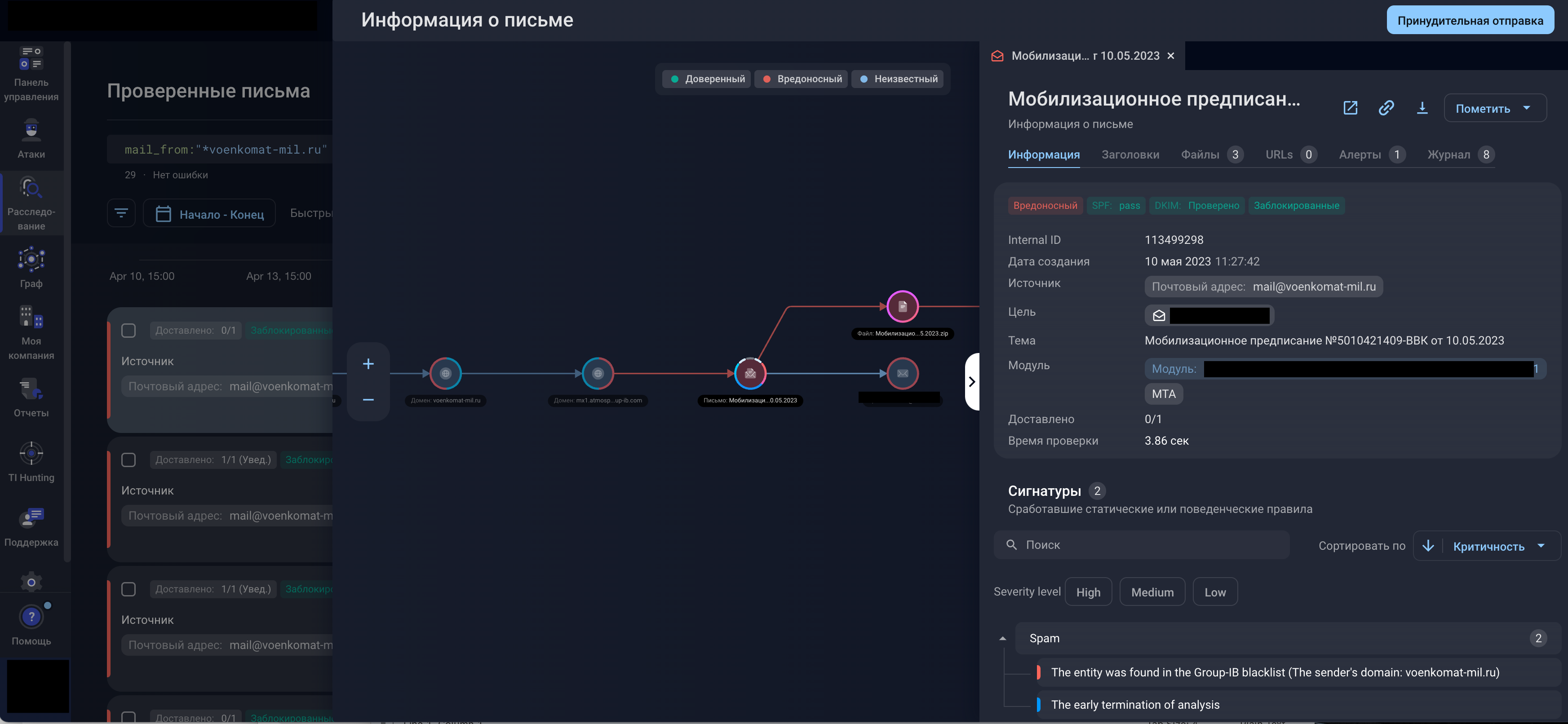

Автоматизированная система защиты электронной почты Business Email Protection компании F.A.С.С.T., российского разработчика технологий для борьбы с киберпреступлениями, зафиксировала 10 мая масштабную почтовую рассылку и заблокировала более 600 вредоносных писем, распространяемых под видом мобилизационных повесток. Вредоносные письма были направлены российским компаниям (в том числе HR-специалистам и секретарям) якобы от имени Главного Управления Военного Комиссариата МО РФ с поддельного адреса электронной почты mail@voenkomat-mil[.]ru.

В отправленных письмах говорится о том, что получатели должны явиться 11 мая к 8.00 в военный комиссариат для уточнения данных. Оригинал электронной повестки (мобилизационного предписания) находится якобы в приложении к письму.

На самом деле перехваченные вредоносные письма содержат zip-архивы с именами вида "Мобилизационное предписание №5010421409-ВВК от 10.05.2023.zip" и exe-файлом внутри. При автоматическом анализе системой Business Email Protection exe-файлы были атрибутированы как троян удаленного доступа DarkWatchman RAT. Ранее он был замечен в кампаниях финансово-мотивированной группы Hive0117 и использовался злоумышленниками в качестве разведывательного инструмента на первоначальной стадии атаки.

Hive0117 — финансово мотивированная группа киберпреступников, созданная в феврале 2022 года и специализирующаяся на рассылках вредоносного ПО DarkWatchman. Специалисты ранее фиксировали рассылки, замаскированные под официальные сообщения Федеральной службы судебных приставов при правительстве России. Электронные письма на русском языке были адресованы пользователям, работающих в секторах телекоммуникаций, электроники и IT-промышленности в Литве, Эстонии и России.

В F.A.С.С.T. сообщили, что потенциальными жертвами атаки 10 мая могли быть банки, IT-компании, промышленные предприятия, компании малого и среднего бизнеса и д.р., однако масштабная рассылка была полностью автоматизировано остановлена, не затронув важных бизнес-процессов компаний, у которых установлена система Business Email Protection.

Справка о DarkWatchman RAT

DarkWatchman RAT представляет собой троян удаленного доступа, написанный на JavaScript, распространяется в паре с .NET кейлоггером. Отличительной чертой данного семейства является широкое применение LotL (Living-of-the-Land) подхода.

Основными целями кампаний с применением Darkwatchman стали коммерческие организации из СНГ. Учитывая функциональные возможности, которые будут рассмотрены ниже, можно сделать вывод, что Darkwatchman используется злоумышленниками в качестве разведывательного инструмента на первоначальной стадии кампании. Представители данного семейства распространяются в основном посредством фишинговых рассылок на целевые организации.

Как правило, Darkwatchman распространяется посредством целевых фишинговых кампаний. В последних кампаниях (февраль 2022 - июль 2022) файл вложения представлял из себя ZIP-архив, внутри которого располагался SFX-архив, состоящий из собственно JS файл бэкдора и файла, содержащего HEX представление закодированного в Base64 .NET-кода кейлоггера.

Широкое использование LotL подхода выражается в следующих функциональных особенностях:

С целью затруднения обнаружения для хранения вредоносных модулей активно используется системный реестр Windows. В нем хранится код кейлоггера и может хранится JS-код, исполняемый при каждом новом запуске инстанса Darkwatchman.

Аналогично с целью затруднения обнаружения кейлоггер не хранится в скомпилированном виде, а компилируется при запуске прямо на зараженной машине, в реестре хранится только обфусцированный код кейлоггера на C#.

Darkwatchman активно использует WMI для сбора информации о системе

Полный список функциональных возможностей Darkwatchman:

Выполнение произвольного JS кода через порождение процесса wscript.exe или без создания нового процесса через вызов функции eval()

Загрузка и запуск произвольного EXE файла

Загрузка и запуск произвольного DLL файла с вызовом указанной функции

Выполнение Powershell скриптов

Выполнение WMI команд

Выполнение Windows Shell команд

Удаленное обновление кейлоггера

Запись произвольного JS кода, запускаемого при каждом старте RAT, в реестр

Очистка Event Logs

Очистка истории браузеров

Удаление теневых копий с помощью vssadmin.exe

Загрузка файлов с зараженной машины на C2-сервер

Создание отложенных задач

DGA

Команды с C2 сервера передаются в виде HTTP статус-кода. Список команд: