Комментарии 31

Сначала подумал, что все Motorola L9 имеют возможность анализа спектра, а потом увидел стоимость в $15k :(

0

Видимо умеет, просто на сейрийной памяти не хватит:

en.wikipedia.org/wiki/Motorola_Slvr

en.wikipedia.org/wiki/Software-defined_radio

en.wikipedia.org/wiki/Motorola_Slvr

en.wikipedia.org/wiki/Software-defined_radio

0

Вот Nokia 1100 за 25000€ была куплена. Баг на некоторых аппаратах позволял перехватывать SMS.

0

Ах, если бы за нами следило только АНБ.

В их слежке по крайней мере есть слабое место: слежка ведется скрытно и без нашего согласия, поэтому данный вид слежки можно всегда хотя бы морально осудить.

А то, что сейчас каждое второе приложениестремится установить в операционную систему резидентный компонент и отслеживать действия пользователя? И никуда не денешься от этого. Возможность слежки включена в лицензионное соглашение. Отказаться от слежки можно, только отказавшись от приложения. И винить пользователям некого, кроме себя: сам же на слежку и согласился.

В их слежке по крайней мере есть слабое место: слежка ведется скрытно и без нашего согласия, поэтому данный вид слежки можно всегда хотя бы морально осудить.

А то, что сейчас каждое второе приложениестремится установить в операционную систему резидентный компонент и отслеживать действия пользователя? И никуда не денешься от этого. Возможность слежки включена в лицензионное соглашение. Отказаться от слежки можно, только отказавшись от приложения. И винить пользователям некого, кроме себя: сам же на слежку и согласился.

+1

Эмм, а можно пример такого приложения, устанавливающего «резидентный компонент»?

0

Uber, например, geektimes.ru/post/242206/

0

Возможно, «резидентский компонент» — не вполне верное название. Но вот после установки Xprivacy на своем телефоне я узнал, например, что CoolReader, Aimp и AVG зачем-то ведут лог звонков.

+2

НЛО прилетело и опубликовало эту надпись здесь

Кстати, в Cyanogen я видел возможность выбора разрешенных действий для каждого приложения, это было довольно круто.

Такое было в одной из версий стокового KitKat, но фичу почти сразу убрали.

0

Проблема в том, что подавляющее большинство приложений требуют доступ к куче лишних данных. В итоге получается, что если не устанавливать такие программы, придется свою написать. Ну или пользоваться инструментами типа Xprivate.

А во многих билдах CM менеджер прав доступа есть, да. Но Xprivate лучше, т.к. она не тупо запрещает доступ, а подсовывает ненастоящие данные, тем самым не вмешиваясь в работу приложений. Например, возвращает пустую телефонную книгу.

А во многих билдах CM менеджер прав доступа есть, да. Но Xprivate лучше, т.к. она не тупо запрещает доступ, а подсовывает ненастоящие данные, тем самым не вмешиваясь в работу приложений. Например, возвращает пустую телефонную книгу.

+1

Xprivate — а что за приложение? Откуда можно установить?

0

Имеет смысл устанавливать, если есть рут. Сначала надо установить Xposed installer с офф. сайта. Это что-то типа фреймворка, с помощью которого можно залезать глубоко под капот андроида. Xprivate, в свою очередь, является чем-то типа плагина. На гуглплей есть Xprivacy installer. Далее все по инструкции в приложениях :)

0

Стоковый андроид в плане установки приложений ведет себя крайне плохо. Обычный пользователь ( коих подавляющее большинство) при установке чего либо решает ровно одну задачу — поставить любой ценой и не смотреть какие он там права хочет. Да даже если он и посмотрит, то все равно согласиться желание поставить программу гораздо сильнее.

Вот ios ведет себя гораздо более адекватней, требует только когда нужно и пользователь может спокойно запретить доступ и продолжить работу.

Посему очень расстраивает политика гугла выпилившего нормальную реализацию ограничений для приложений из стока. Ведь хоть на андройде это и можно добиться сторонними методами, но большинство людей даже задумываться об этом не будут.

Вот ios ведет себя гораздо более адекватней, требует только когда нужно и пользователь может спокойно запретить доступ и продолжить работу.

Посему очень расстраивает политика гугла выпилившего нормальную реализацию ограничений для приложений из стока. Ведь хоть на андройде это и можно добиться сторонними методами, но большинство людей даже задумываться об этом не будут.

+1

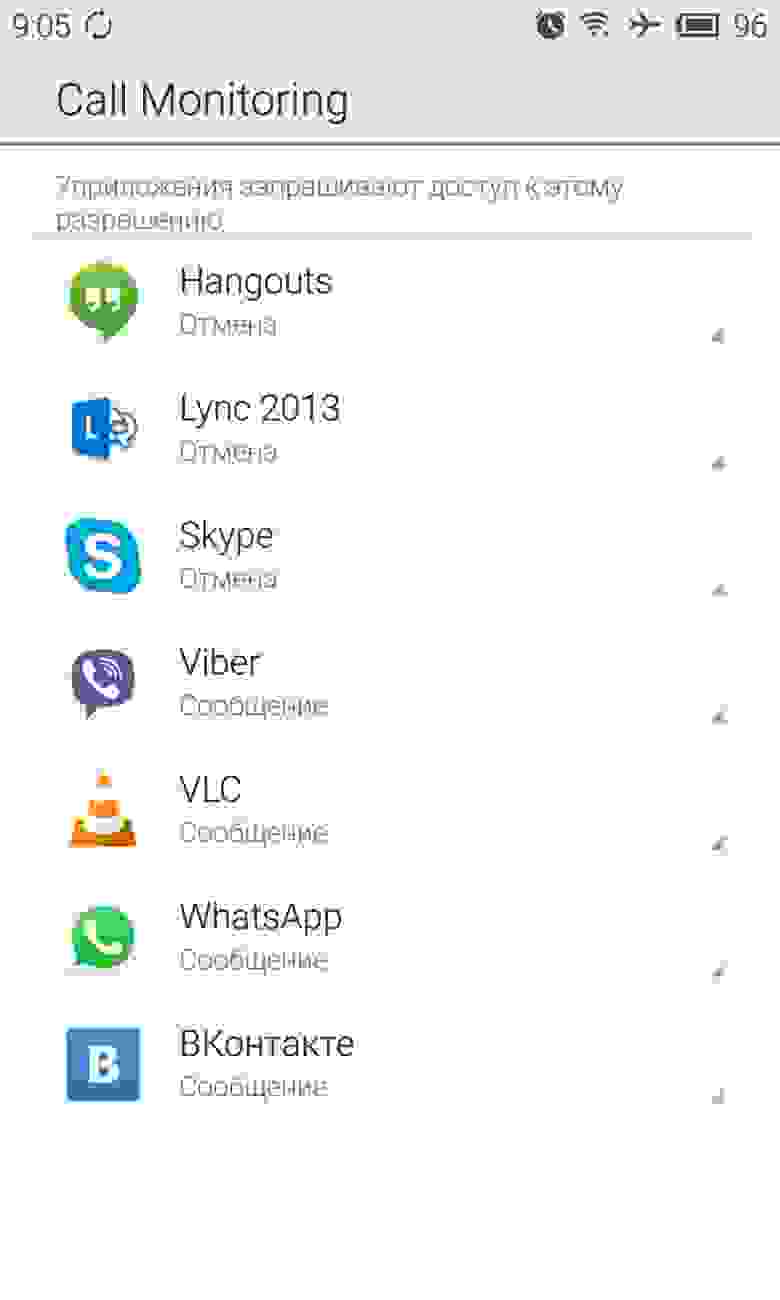

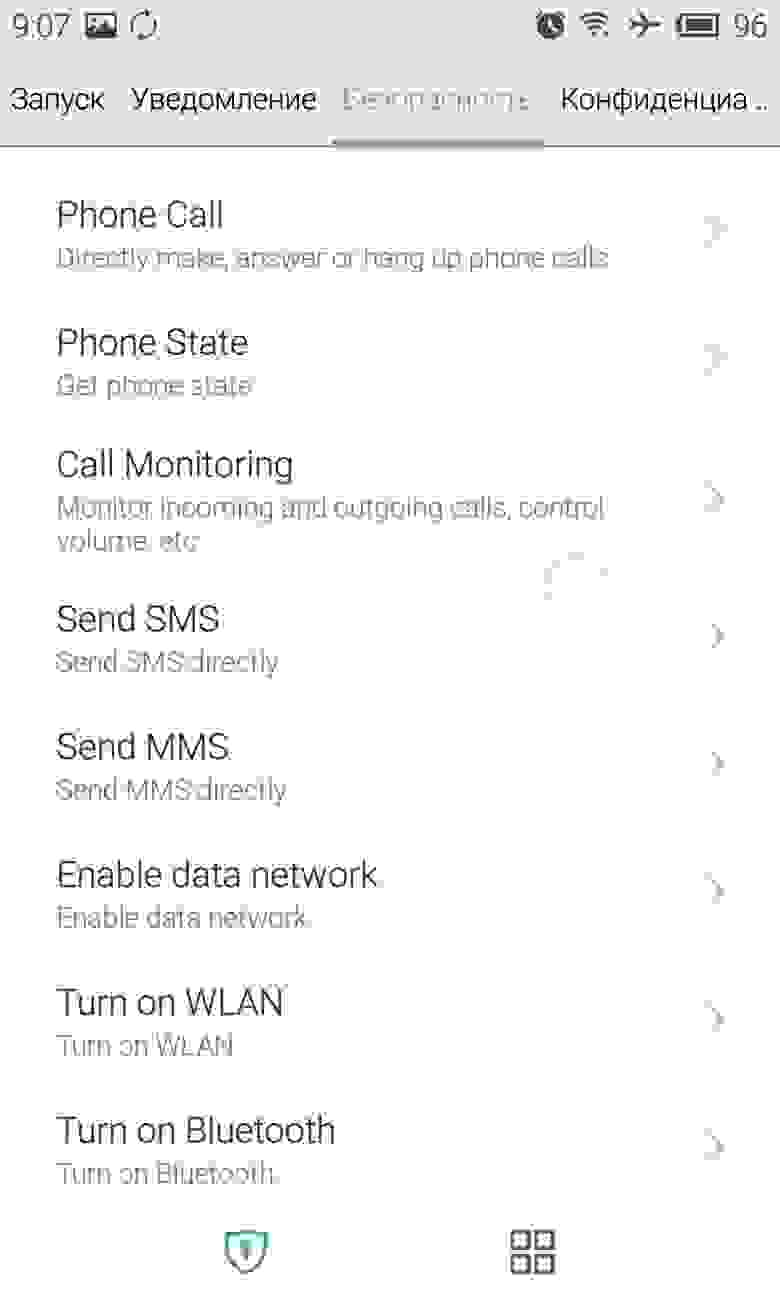

Meizu позволяет снимать разрешения после установки приложения. Есть три варианта, разрешить, запросить разрешение при попытке доступа и запретить.

+1

Зачем АНБ перехватывать радиосигнал, запускать чОрные вертолеты с поддельными базовыми станциями, если можно прийти к оператору и сказать слушать вон того абонента? (на территории США, естественно).

0

Было бы здорово узнать поподробнее о том меню выбора работы сети, которое выскакивает после набора *#*#4636#*#*.

+2

Ну, берем чистый андроид и набираем. Сервис меню бывает отключено в большинстве прошивок самсунга — но на тех же нексусах и HTC работает.

Подробней тут.

www.simplemobilereview.com/how-to-fix-data-connectivity-using-androids-secret-language/

Подробней тут.

www.simplemobilereview.com/how-to-fix-data-connectivity-using-androids-secret-language/

0

Иногда кажется, что в этих сливах есть и обратная сторона: если АНБ и не сделала технологии на 100% работоспособными, то уж слух, что они у них есть (и что деньги освоены по делу) пустили точно. «Господин президент, газеты пишут, что АНБ может узнать место расоложения подозреваемого даже в толпе, и сопровождать его по всему миру!» — «Отлично, не зря мы им ассигнования выделили! Выделяем в 5 раз раз больше, и позвоните в газеты, чтобы в другой раз писали поменьше!»

+1

Да, в прошлом году после разоблачений Сноудена некоторые эксперты шутили, что данные разоблачения на самом деле — просто скрытая реклама новых дата-центров.

webscience.ru/visuals/trillion-ryober-za-milliard-baksov

Однако публикация телефонных переговоров разных знатных говорунов говорит о том, что технологии прослушки всё-таки работают. Другое дело, что мы не знаем, какие именно. Может, дедовский плёночный магнитофон в подвале, с огромным микрофоном в батарее центрального отопления? :)

webscience.ru/visuals/trillion-ryober-za-milliard-baksov

Однако публикация телефонных переговоров разных знатных говорунов говорит о том, что технологии прослушки всё-таки работают. Другое дело, что мы не знаем, какие именно. Может, дедовский плёночный магнитофон в подвале, с огромным микрофоном в батарее центрального отопления? :)

0

Глобальная сеть слежения SIGINT — это громко сказано. Но в целом статья отличная.

0

— Какая-то у тебя на смарте ось новая, стрёмная по виду правда, а чо интернета нет?

— Еще не реализовал.

— Еще не реализовал.

0

Спасибо, Эдик! Пиши еще!

-1

Липовые станции «хорошо» конечно, но перехватив сигнал- его все равно надо передать далее в пункт назначения, к вышке сотового оператора. И все на столько круто, что оператор не может заметить это¿

Да, даже я имея не самый большой опыт в сетях gsm найду способ как им определить перехвачен канал или нет.

Та же геолокация по сотовой сети. Оператор в большинстве случаев использует данные от трех вышек, которые изначально знают примерное расстояние до абонента. И если одна из вышек будет перехвачена и сигнал ретранслирован, то оператор явно должен заметить «перелеты»абонента в течении короткого времени на большие расстояния, т.к. расстояние до фальшивой вышки и до того места где сейчас абонент будут разные. Не говоря уже о том, что явно подозрительно когда расстояние до предполагаемого абонента всегда фиксированное. И да- если подумать, что они и данные расстояния подделываю и отправляют нужные, скажу что это у них не получится. Не имея данных с соседних вышек.

Так что либо операторы ленивые и не проверяют перехватывают их или нет, или в доле и молчат, или просто молчат)) Как то так.

Да, даже я имея не самый большой опыт в сетях gsm найду способ как им определить перехвачен канал или нет.

Та же геолокация по сотовой сети. Оператор в большинстве случаев использует данные от трех вышек, которые изначально знают примерное расстояние до абонента. И если одна из вышек будет перехвачена и сигнал ретранслирован, то оператор явно должен заметить «перелеты»абонента в течении короткого времени на большие расстояния, т.к. расстояние до фальшивой вышки и до того места где сейчас абонент будут разные. Не говоря уже о том, что явно подозрительно когда расстояние до предполагаемого абонента всегда фиксированное. И да- если подумать, что они и данные расстояния подделываю и отправляют нужные, скажу что это у них не получится. Не имея данных с соседних вышек.

Так что либо операторы ленивые и не проверяют перехватывают их или нет, или в доле и молчат, или просто молчат)) Как то так.

0

Не подскажите, почему телефоны с end-to-end шифрованием разговоров не становятся популярными? Чтобы можно было шифровать разговор прямо на телефоне и расшифровывать только на телефоне респондента так, чтобы никто, в том числе и оператор связи, не мог бы прослушать разговор? Было бы ещё классно, если бы телефоны могли общаться друг с другом, тогда удалось бы сделать рапределённую сеть типа Tor, и тогда нельзя было бы отследить отдельного абонента, и вообще, во многих случаях можно было бы обходиться без сотовых станций.

+2

Вопрос филосовский, аналогичный почему так мало людей используют шифрование почты. Неудобно, лишние движения, не работает на системе ABC, глючит в XYZ…

Решений множество, бери и пользуйся

silentcircle.com

zfoneproject.com

Решений множество, бери и пользуйся

silentcircle.com

zfoneproject.com

+1

Lenta.ru сплагиатничала вашу статью lenta.ru/articles/2014/12/05/positive/

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Мобильные телефоны и тотальная слежка АНБ: как это работает