W3C и FIDO Alliance объявили о завершении разработки стандарта беспарольной аутентификации WebAuthn, которая велась с 2015 года. Подробнее о нем рассказываем далее.

/ Flickr / Mark Burnett / CC BY (фото изменено)

Наиболее частой причиной утечек данных в компаниях остаются слабые пароли. Они являются виновниками большинства атак — 81% случаев, по данным Verizon. Те организации, которые действительно работают над парольной политикой, тратят на это большое количество ресурсов. В Ponemon Institute утверждают, что суммарно процедуры сброса и обновления данных аутентификации обходятся компаниям в 5,2 млн долларов ежегодно.

Если говорить об общей ситуации в области аутентификации, то можно сослаться на данные специалистов из Кембриджского университета. Еще в 2010 году они провели анализ политик безопасности 150 крупных сайтов и установили, что 57% из них не использует TLS. При этом 84% сайтов позволяет бесконечно подбирать данные аутентификации.

Спустя девять лет ситуация с распространением шифрования улучшилась, но по-прежнему вызывает определённые опасения — по статистике WatchGuard за третий квартал 2018 года почти 21% из 100 тыс. сайтов топа Alexa не использует HTTPS.

Здесь на помощь приходит стандарт беспарольной аутентификации WebAuthn. Он должен решить вышеупомянутые проблемы. Вместо парольных фраз его разработчики предлагают использовать биометрические данные: отпечаток пальца, сетчатку глаза и лицо.

В процессе аутентификации принимают участие три сущности. Первая — это WebAuthn Relying Party. Она представляет собой сайт, на который хочет зайти пользователь.

Вторая сущность — WebAuth API. В его основе лежат два базовых метода, отвечающих за регистрацию и вход в систему: navigator.credentials.create() и navigator.credentials.get(). Один создает реквизиты доступа при регистрации нового аккаунта и связывает пару ключей с уже существующим. Другой — использует известные данные для авторизации на сайте. Оба метода применяют защищённое соединение для передачи информации (например, HTTPS).

Третья сущность — это аутентификатор. Он управляет идентификационными данными пользователей и отвечает за генерацию публичных ключей учетных записей.

В общем случае процедура авторизации на сайте может выглядеть следующим образом:

Для защиты от фишинга стандарт использует специальные транзакции, которые привязываются к конкретной сессии. Если сервер замечает, что идентификатор изменился, то понимает, что запрос исходит от мошенников и не подтвердит авторизацию.

По словам создателей WebAuthn, реализация нового стандарта поможет избавиться от паролей, а значит и от уязвимостей, которые с ними связаны. Cтарший сертификационный инженер FIDO Alliance Юрий Аккерманн говорит, что беспарольный вход защитит пользователей от фишинга, упростит взаимодействие с сайтами и сделает биометрические технологии более доступными.

В нашем блоге мы публиковали интервью с Юрием, в котором поговорили на тему веб-безопасности и беспарольных решений.

Ряд экспертов по ИБ, однако, беспокоит тот факт, что WebAuthn применяет асимметричную схему шифрования ECDAA. Она нужна для создания цифровых подписей. Инженеры из Paragon считают, что использовать методы криптографии на базе эллиптических кривых (которые задействует ECDAA) небезопасно из-за ряда потенциальных уязвимостей.

В Paragon также раскритиковали самих создателей стандарта. Якобы они не консультировались с ведущими криптографами ИТ-индустрии и вели разработку «скрытно», не предоставив стандарт для проведения широкомасштабных криптографических тестов.

Но несмотря на все вышесказанное представители Paragon Initiative все равно верят в перспективу беспарольной аутентификации и выступают за массовое внедрение WebAuthn.

WebAuthn уже поддерживается в самых популярных браузерах и ОС. Завершение работы над стандартом стало лишь первым шагом к распространению беспарольных систем.

/ Flickr / Mark Burnett / CC BY (фото изменено)

Зачем нужен стандарт

Наиболее частой причиной утечек данных в компаниях остаются слабые пароли. Они являются виновниками большинства атак — 81% случаев, по данным Verizon. Те организации, которые действительно работают над парольной политикой, тратят на это большое количество ресурсов. В Ponemon Institute утверждают, что суммарно процедуры сброса и обновления данных аутентификации обходятся компаниям в 5,2 млн долларов ежегодно.

Если говорить об общей ситуации в области аутентификации, то можно сослаться на данные специалистов из Кембриджского университета. Еще в 2010 году они провели анализ политик безопасности 150 крупных сайтов и установили, что 57% из них не использует TLS. При этом 84% сайтов позволяет бесконечно подбирать данные аутентификации.

Спустя девять лет ситуация с распространением шифрования улучшилась, но по-прежнему вызывает определённые опасения — по статистике WatchGuard за третий квартал 2018 года почти 21% из 100 тыс. сайтов топа Alexa не использует HTTPS.

Здесь на помощь приходит стандарт беспарольной аутентификации WebAuthn. Он должен решить вышеупомянутые проблемы. Вместо парольных фраз его разработчики предлагают использовать биометрические данные: отпечаток пальца, сетчатку глаза и лицо.

Как это работает

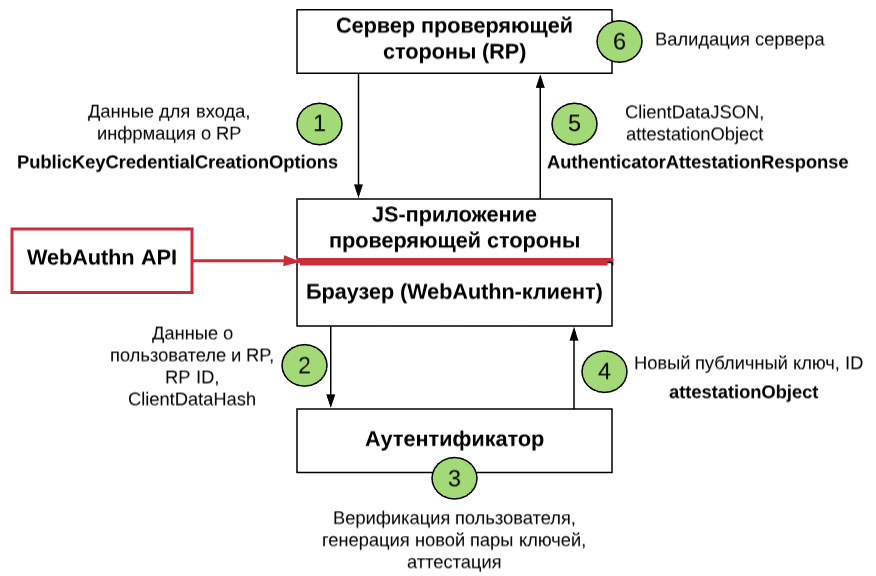

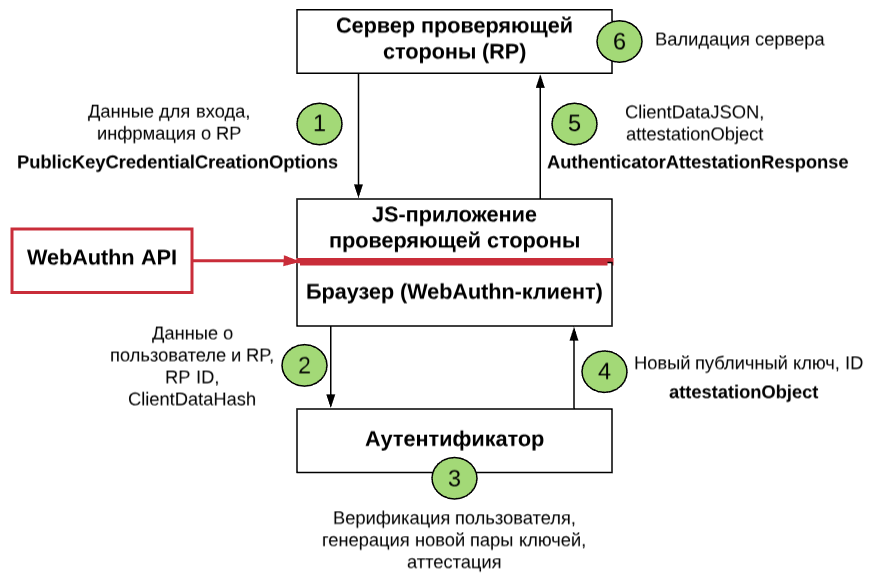

В процессе аутентификации принимают участие три сущности. Первая — это WebAuthn Relying Party. Она представляет собой сайт, на который хочет зайти пользователь.

Вторая сущность — WebAuth API. В его основе лежат два базовых метода, отвечающих за регистрацию и вход в систему: navigator.credentials.create() и navigator.credentials.get(). Один создает реквизиты доступа при регистрации нового аккаунта и связывает пару ключей с уже существующим. Другой — использует известные данные для авторизации на сайте. Оба метода применяют защищённое соединение для передачи информации (например, HTTPS).

Третья сущность — это аутентификатор. Он управляет идентификационными данными пользователей и отвечает за генерацию публичных ключей учетных записей.

В общем случае процедура авторизации на сайте может выглядеть следующим образом:

- Пользователь заходит на сайт и выбирает опцию беспарольной аутентификации (например, с помощью телефона).

- Сайт направляет клиенту WebAuthn (браузеру) соответствующий JavaScript-запрос.

- Браузер обращается к аутентификатору (смартфону), чтобы тот сгенерировал ключи и направил их проверяющей стороне.

- Сервер проверяет данные для входа.

- Если все в порядке, то пользователь авторизуется на сайте.

Для защиты от фишинга стандарт использует специальные транзакции, которые привязываются к конкретной сессии. Если сервер замечает, что идентификатор изменился, то понимает, что запрос исходит от мошенников и не подтвердит авторизацию.

Потенциал и недостатки

По словам создателей WebAuthn, реализация нового стандарта поможет избавиться от паролей, а значит и от уязвимостей, которые с ними связаны. Cтарший сертификационный инженер FIDO Alliance Юрий Аккерманн говорит, что беспарольный вход защитит пользователей от фишинга, упростит взаимодействие с сайтами и сделает биометрические технологии более доступными.

В нашем блоге мы публиковали интервью с Юрием, в котором поговорили на тему веб-безопасности и беспарольных решений.

«WebAuthn может изменить то, как мы взаимодействуем с интернет-ресурсами, — отмечает начальник отдела развития IaaS-провайдера 1cloud.ru Сергей Белкин. — Пользователям не придется придумывать и запоминать пароли. Однако до этого момента стандарт должны начать использовать владельцы веб-сайтов и разработчики приложений. Его уже внедряют Google, Dropbox, Bank of America. Но, прежде чем беспарольная аутентификация получит широкое распространение, пройдет еще какое-то время».

Ряд экспертов по ИБ, однако, беспокоит тот факт, что WebAuthn применяет асимметричную схему шифрования ECDAA. Она нужна для создания цифровых подписей. Инженеры из Paragon считают, что использовать методы криптографии на базе эллиптических кривых (которые задействует ECDAA) небезопасно из-за ряда потенциальных уязвимостей.

В Paragon также раскритиковали самих создателей стандарта. Якобы они не консультировались с ведущими криптографами ИТ-индустрии и вели разработку «скрытно», не предоставив стандарт для проведения широкомасштабных криптографических тестов.

Но несмотря на все вышесказанное представители Paragon Initiative все равно верят в перспективу беспарольной аутентификации и выступают за массовое внедрение WebAuthn.

WebAuthn уже поддерживается в самых популярных браузерах и ОС. Завершение работы над стандартом стало лишь первым шагом к распространению беспарольных систем.