Помимо парольной политики безопасности, о которой мы писали в нашей прошлой статье, и которая может создавать массу неудобств для пользователей и, соответственно, для системных администраторов, к которым эти пользователи обращаются, еще одним способом повысить защищенность учетных записей является двухфакторная аутентификация пользователей. Этот механизм добавляет к необходимости ввода пароля учетной записи необходимость для пользователя вводить временный одноразовый пароль, который случайно генерируется на его устройстве. Такая мера защиты делает практически бесполезным любой брутфорс, а при грамотной настройке может быть совершенно незаметна для пользователей.

Отметим, что 2FA от Carbonio совместима с любыми решениями для генерации одноразовых паролей, в том числе отечественных, а благодаря использованию двухфакторной аутентификации Carbonio достигает 6-го уровня по 8-ми уровневой модели защищенности аутентификации CASMMv5.

Двухфакторная аутентификация доступна только коммерческим пользователям Carbonio.

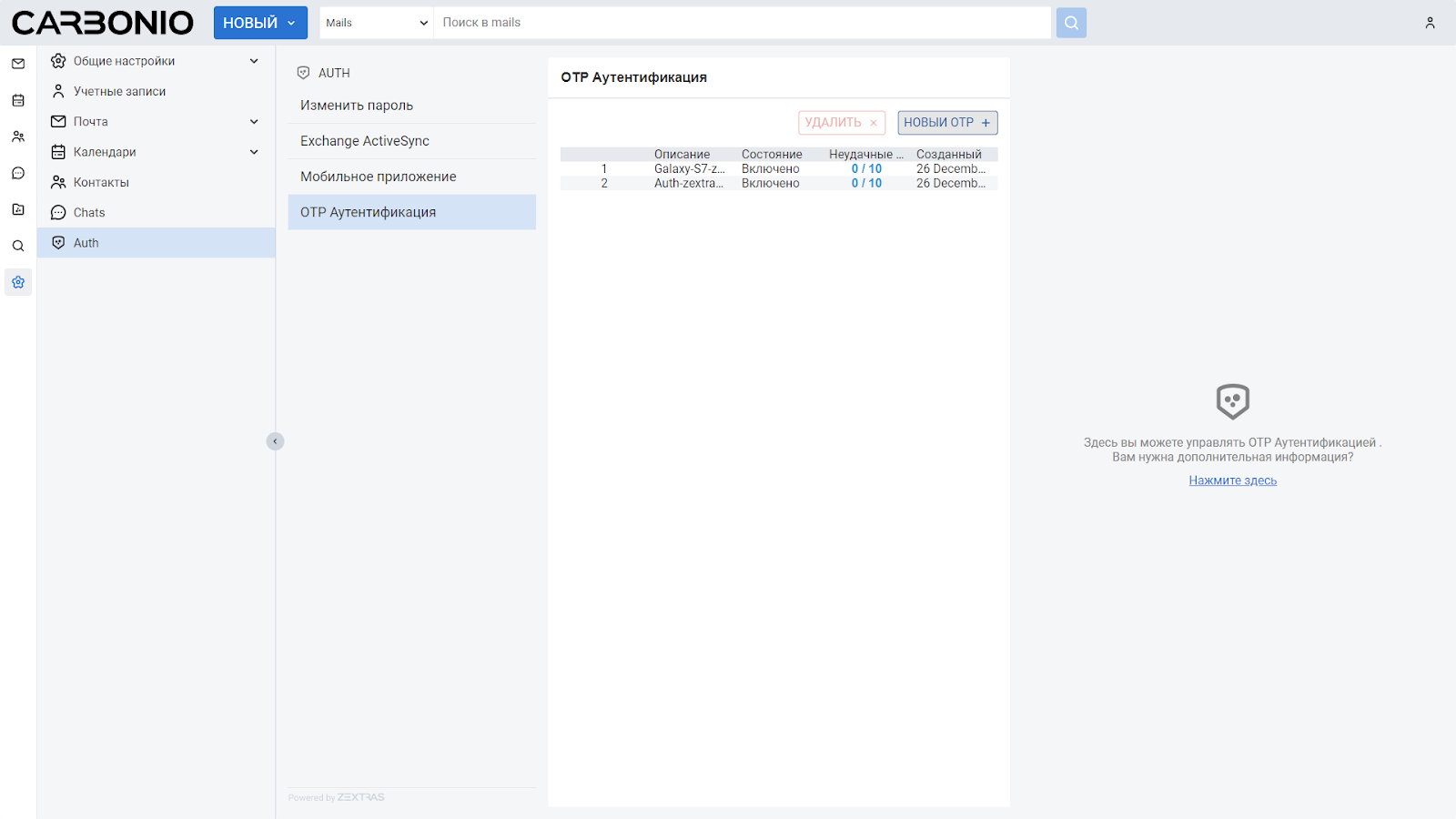

Функциональность выпуска OTP для двухфакторной аутентификации доступна для пользователя независимо от того, включена для него двухфакторная аутентификация или нет. Делается в веб-клиенте в разделе “Настройки - Auth - OTP Аутентификация”. В нем представлен список уже выпущенных OTP.

В целях безопасности пользователь может выпускать отдельный OTP для каждого устройства. Это позволяет с одной стороны избежать утери доступа к генератору tOTP, а с другой стороны в случае утери одного из устройств удалить созданный для него OTP, сохранив работоспособность генераторов на других устройствах. В случае если на всех устройствах используется одинаковый OTP, компрометация одного устройства приведет к остановке генерации tOTP на других устройствах.

Для создания нового OTP, нажмите кнопку “Новый OTP +”. В появившемся окне введите название для него. Хорошей идеей будет указать в названии устройство, на котором будет использоваться OTP, чтобы в будущем было проще отличать их друг от друга.

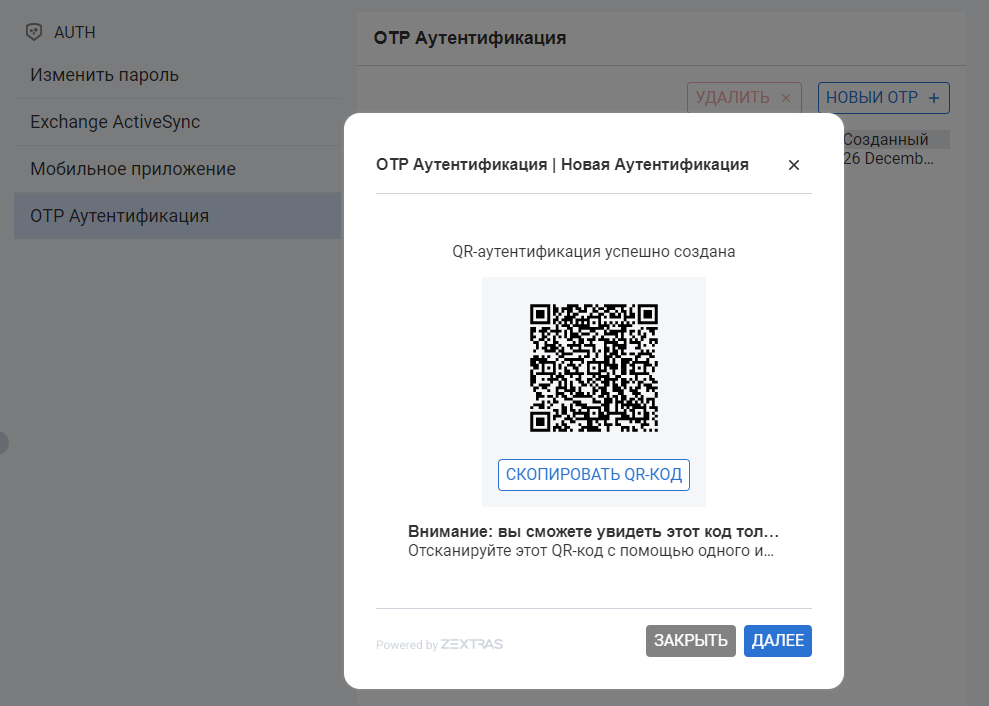

После нажатия кнопки “Создать пароль” появится QR-код, доступный для считывания мобильным устройством с установленным приложением для генерации одноразовых паролей. Это может быть как Google Authenticator, так и любое другое приложение со схожей функциональностью, в том числе и отечественные.

В случае, если вы используете десктопное приложение для генерации, считывание QR-кода может быть затруднено или вовсе невозможно. В таких случаях рекомендуется использовать кнопку “Скопировать QR-код”. При ее нажатии в буфер обмена копируется ссылка, в которой в текстовом виде содержится достаточная для подключения десктопного приложения информация. В нашем случае ссылка будет иметь вид otpauth://totp/Galaxy-S7-zextras%40carbonio.local?secret=NLR223HFDLBCJ3BRQVSJVMXQG3THFY4B&issuer=carbonio.local&algorithm=SHA1&digits=6&period=30. Основным здесь является параметр secret. Обычно его одного достаточно для запуска генерации tOTP.

При нажатии кнопки “Далее” отобразится список пин-кодов, которые можно будет использовать в случае утери доступа к настроенному генератору tOTP. Данный список отобразится всего один раз, поэтому лучше будет сохранить эти коды в надежном месте. Также есть опция вывода ПИН-кодов на печать. Можно воспользоваться этой функцией для сохранения их в формате .pdf с небольшой инструкцией по их применению.

После нажатия кнопки “Готово”, созданный OTP появится в общем списке. В дальнейшем с его помощью можно будет осуществлять вход в веб-клиент Carbonio.

Настройка 2FA осуществляется из командной строки при помощи модуля Carbonio Auth. Для включения двухфакторной аутентификации используется команда вида carbonio auth enforce2FA set. Она может применяться как на отдельную учетную запись, так и на целый класс обслуживания. К примеру команда carbonio auth enforce2FA set account user@carbonio.local используется для включения двухфакторной аутентификации у отдельного пользователя, а команда carbonio auth enforce2FA set cos default для включения 2FA у целого класса обслуживания.

Также администратор должен выбрать политику, связанную с галочкой “Запомнить меня”. Для выбора доступны политики запомнить IP-адрес и запомнить устройство. Им соответствуют цифры 1 и 2. К примеру:

carbonio auth enforce2FA set account user@carbonio.local 1 - включит 2FA для пользователя с политикой запоминания по IP

carbonio auth enforce2FA set account user@carbonio.local 2 - включит 2FA для пользователя с политикой запоминания по ID устройства

carbonio auth enforce2FA set cos default 1 - включит 2FA для класса обслуживания с политикой запоминания по IP

carbonio auth enforce2FA set cos default 2 - включит 2FA для класса обслуживания с политикой запоминания по IP

Использование цифры 0 отключит использование двухфакторной аутентификации для выбранной учетной записи или COS

Скомпрометированным также может оказаться и устройство, которое было добавлено пользователем в список доверенных. В таком случае администратор может удалить его из списка доверенных. Просмотреть список доверенных устройств, ассоциированных с учетной записью можно при помощи команды carbonio auth trustedDevice list user@carbonio.local, а удалить - carbonio auth trustedDevice delete device_id или carbonio auth trustedDevice delete ip_address в зависимости от того, какая политика у вас включена.

Вводить дополнительный пароль при каждом входе в веб-клиент может быстро надоесть пользователям. Поэтому в Carbonio поддерживаются доверенные сети, при входе из которых у пользователей не будет запрашиваться tOTP.

Настроить доверенные сети можно как глобально при помощи команды carbonio auth policy set WebUI global trusted_ip_range 192.168.100.14/24, так и для отдельного домена carbonio auth policy set WebUI domain carbonio.local trusted_ip_range 192.168.100.14/24.

Отметим, что двухфакторная аутентификация доступна только при входе через веб-клиент. При входе по IMAP, CalDAV, Exchange ActiveSync и другим протоколам используется другая мера безопасности - пароли приложений. О них мы расскажем в следующей статье.

По вопросам тестирования, приобретения, предоставления лицензии и консультаций обращаться на почту sales@svzcloud.ru к эксклюзивному партнеру Zextras.