Перед тем, как я расскажу о своем исследовании, объясню, чем оно было обусловлено. В мае мы запустили альфа-версию сканера интернета – Netlas.io. Этот сервис – наша собственная разработка, которой мы занимались последние месяцы.

В двух словах о том, что это. Netlas.io — это своеобразный технический атлас всей сети Интернет, который включает сертификаты, данные по доменам и поддоменам, ответы серверов по популярным портам и много другой полезной информации для исследователей безопасности. Иными словами — это российский аналог Shodan или Censys.

Альфа-тестирование продлится еще несколько месяцев, поэтому, кому интересно – ждем. На этот период сервис полностью бесплатный, но уже содержит много «плюшек» для тех, кто решит продолжить его использовать после альфы. Например, доступ к платному аккаунту на несколько месяцев.

На этой ноте вступительную часть объявляю закрытой, переходим к исследованию.

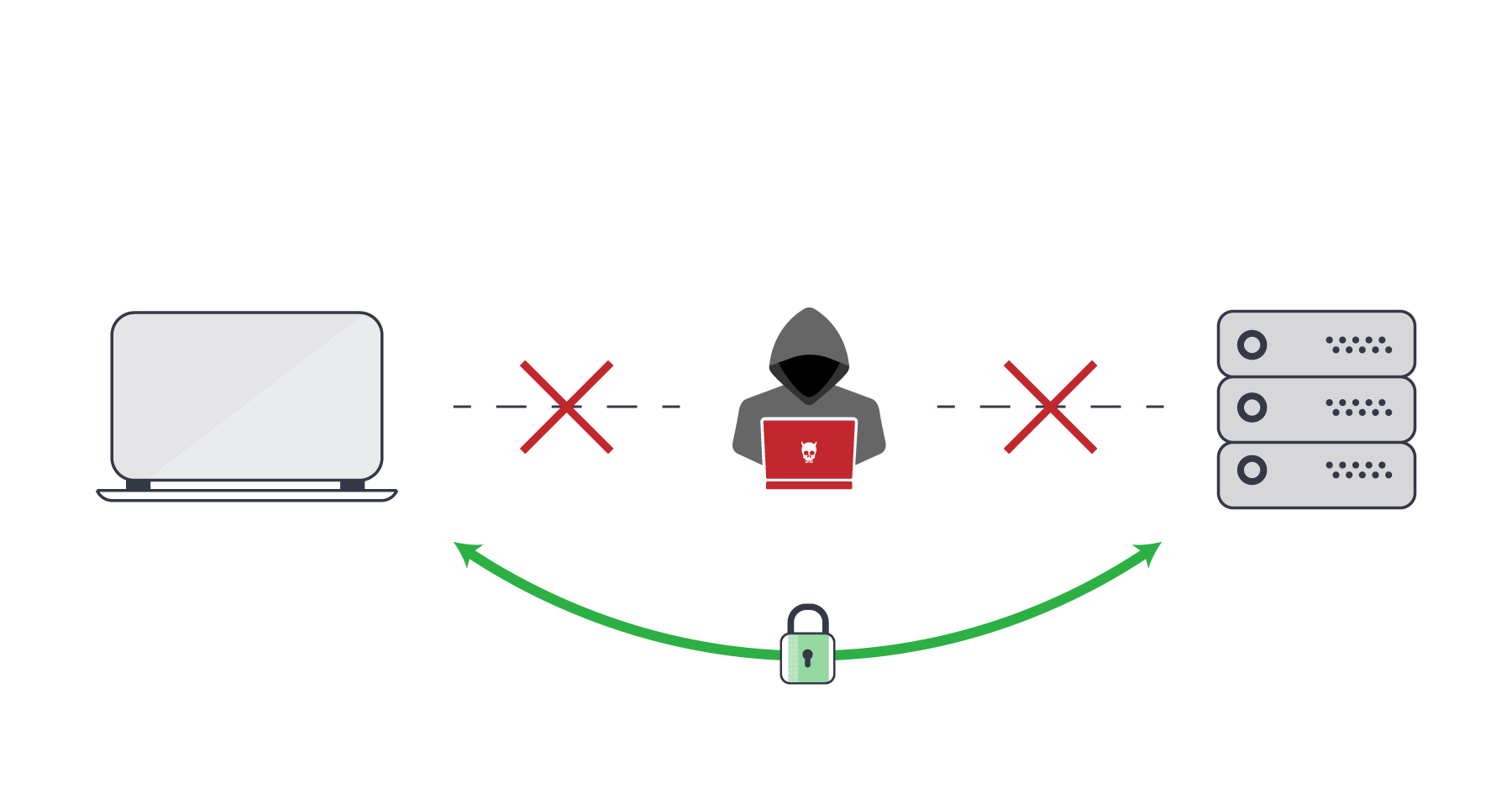

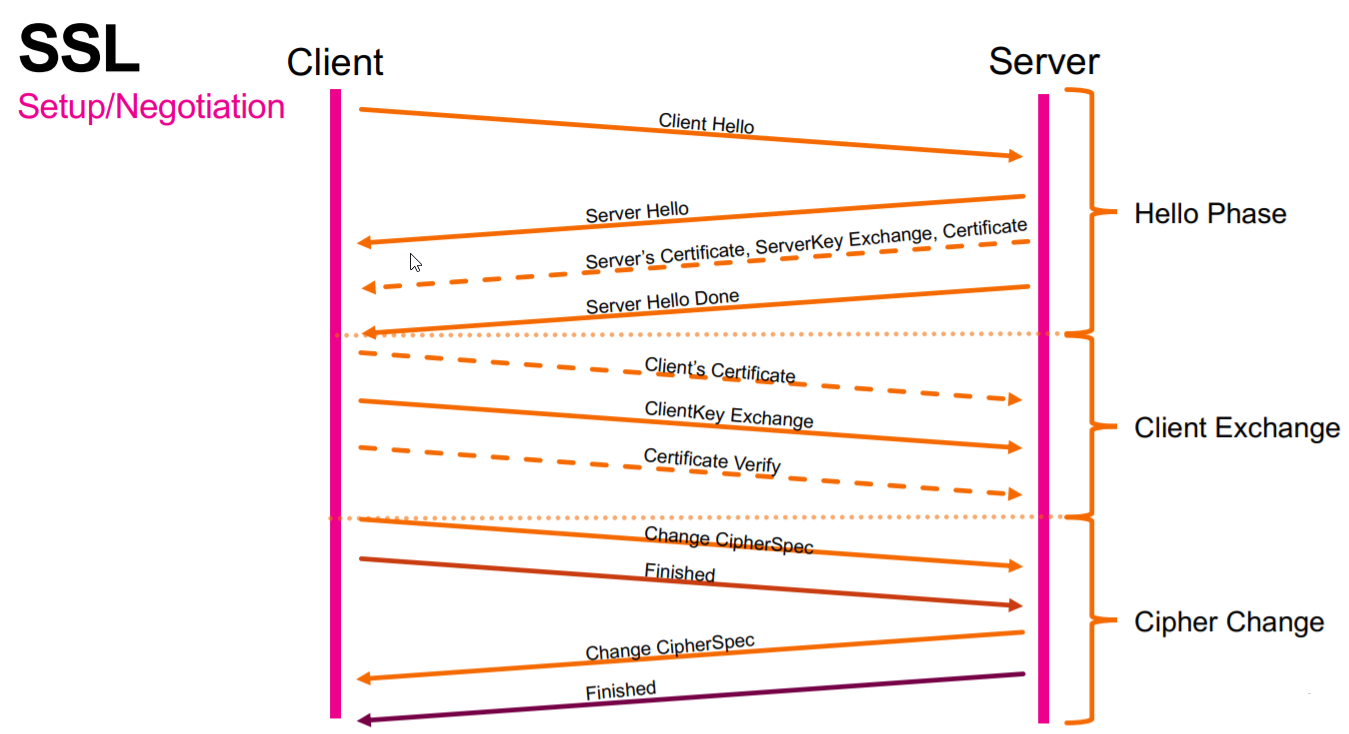

Темой нашей сегодняшней статьи будет Virtual Patching.

Темой нашей сегодняшней статьи будет Virtual Patching.