Сегодня поговорим о том, как мы нашли локальную авторизацию без пароля в Ubuntu, которая, похоже, никогда не будет закрыта. Как всё происходило, читайте под катом.

Компания Акрибия временно не ведёт блог на Хабре

В статье хотим рассказать про технологию TLS fingerprinting, про которую недостаточно материалов в русскоязычном сегменте. Попробуем это исправить. Статья частично переводит тематические материалы авторов описываемых методов (тут и тут), а также содержит описание практической реализации от Акрибии.

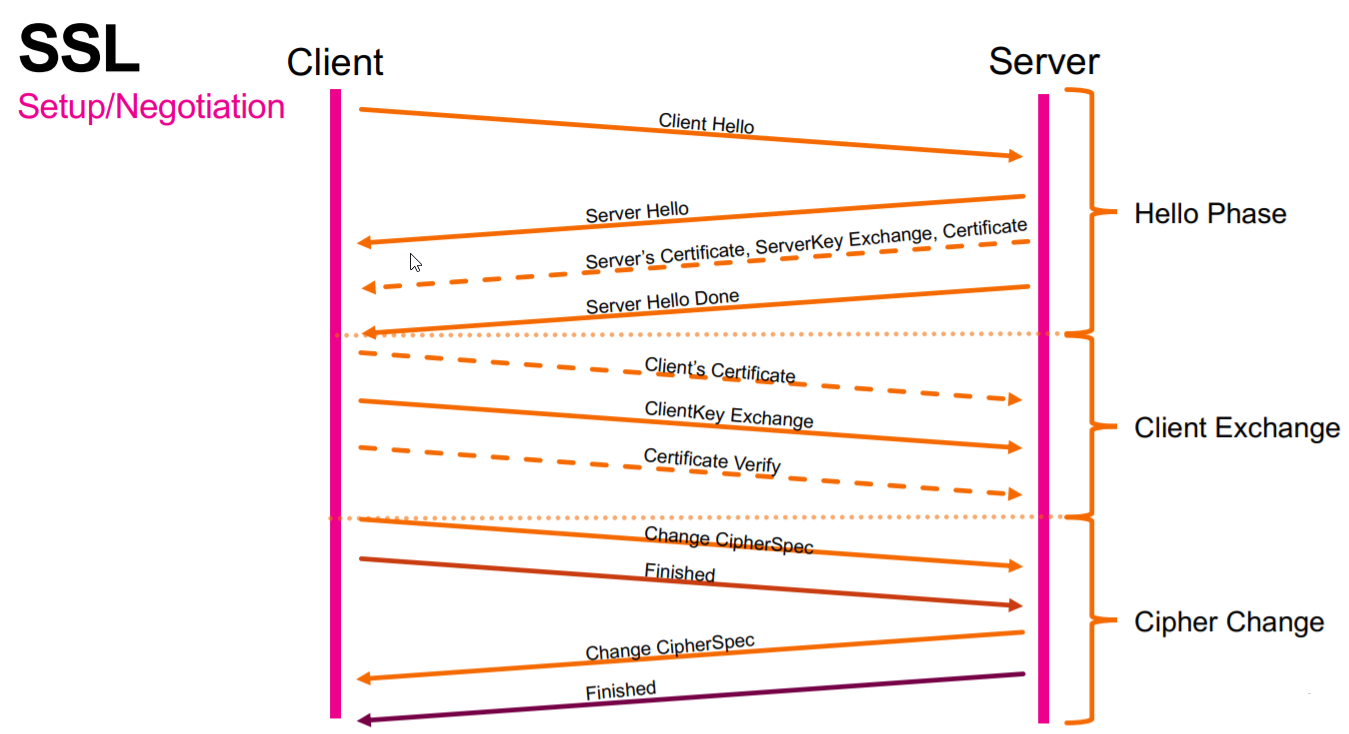

Не будем глубоко погружаться в детали работы SSL/TLS (далее будем говорить TLS), но кратко поясним детали.

Использование TLS само по себе благо, так как с его помощью шифруются данные. Но с обратной стороны создатели вредоносов используют его же, чтобы скрываться в шифрованном трафике (в данной статье как раз будет уклон в эту сторону) и затруднять их обнаружение и нейтрализацию.

Чтобы инициировать сеанс TLS, клиент отправляет «пакет» приветствия серверу после трёхстороннего установления связи TCP. Этот «пакет» и способ его создания зависят от пакетов и методов шифрования, используемых при создании клиентского приложения. Если сервер принимает соединение TLS, он ответит пакетом приветствия, тем самым продолжая согласование шифрования.

Фишинг (phishing) – вид интернет-мошенничества, использующий принципы социальной инженерии. Это письмо в электронной почте, звонок, SMS или сообщение в мессенджере или соц.сети, пытающееся обманом убедить пользователя передать свои конфиденциальные данные, скачать какой-то вредоносный файл или перевести деньги. Для этого отправитель представляется неким другим лицом, от которого подобная просьба вызывает меньше подозрений.

Целевой фишинг (spear phishing) – подвид фишинга, который нацелен на более узкий круг людей. Это может быть какая-то организация, группа ее сотрудников или отдельный человек, в зависимости от намерений атакующего. Получаемое сообщение в этом случае будет рассчитано именно на ограниченный круг лиц. В ходе такой атаки злоумышленник может попытаться:

Различия между фишингом и целевым фишингом

Перед тем, как я расскажу о своем исследовании, объясню, чем оно было обусловлено. В мае мы запустили альфа-версию сканера интернета – Netlas.io. Этот сервис – наша собственная разработка, которой мы занимались последние месяцы.

В двух словах о том, что это. Netlas.io — это своеобразный технический атлас всей сети Интернет, который включает сертификаты, данные по доменам и поддоменам, ответы серверов по популярным портам и много другой полезной информации для исследователей безопасности. Иными словами — это российский аналог Shodan или Censys.

Альфа-тестирование продлится еще несколько месяцев, поэтому, кому интересно – ждем. На этот период сервис полностью бесплатный, но уже содержит много «плюшек» для тех, кто решит продолжить его использовать после альфы. Например, доступ к платному аккаунту на несколько месяцев.

На этой ноте вступительную часть объявляю закрытой, переходим к исследованию.