1-го апреля Банк России опубликовал (и это не шутка) обзор о несанкционированных переводах платежных средств, в котором привел данные не только об объемах и количестве несанкционированных операций, совершенных с использование электронных средств платежа (включая платежные карты и системы дистанционного банковского обслуживания), но и описал причины, которые привели к несанкционированным операциям и повышению риска их осуществления.

По мнению специалистов Банка России именно недостаточная защищенность внутренней инфраструктуры локальной вычислительной сети (ЛВС) операторов по переводу денежных средств, то есть банков, операторов услуг платежной инфраструктуры, а также использование в отношении их работников методов социальной инженерии (например, рассылки электронных сообщений, содержащих вредоносный код или ссылки на вредоносные сайты) могут привести к реализации атак на информационную инфраструктуру, в том числе на банкоматы кредитных организаций и серверы управления такими устройствами. И акцент в действиях злоумышленников смещается — если раньше они действовали против клиентов банков, атакуя рабочие места, с установленным программным обеспечением для перевода денежных средств (клиент-банк или Интернет-банк), включая и мобильные устройства, то в 2015-м году возросло число целевых атак на операционную (платежную инфраструктуру кредитных организаций и платежных систем.

В целях минимизации рисков возникновения ущерба от реализации различных киберугроз, кредитным организациям, а также платежным клиринговым и операционным центрам платежных систем необходимо усилить контроль за применением организационных мер и технических средств защиты информации, обусловленным требованиями по информационной безопасности, разработанных и утвержденных Банком России, в частности, Положения №382-П. В частности Банк России рекомендует при эксплуатации объектов информационной инфраструктуры, используемых при взаимодействии с платежными системами, включая платежные системы, в рамках которых осуществляются переводы денежных средств с использованием платежных карт, обеспечивать:

Компания Cisco поддерживает данные рекомендации и ввиду того, что инфраструктура многих кредитных организаций и других участников платежных систем построена на решениях именно нашей компании, предлагает более подробно ознакомиться с подходом Cisco в области обеспечения информационной безопасности именно внутренней сети. Все-таки рассказывать о том, как защищать периметр могут многие, а вот про безопасность внутренней сети говорят единицы.

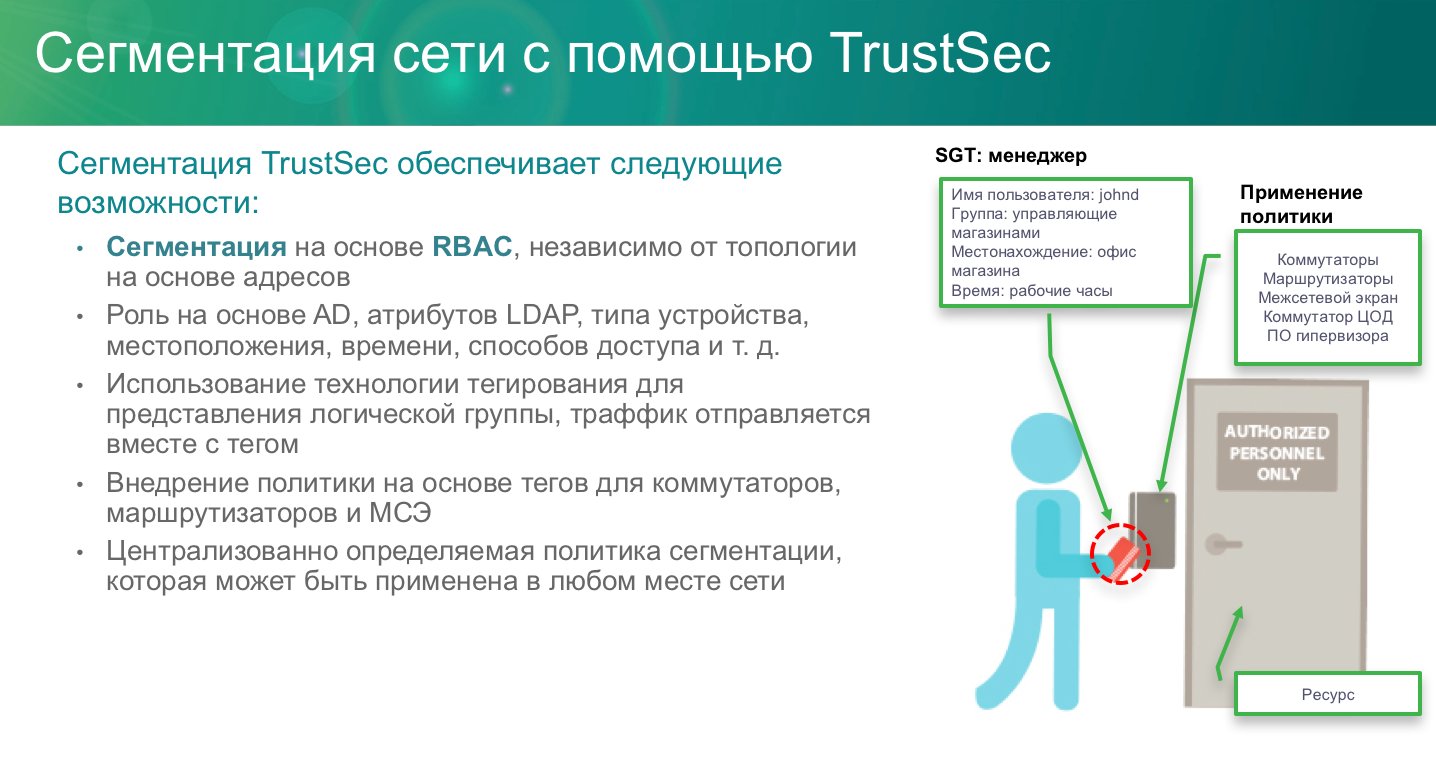

Ключевой технологией Cisco, позволяющей реализовать контроль доступа и сегментировать платежную инфраструктуру по различным критериям (географический, организационный, логический, технологический, приоритетный и т.п.) является TrustSec, реализованная на широком спектре сетевого оборудования Cisco, начиная от коммутаторов и маршрутизаторов начального уровня и заканчивая коммутаторами ядра и виртуальными маршрутизаторами и коммутаторами. С помощью этой технологии можно локализовать любую проблему безопасности, не давая ей распространяться по всей инфраструктуре, а также реализовать принцип минимум привилегий на уровне сети.

Однако внедрение механизмов защиты на уровне сетевой инфраструктуры всегда было сопряжено с рядом трудностей, заключающихся в необходимости вручную настраивать десятки и сотни списков контроля доступа (Access Control List, ACL) на каждом сетевом устройстве, которое могло еще и отличаться (пусть и незначительно) по своим командам. При увеличении числа устройств и динамичности защищаемой среды, это превращалось в ночной кошмар специалистов, отвечающих за обслуживание сетевой инфраструктуры.

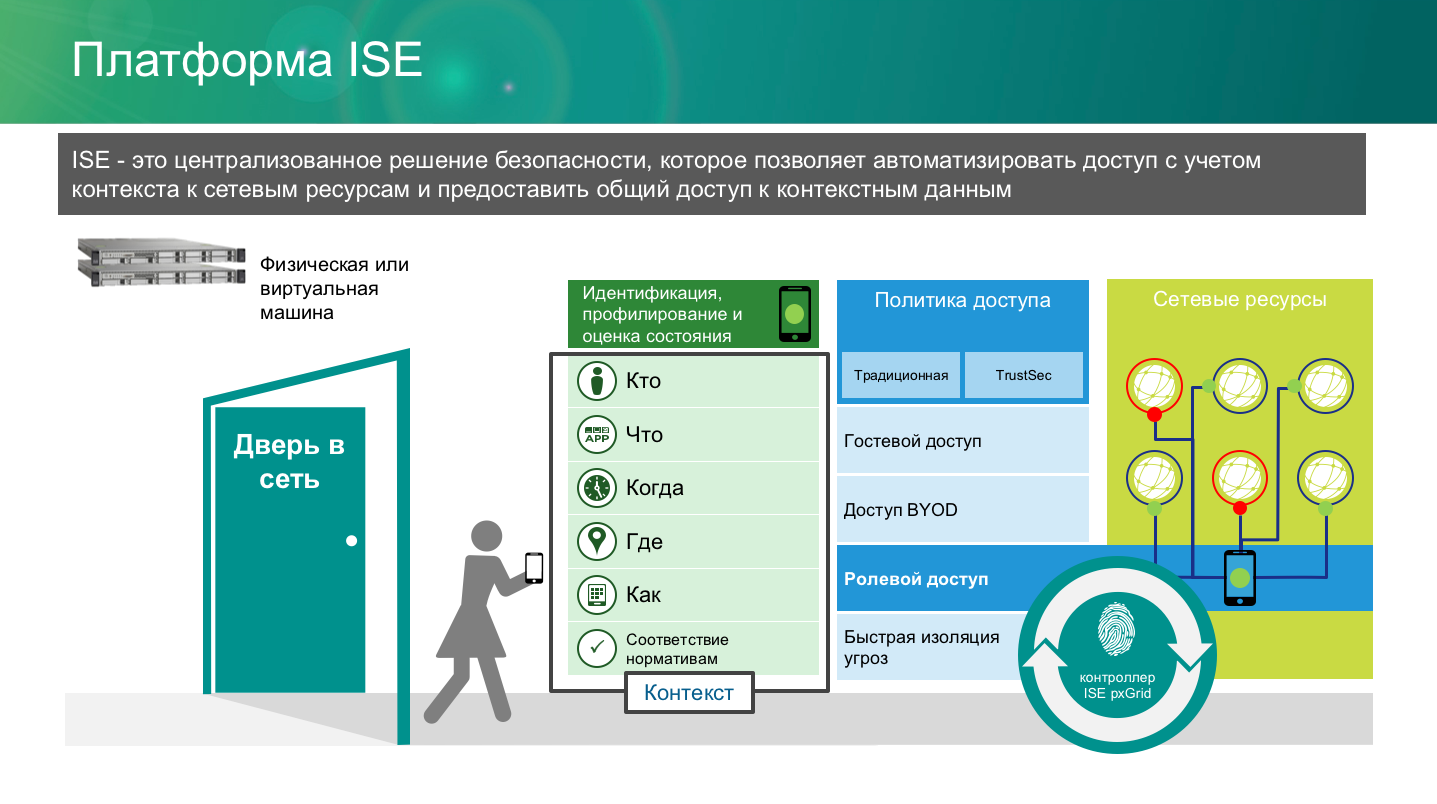

Технология Cisco TrustSec и система мониторинга и управления ею — Cisco Identity Service Engine (ISE) сняли всю остроту проблему, полностью автоматизировав все рутинные задачи по настройке безопасности инфраструктуры. В частности с помощью Cisco ISE задается ролевая матрица доступа работников банка (или групп работников) к объектам и группам объектов платежной инфраструктуры, которая сама, без участия ручного труда, транслируется в настройки конкретной модели коммутатора или маршрутизатора. При этом Cisco ISE еще и следит за актуальностью текущих настроек сетевого оборудования и их соответствием принятой политики безопасности.

Но сегментировать сеть, локализовав инциденты ИБ, а также управлять доступом к объектам платежной инфраструктуры недостаточно. Необходимо в реальном времени мониторить все в ней происходящее и оперативно реагировать на любые нештатные ситуации и явные проявления действий злоумышленников. Однако применить традиционные подходы в виде установки систем предотвращения вторжения или антивирусов на объекты инфраструктуры внутри нее получается не всегда. Либо сегмент в принципе не допускает установки системы обнаружения вторжений, либо SPAN-порт на коммутаторе уже занят, либо сервер уже загружен платежным приложением и на него нельзя поставить антивирус. В конце концов нельзя забывать и про принцип экономической целесообразности — хоть банк и владеет крупными денежными суммами, это еще не значит, что он может их не глядя тратить на обеспечение безопасности своей и своих клиентов. Нужен здоровый баланс между безопасностью и ее стоимостью.

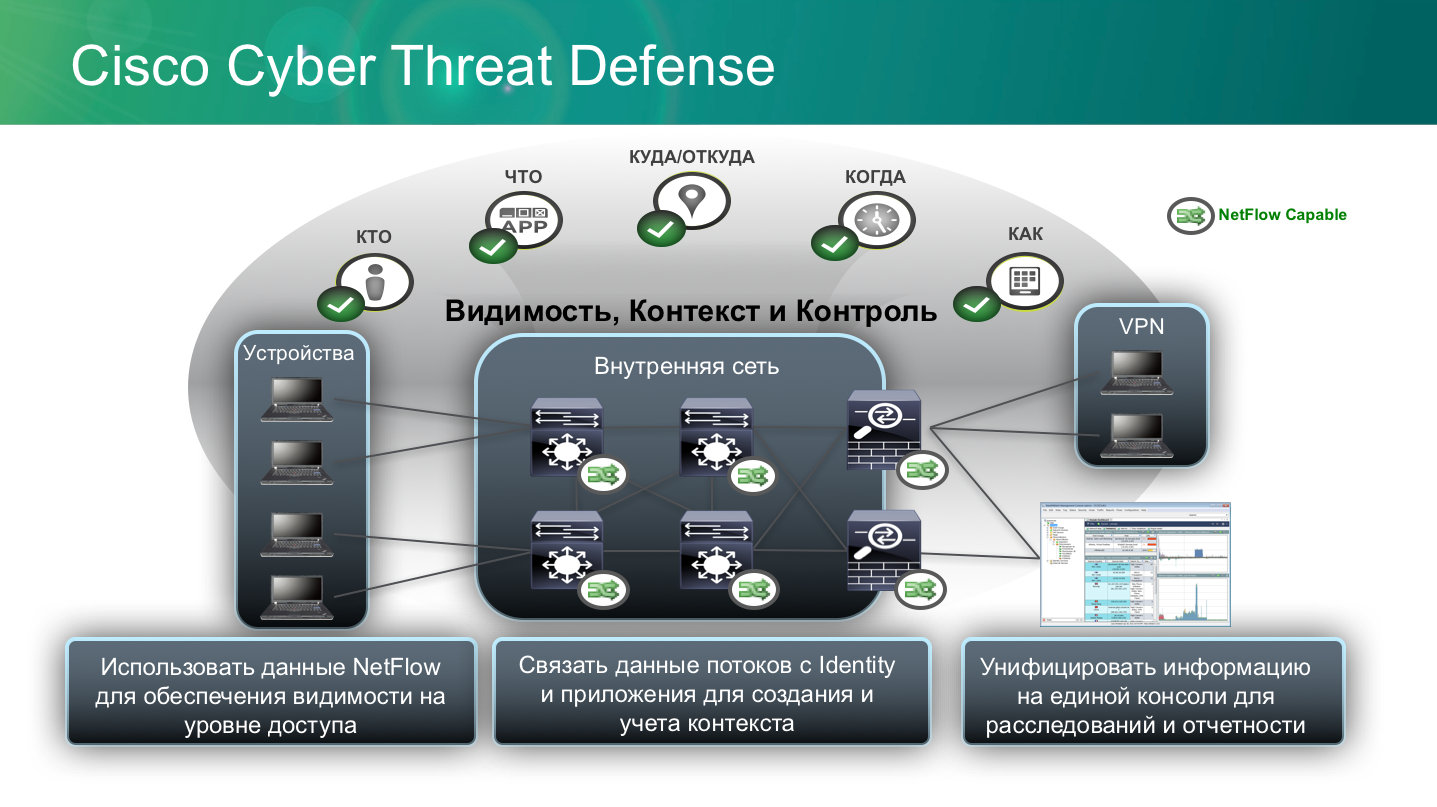

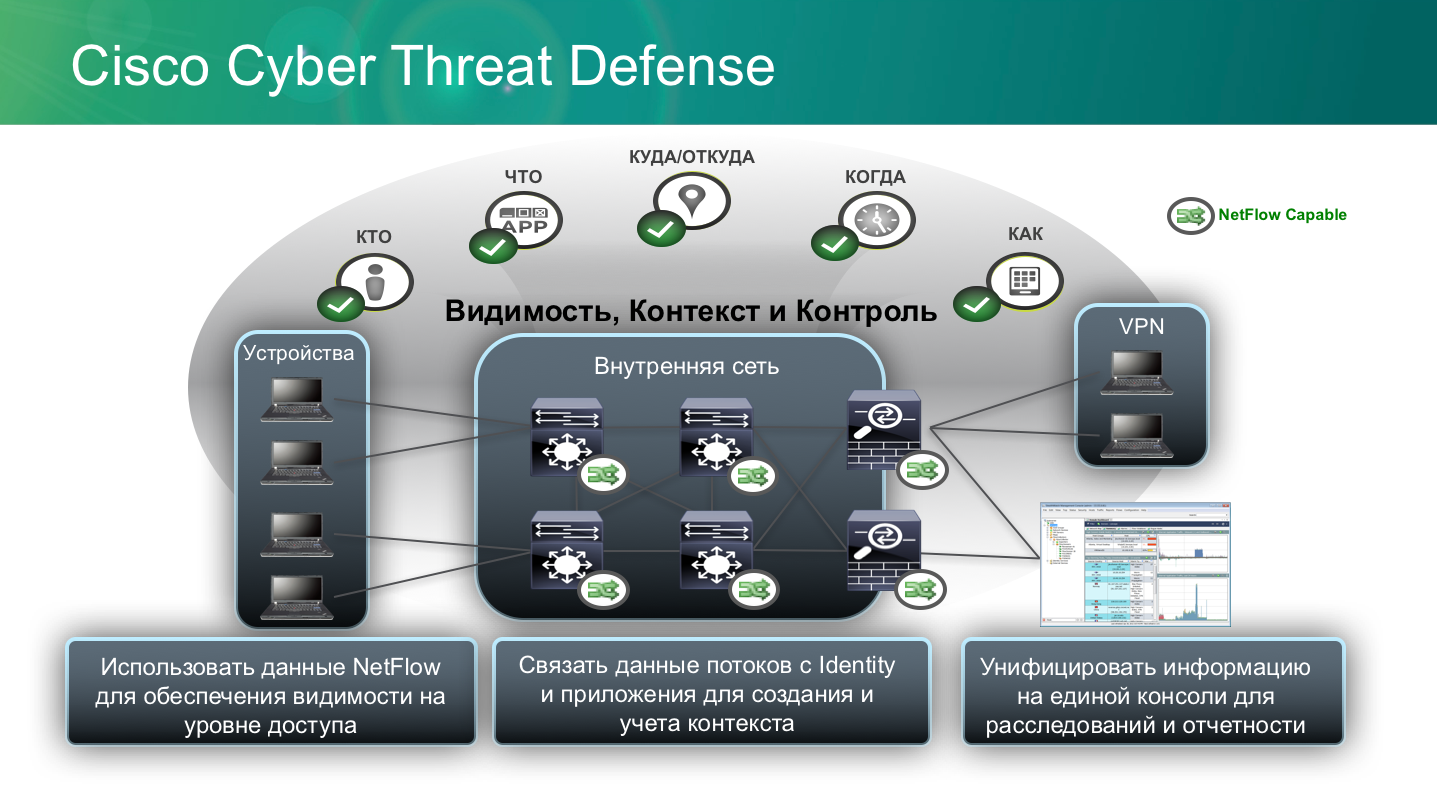

Cisco предлагает такое сбалансированное решение в виде Cyber Threat Defense, которое позволяет мониторить аномалии внутри сети банка путем анализа NetFlow, собираемого с сетевого оборудования. Изначально разработанный для обнаружения проблем в сети, протокол NetFlow может быть использовать и для целей безопасности, что и было применено в Cisco Cyber Threat Defense. Используя каждый коммутатор или маршрутизатор в качестве сенсора системы обнаружения вторжений, мы можем сэкономить на системе защиты, внедрив только систему сбора и анализа данных с точки зрения безопасности. По сути, мы превращаем всю сеть в систему мониторинга аномальной активности.

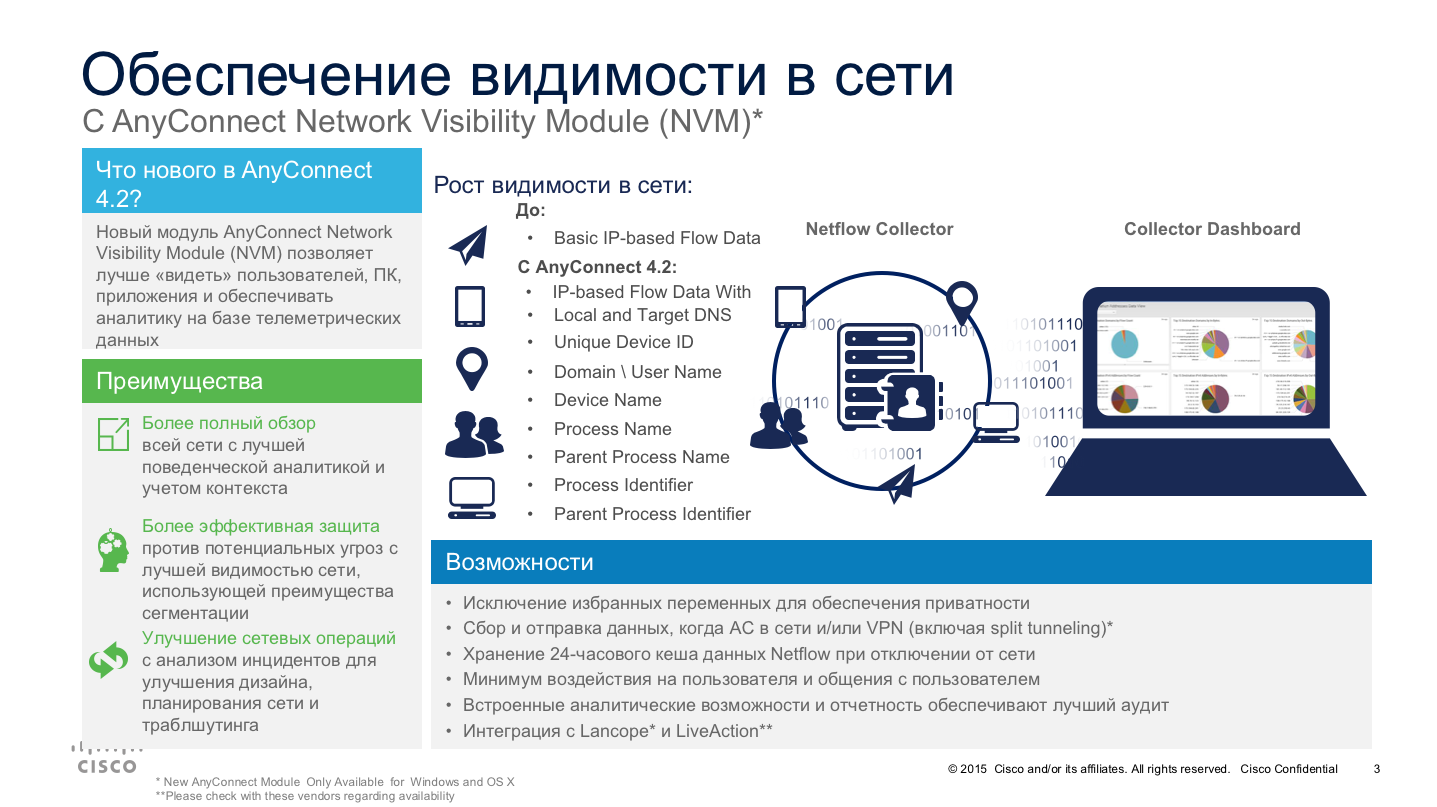

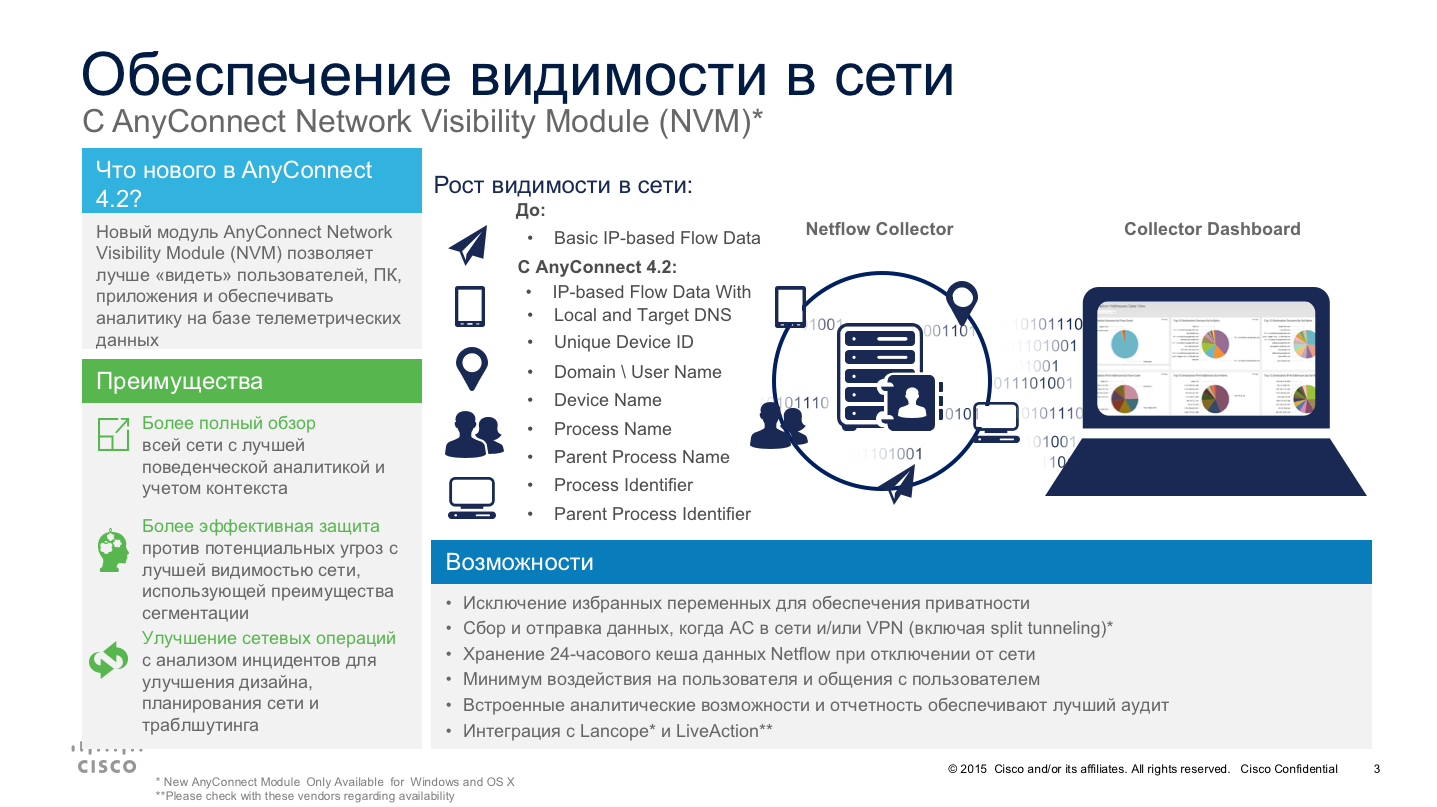

Но что делать с банкоматами, компьютерами операционистов, серверами, которые не поддерживают NetFlow? Для решения этой задачи компания Cisco разработала новый протокол zFlow, который предназначен именно для мониторинга аномалий на уровне оконечных устройств. Будучи реализованным в защитном агенте Cisco AnyConnect, данный протокол может собирать информацию о происходящем на прикладном уровне платежной инфраструктуры и передавать эту информацию в решение Cyber Threat Defense для корреляции с аномалии на сетевом уровне, собираемых с помощью NetFlow.

Уже упомянутые Cisco ISE и Cisco AnyConnect позволяют реализовать и еще одну задачу, рекомендованную Банком России в своем обзоре для повышения защищенности платежной инфраструктуры. Речь идет о контроле функционирования средств защиты, в том числе и средств противодействия вредоносному коду. Нередка ситуация, когда компьютеры, подключающиеся к сети банка, либо не имеют средств защиты вовсе, либо эти средства не работают, либо на них устаревшая конфигурация или неактуальная антивирусная база. Что делать в этом случае? Пускать такие устройств в сеть или блокировать им доступ? Если пускать, то кто возьмет на себя ответственность, если инцидент начнется именно по причине несоответствия настроек подключаемого узла требованиям политики безопасности? У Cisco есть технология, которая поможет и в этом случае — речь идет о Network Admission Control или NAC, которая и позволяет контролировать доступ устройств, опираясь на их оценку соответствия установленным в конкретной организации правилам. При первом подключении (а также через заданные интервалы) компьютера, банкомата, PoS-терминала, сервера или даже IP-телефона, камеры видеонаблюдения или турникета СКУД к сетевой инфраструктуре, система Cisco ISE проверяет наличие установленных патчей, длины используемых паролей, включения шифрования жесткого диска, актуальной версии базы антивируса, наличие VPN-клиента или иного защитного агента и после прохождения всех проверок разрешает им подключение к платежной инфраструктуре. В случае невыполнения какого-либо из “тестов” устройство может быть помещено в карантин, где в автоматическом или автоматизированном режиме оно будет приведено в полное соответствие с требованиями политик, после чего его доступ будет разрешен. Такой механизм NAC позволяет обеспечивать не просто регулярное обновление средств защиты, в т.ч. и противодействия вредоносному коду, но и контролировать текущее состояние этих средств.

Последней актуальной задачей, определенной Банком России в своем обзоре, является мониторинг признаков нештатного функционирования платежной инфраструктуры. Помимо уже названного Cisco Cyber Threat Defense данная задача может быть решена с помощью других технологий и решений Cisco, позволяющих мониторить различные аномалии:

К сожалению, мы вынуждены признать, что серебрянной пули в области информационной безопасности не существует и одним решением, даже самым лучшим, проблему не решить. И это не от желания производителя продать побольше своих решений. Просто угрозы сегодня настолько разноплановы, а сети настолько динамичны и построены на разных принципах, что единого решения просто не может существовать. Еще в 98-м году, когда я занимался решениями ISS, в их презентациях в качестве будущей и желаемой многими безопасниками системы защиты рисовалась одна кнопка “Вкл” (без возможности “Выкл”). С тех пор прошло почти 20 лет, а этой кнопки так и не появилось. Поэтому и приходится использоваться разные подходы, разные технологии, разные решения для защиты от современных угроз и выполнения всех нормативных требований. И одним межсетевым экраном и антивирусом, как это было раньше, уже не обойтись…

А в заключение я бы вновь хотел дать ссылку на опубликованный год назад материал о том, какой мы видим современную сеть, которая сама превращается в систему защиты. Мы про это говорим уже давно и новый обзор Банка России только подтверждает нашу правоту — сеть должна уметь защищать себя сама, без навесных решений (хотя в ряде случаев они тоже очень и очень полезны).

По мнению специалистов Банка России именно недостаточная защищенность внутренней инфраструктуры локальной вычислительной сети (ЛВС) операторов по переводу денежных средств, то есть банков, операторов услуг платежной инфраструктуры, а также использование в отношении их работников методов социальной инженерии (например, рассылки электронных сообщений, содержащих вредоносный код или ссылки на вредоносные сайты) могут привести к реализации атак на информационную инфраструктуру, в том числе на банкоматы кредитных организаций и серверы управления такими устройствами. И акцент в действиях злоумышленников смещается — если раньше они действовали против клиентов банков, атакуя рабочие места, с установленным программным обеспечением для перевода денежных средств (клиент-банк или Интернет-банк), включая и мобильные устройства, то в 2015-м году возросло число целевых атак на операционную (платежную инфраструктуру кредитных организаций и платежных систем.

В целях минимизации рисков возникновения ущерба от реализации различных киберугроз, кредитным организациям, а также платежным клиринговым и операционным центрам платежных систем необходимо усилить контроль за применением организационных мер и технических средств защиты информации, обусловленным требованиями по информационной безопасности, разработанных и утвержденных Банком России, в частности, Положения №382-П. В частности Банк России рекомендует при эксплуатации объектов информационной инфраструктуры, используемых при взаимодействии с платежными системами, включая платежные системы, в рамках которых осуществляются переводы денежных средств с использованием платежных карт, обеспечивать:

- контроль доступа к объектам платежной инфраструктуры лиц, осуществляющих их эксплуатацию и обслуживание, а также предоставление прав доступа к объектам исключительно для выполнения должностных обязанностей;

- сегментацию ЛВС и размещение объектов платежной инфраструктуры в выделенных сегментах ЛВС;

- контроль сетевой активности, в том числе обращения к прокси-серверу, контроль конфигурации межсетевых экранов, а также, в случае наличия, применение средств обнаружения и предотвращения вторжений;

- мониторинг появления признаков нештатного функционирования платежной инфраструктуры, проявляемой как на прикладном, так и на сетевом уровне;

- контроль функционирования и регулярного обновления программного обеспечения, предназначенного для защиты информации, в том числе средств защиты от воздействия вредоносного кода.

Компания Cisco поддерживает данные рекомендации и ввиду того, что инфраструктура многих кредитных организаций и других участников платежных систем построена на решениях именно нашей компании, предлагает более подробно ознакомиться с подходом Cisco в области обеспечения информационной безопасности именно внутренней сети. Все-таки рассказывать о том, как защищать периметр могут многие, а вот про безопасность внутренней сети говорят единицы.

Ключевой технологией Cisco, позволяющей реализовать контроль доступа и сегментировать платежную инфраструктуру по различным критериям (географический, организационный, логический, технологический, приоритетный и т.п.) является TrustSec, реализованная на широком спектре сетевого оборудования Cisco, начиная от коммутаторов и маршрутизаторов начального уровня и заканчивая коммутаторами ядра и виртуальными маршрутизаторами и коммутаторами. С помощью этой технологии можно локализовать любую проблему безопасности, не давая ей распространяться по всей инфраструктуре, а также реализовать принцип минимум привилегий на уровне сети.

Однако внедрение механизмов защиты на уровне сетевой инфраструктуры всегда было сопряжено с рядом трудностей, заключающихся в необходимости вручную настраивать десятки и сотни списков контроля доступа (Access Control List, ACL) на каждом сетевом устройстве, которое могло еще и отличаться (пусть и незначительно) по своим командам. При увеличении числа устройств и динамичности защищаемой среды, это превращалось в ночной кошмар специалистов, отвечающих за обслуживание сетевой инфраструктуры.

Технология Cisco TrustSec и система мониторинга и управления ею — Cisco Identity Service Engine (ISE) сняли всю остроту проблему, полностью автоматизировав все рутинные задачи по настройке безопасности инфраструктуры. В частности с помощью Cisco ISE задается ролевая матрица доступа работников банка (или групп работников) к объектам и группам объектов платежной инфраструктуры, которая сама, без участия ручного труда, транслируется в настройки конкретной модели коммутатора или маршрутизатора. При этом Cisco ISE еще и следит за актуальностью текущих настроек сетевого оборудования и их соответствием принятой политики безопасности.

Но сегментировать сеть, локализовав инциденты ИБ, а также управлять доступом к объектам платежной инфраструктуры недостаточно. Необходимо в реальном времени мониторить все в ней происходящее и оперативно реагировать на любые нештатные ситуации и явные проявления действий злоумышленников. Однако применить традиционные подходы в виде установки систем предотвращения вторжения или антивирусов на объекты инфраструктуры внутри нее получается не всегда. Либо сегмент в принципе не допускает установки системы обнаружения вторжений, либо SPAN-порт на коммутаторе уже занят, либо сервер уже загружен платежным приложением и на него нельзя поставить антивирус. В конце концов нельзя забывать и про принцип экономической целесообразности — хоть банк и владеет крупными денежными суммами, это еще не значит, что он может их не глядя тратить на обеспечение безопасности своей и своих клиентов. Нужен здоровый баланс между безопасностью и ее стоимостью.

Cisco предлагает такое сбалансированное решение в виде Cyber Threat Defense, которое позволяет мониторить аномалии внутри сети банка путем анализа NetFlow, собираемого с сетевого оборудования. Изначально разработанный для обнаружения проблем в сети, протокол NetFlow может быть использовать и для целей безопасности, что и было применено в Cisco Cyber Threat Defense. Используя каждый коммутатор или маршрутизатор в качестве сенсора системы обнаружения вторжений, мы можем сэкономить на системе защиты, внедрив только систему сбора и анализа данных с точки зрения безопасности. По сути, мы превращаем всю сеть в систему мониторинга аномальной активности.

Но что делать с банкоматами, компьютерами операционистов, серверами, которые не поддерживают NetFlow? Для решения этой задачи компания Cisco разработала новый протокол zFlow, который предназначен именно для мониторинга аномалий на уровне оконечных устройств. Будучи реализованным в защитном агенте Cisco AnyConnect, данный протокол может собирать информацию о происходящем на прикладном уровне платежной инфраструктуры и передавать эту информацию в решение Cyber Threat Defense для корреляции с аномалии на сетевом уровне, собираемых с помощью NetFlow.

Уже упомянутые Cisco ISE и Cisco AnyConnect позволяют реализовать и еще одну задачу, рекомендованную Банком России в своем обзоре для повышения защищенности платежной инфраструктуры. Речь идет о контроле функционирования средств защиты, в том числе и средств противодействия вредоносному коду. Нередка ситуация, когда компьютеры, подключающиеся к сети банка, либо не имеют средств защиты вовсе, либо эти средства не работают, либо на них устаревшая конфигурация или неактуальная антивирусная база. Что делать в этом случае? Пускать такие устройств в сеть или блокировать им доступ? Если пускать, то кто возьмет на себя ответственность, если инцидент начнется именно по причине несоответствия настроек подключаемого узла требованиям политики безопасности? У Cisco есть технология, которая поможет и в этом случае — речь идет о Network Admission Control или NAC, которая и позволяет контролировать доступ устройств, опираясь на их оценку соответствия установленным в конкретной организации правилам. При первом подключении (а также через заданные интервалы) компьютера, банкомата, PoS-терминала, сервера или даже IP-телефона, камеры видеонаблюдения или турникета СКУД к сетевой инфраструктуре, система Cisco ISE проверяет наличие установленных патчей, длины используемых паролей, включения шифрования жесткого диска, актуальной версии базы антивируса, наличие VPN-клиента или иного защитного агента и после прохождения всех проверок разрешает им подключение к платежной инфраструктуре. В случае невыполнения какого-либо из “тестов” устройство может быть помещено в карантин, где в автоматическом или автоматизированном режиме оно будет приведено в полное соответствие с требованиями политик, после чего его доступ будет разрешен. Такой механизм NAC позволяет обеспечивать не просто регулярное обновление средств защиты, в т.ч. и противодействия вредоносному коду, но и контролировать текущее состояние этих средств.

Последней актуальной задачей, определенной Банком России в своем обзоре, является мониторинг признаков нештатного функционирования платежной инфраструктуры. Помимо уже названного Cisco Cyber Threat Defense данная задача может быть решена с помощью других технологий и решений Cisco, позволяющих мониторить различные аномалии:

- Cisco OpenDNS обнаруживает аномалии в DNS-трафике, в котором вредоносный код часто скрывает получаемые извне команды, а также отправляемые наружу данные из скомпрометированного узла или сегмента.

- Cisco Cognitive Threat Analytics обнаруживает признаки нештатного поведения в логах прокси-серверов.

- Cisco Advanced Malware Protection обнаруживает вредоносную активность в файлах, попадающих внутрь платежной инфраструктуры по различным каналам — электронная почта, Web-трафик, FTP-трафик, передача через расшаренные ресурсы и т.п.

- Cisco FirePOWER Services обнаруживает вредоносную активность “на лету” в сетевом трафике, проходящем через маршрутизаторы, межсетевые экраны или системы предотвращения вторжения.

К сожалению, мы вынуждены признать, что серебрянной пули в области информационной безопасности не существует и одним решением, даже самым лучшим, проблему не решить. И это не от желания производителя продать побольше своих решений. Просто угрозы сегодня настолько разноплановы, а сети настолько динамичны и построены на разных принципах, что единого решения просто не может существовать. Еще в 98-м году, когда я занимался решениями ISS, в их презентациях в качестве будущей и желаемой многими безопасниками системы защиты рисовалась одна кнопка “Вкл” (без возможности “Выкл”). С тех пор прошло почти 20 лет, а этой кнопки так и не появилось. Поэтому и приходится использоваться разные подходы, разные технологии, разные решения для защиты от современных угроз и выполнения всех нормативных требований. И одним межсетевым экраном и антивирусом, как это было раньше, уже не обойтись…

А в заключение я бы вновь хотел дать ссылку на опубликованный год назад материал о том, какой мы видим современную сеть, которая сама превращается в систему защиты. Мы про это говорим уже давно и новый обзор Банка России только подтверждает нашу правоту — сеть должна уметь защищать себя сама, без навесных решений (хотя в ряде случаев они тоже очень и очень полезны).