vSphere 6.5 является поворотным пунктом в инфраструктуре безопасности компании VMware. То, что считалось второстепенным для многих

Шифрование ВМ

Шифрование виртуальных машин — это то, что было в разработке долгие годы. Тем не менее, это решение так и не получило должного развития, потому что каждое решение имеет негативные эксплуатационные воздействия. С vSphere 6.5 этот вопрос решается.

Шифрование будет производиться на уровне гипервизора, «под» виртуальной машиной. Поскольку в качестве I/O выступает контроллер виртуального диска в ВМ, шифрование происходит мгновенно с помощью модуля в ядре еще перед отправлением к слою хранения ядра. Файлы ВМ (файл vmx, снапшот

Преимуществ множество.

- Поскольку шифрование происходит на уровне гипервизора, а не в ВМ, тип гостевой ОС и тип хранилища данных не важны. Шифрование виртуальной машины — агностик.

- Шифрование осуществляется через политики. Политики могут применяться к многим ВМ, независимо от их гостевой ОС.

- Шифрование не управляется «внутри» виртуальной машины. Это ключевой фактор дифференциации по отношению к любому другому решению на рынке! Вам не придется контролировать шифрование, выполняемое в виртуальной машине, а ключи не хранятся в ее памяти.

- Управление ключами осуществляется на основе отраслевого стандарта, KMIP с 1.1. В vSphere vcenter является клиентом KMIP, он работает с большим количеством менеджеров ключей KMIP 1.1. Это дает возможность выбора и достаточную гибкость для клиентов. Ключи ВМ не хранятся в vCenter.

- Шифрование виртуальной машины дает возможность использовать новейшие технические средства, присущих сегодняшним процессорам. Для шифрования используется алгоритм

AES-Ni .

- Шифрование vMotion. Этот вопрос стоял уже давно, и с версией 6.5 на него наконец получен ответ. Уникальность шифрования технологии vMotion заключается в том, что сеть не шифруется. Нет сертификатов, которыми нужно управлять, и нет настроек сети, которые необходимо делать.

Шифрование происходит на уровне каждой отдельной виртуальной машины. Технология шифрования vMotion дает толчок всему остальному. Во время миграции ВМ используется сгенерированный сервером vCenter однократно и случайным образом

Кроме того, также генерируется

Шифрование vmotion может быть использовано для незашифрованных ВМ, а на зашифрованных ВМ применяется всегда.

Поддержка Secure Boot

В релизе vSphere 6.5 представлена поддержка Secure Boot для виртуальных машин и для гипервизора ESXi.

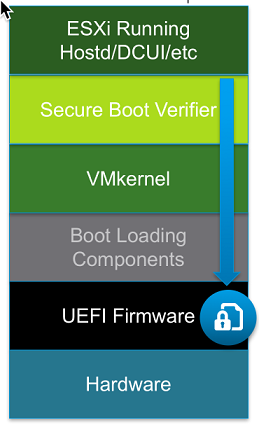

ESXi Secure Boot

С включенной функцией Secure Boot встроенное UEFI проверяет цифровую подпись ядра ESXi по цифровому сертификату в прошивке UEFI. Это гарантирует, что загружаться будет только «правильное» ядро. Для ESXi Secure Boot идет еще дальше, добавляя криптографическое обеспечение всех компонентов ESXi.

С включенной функцией Secure Boot встроенное UEFI проверяет цифровую подпись ядра ESXi по цифровому сертификату в прошивке UEFI. Это гарантирует, что загружаться будет только «правильное» ядро. Для ESXi Secure Boot идет еще дальше, добавляя криптографическое обеспечение всех компонентов ESXi.Сегодня в ESXi уже существует цифровая подпись пакетов — VIB (vSphere Installation Bundle). Файловая система ESXi отсылает к содержимому этих пакетов (взломать пакеты невозможно). Благодаря использованию цифровых сертификатов во встроенном UEFI, во время загрузки уже проверенное ESXi Kernel будет, в свою очередь, проверять каждый VIB на предмет встроенного сертификата. Это обеспечивает криптографически чистую загрузку.

Примечание: если включена Secure Boot, то Вы не сможете принудительно установить неподписанный код на ESXi. Это гарантирует, что при включенной Secure Boot ESXi будет работать только с подписанным цифровым кодом VMware.

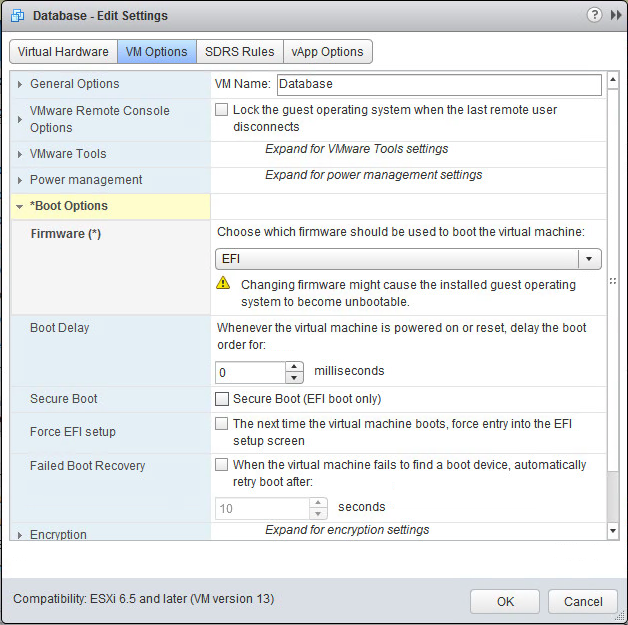

Secure Boot виртуальной машины

В отношении ВМ организация SecureBoot очень проста. Виртуальная машина должна быть сконфигурирована таким образом, чтобы использовать встроенное EFI, а затем Secure Boot включается с помощью проставления галочки в чекбокс. Обратите внимание, что если безопасная загрузка включена, вы сможете загрузить только сертифицированные драйверы на виртуальную машину.

Secure Boot для виртуальных машин работает с Windows и Linux.

Расширенные логи

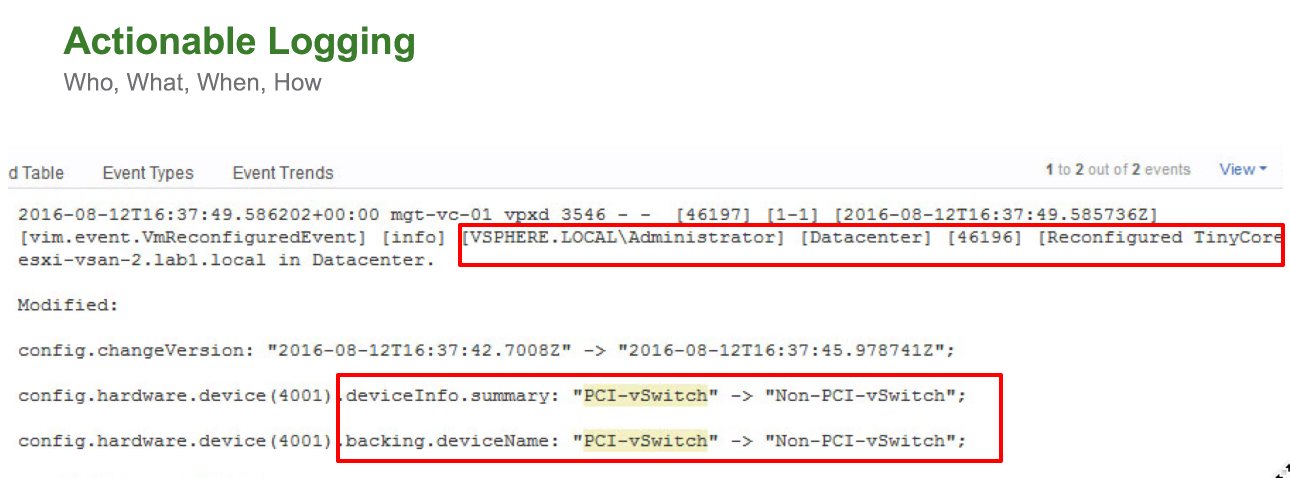

Логи vSphere традиционно были ориентированы на устранение неполадок, а не на безопасность. Ситуация меняется в vSphere 6.5 с введением расширенных логов. Прошли те времена, когда вы вносили существенные изменения в виртуальную машину, а в логе получали только запись о том, что ВМ была изменена.

В новом релизе логии усовершенствованы и сделаны более действенными с помощью отправки данных по мероприятию, таких как «ВМ была перенастроена», через поток данных syslog. Событий теперь содержат то, что на самом деле называется данными. Вместо извещения о том, что

В 6.5 вы получаете описательный отчет о действии. Например, если добавлено 4 Гб памяти для виртуальной машины, у которой на данный момент 6ГБ, лог расскажет, как это выглядело раньше и как выглядит сейчас. В контексте безопасности, при перемещении виртуальной машины с vSwitch с меткой «PCI» на vSwitch с меткой

Решения вроде VMware Log Insight теперь будут давать куда больше информации, но что более важно, более детализированный отчет значит, что вы можете создать более прескриптивные предупреждения и исправления. Более детальная информация помогает принимать более взвешенные критически важные решения в отношении центров обработки данных.

Автоматизация

Все эти характеристики имеют определенный уровень автоматизации, например, шифрование политик vMotion. Вот все, что мы хотели рассказать о безопасности в vSphere 6.5. Руководство по безопасности vSphere выйдет в течение квартала после релиза версии 6.5.