Комментарии 103

Для атаки должно выполняться одно условие кроме доступа к обмену данными с портом со стороны злоумышленника: выход экрана смартфона из поля зрения хозяина (чтобы он не заметил, что устройство стало «жить своей жизнью»).

Т.е. должно быть два условия?

1 — включенный доступ обмена данными

2 — выход экрана смартфона из поля зрения хозяина

Посмотрите приложенное видео.

Не доверять своим розеткам — так до паранойи, санитаров и казенного дома недалеко. Я вот доверяю (пока).

После того леденящего душу трындеца, который я видел в китайских смартфонах (зашифрованная нагрузка (реклама+доступ к отправке SMS) в системных библиотеках, которую расшифровывает код из SystemUI), уже не удивлюсь, если в новеньком модном зарядном устройстве обнаружится «подарок».

Со смартфонами-то хоть Google хоть как-то следит (в прошлом году он выписал последнее китайское предупреждение полуподвальной конторе Doogee, которая мигом выкатила обновлённые прошивки, вычистив самые вопиющие косяки).

уже не удивлюсь, если в новеньком модном зарядном устройстве обнаружится «подарок»В новеньком модном — легко, а вот в типичной «китайской зарядке» — вряд ли. Они там на резисторах и конденсаторах экономят, не все припаивают, а вы про AT-команды!

t.me/zalayk/77

Гарантия в том, что его я сам разработал и спаял.

[/paranoia]

В продолжение темы паранойи. Даже если и берете всегда ПБ с собой, где гарантия, что его не вытащат из сумки, к примеру? В таком случае нужно всегда его в поле зрения держать. :)

1) Реинкарнация Ethernet Killer в формате USB

2) Гусеницы танка/хорошая кувалда.

А QuickCharge (tm) — это от 9 до 20 вольт, тут без обмена данными никак.

боюсь представить, сколько 20Ач батарейка будет заряжаться

Плюс ко всему, заряжая батарею малым током мы экономим её ресурс. Лично я не фанат «раз в год замени телефон/найди аккум/вскрой эту лажу чтобы его заменить».

заряжая батарею малым током, мы теряем время

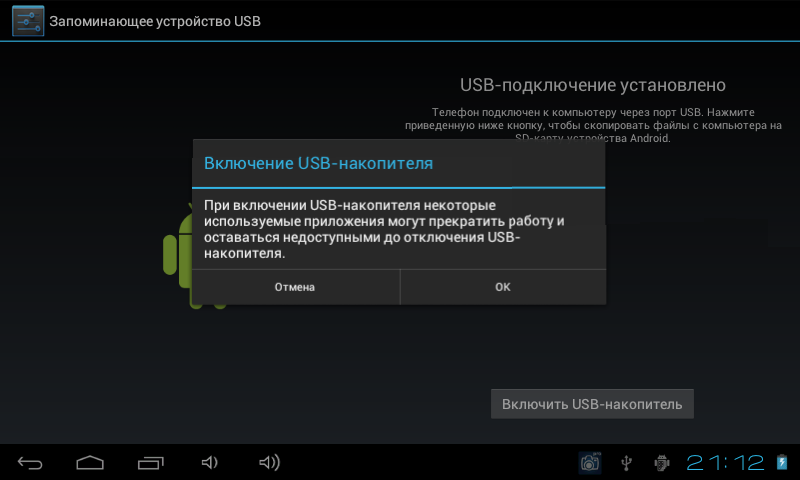

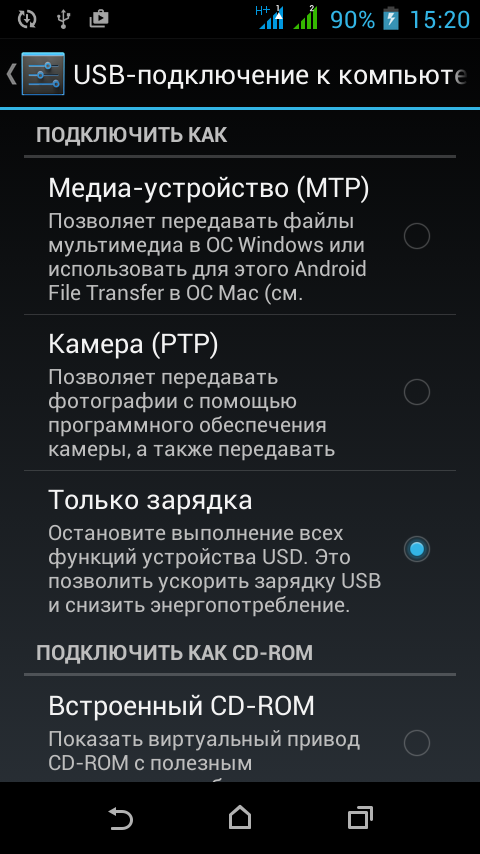

Собственно, по этой причине в ОС Android с самых ранних версий (с 2.0 так точно) существует опция ручного включения порта устройства в режим передачи информации с объектом подключения, т.е. с портом USB. Без активации этой функции устройство лишь заряжается от USB, игнорируя всякие (очевидные) запросы на обмен информацией от второй стороны.А можно про это поподробнее? Был 2.какой-то андроид, сейчас 4.какой-то. Всегда считал, что изучил все настройки, но про такое никогда не слышал. На циане тоже ничего похожего не видел. Где такое можно найти?

В некоторых прошивках (OmniROM) там же есть опция «включать MTP по умолчанию, но только, если телефон разблокирован».

Можно вообще отключить передачу данных через build.prop.

Но всё это не поможет защититься от описанной в топике атаки, которая, как я понимаю, может быть произведена даже в режиме «только зарядка», если сам кабель поддерживает передачу данных.

У меня по МТП без разблокировки не работает, но никаких настроек этого нет. В инстр. разработчика только «защита usb накопителя», но, как я понял, это защита либо внутр накопителя, либо внешнего (непонятно) от самих внутр. программ. Больше ничего нет.

Про build.prop можно чуть подробнее? Хотя совсем отключать не хотелось бы. Оно периодически нужно.

Спросил у соседа — на 5 или 6 тоже нет такого. Судя по вирт сидюку — это какая-то не совсем стандартная прошивка (у меня на 4 тоже режима накопителя быть уже не должно, но он есть)

AT%USB=adbПосле этого они запускают свое пайтон-приложение, которое, судя по всему, обходит авторизацию, представляется мышкой и клацает по экрану, уже используя возможности adb.

Интересно — все смартфоны этому подвержены, или кто-то таки думает о безопасности всегда, а не тогда, когда это на deadline не влияет?

мрак

Можно через adb снимать скриншоты, вычислять координаты, и программно тапать. Я так делал для управления "стационарным" Андроид-терминалом, который из офиса домой не возьмёшь так просто, а тестировать надо было :)) я написал скрипт, который на скриншот накладывал координатную сетку, чтобы удобнее было вычислять координаты для нажатий

In order to find AT commands present in firmware images, we look in every file for any string containing the regular expression AT[+*!@#$%^&].

брутфорсили — например гуглевская «команда зеро» а давайте всякую чушь на проц отправим, посмотрим, что получится — в каких то вариантах получали чудеса из кирпичей.

Думаю ~половина тех. команд идет со стадии производства/отбраковки — а померим щупом контактную площадку 1321 — там должно быть +V питалова, а что на площадке 4487 — ок, около 0, кристал можно паковать — теперь поджарим старичка- в партии все холодные, а этот потеет — ок, партия 3 категории, что с холодными? часть греется — в обрезки, холодные поштучно в верхний сегмент. если чо отключим кэш

Потом разьём убрали, а serial port хотелось сохранить. Его перенесли в USB-C разьём, благо контактов там хватает.

А вот зачем Samsung и LG оставили в релизной прошивке возможность через эту консоль включить разработчика — одному богу ведомо. Скорее всего для ремонтников…

P.S. То есть нельзя сказать, что тут обнаружили «уязвимость». Скорее «тайный ход, который лиса оставила себе, являясь архитектором курятника»…

Что-то они не договаривают. По идее, если подключать телефон к компьютеру в режиме "только зарядка", на компьютере вообще никаких usb-устройств создаваться не должно и взаимодействовать с ним должно быть невозможно. Это легко проверить для каждого конкретного телефона, и если это не так — то это явный косяк в прошивке.

Бог с ним, с удалённым управлением экрана… но то что какой-то «специальной командой» можно обойти пасс-код это страшновато. Но об этом говорят как-то вскользь и без подробностей. Что за команда, никто не в курсе?

Если я правильно помню, в моем нексусе перед началом отладки с нового компа надо было нажать на телефоне «да, я доверяю», естественно, при разблокированном экране

Или тут это тоже обходится?

Обход блокировки экрана это что-то. Выходит нельзя оставлять телефон без присмотра даже на несколько минут, а уж если потерял то держись. Страшно даже представить, чем это может закончится: угон всех аккаунт в популярных сервисах, выпрашивание денег от твоего имени, шантаж выдачей компрометирующей информации, похищение средства из платёжных систем, аренда на твое имя хостингов под интернет-казино, фишинг, пиратские сервисы и прочие подобные вещи, за которые ты реально можешь оказаться в тюрьме.

если хакер имеет физический доступ к вашему устройству, то это (с большим процентом успеха) будет уже не совсем ваше устройтсво.

Так что бросать ноуты, смартфоны и планшеты где попало уже совсем нельзя. Можно вспоминать про принцип Керкгоффса — "«Враг знает систему»", но это применимо в основном для (около)военных тем, для простой мобилки никто так не заморочится

Так что атака рабочая, но для очень старых устройств, да и о данной атаке было известно и раньше.

Проверил у себя: Xiaomi Mi6, у USB только одна рабочая конфигурация, естественно без CDC-модема.

В некоторых случаях перестает работать USB-хост т.е. заражаться хоть как-то будет, а подключатся к компу для передачи данных нет.

Как такой переходник может сводить с ума контроллер в батарее — я вообще себе не представляю, это за грань физики выходит. Максимум, что от такого будет (если переходник не разваливается на части) — это потуги зарядки током в 100мА, да и то, наверняка будет 500мА

Злоумышленники могут получить полный удаленный доступ к Android-устройству через порт публичной USB-зарядки