Полная видимость сети — это основа мониторинга, управления и информационной безопасности. Если вы не можете увидеть проблемы, такие как сетевая атака, несанкционированное использование, неэффективность приложений и др., то как Вы собираетесь их выявлять и эффективно решать?

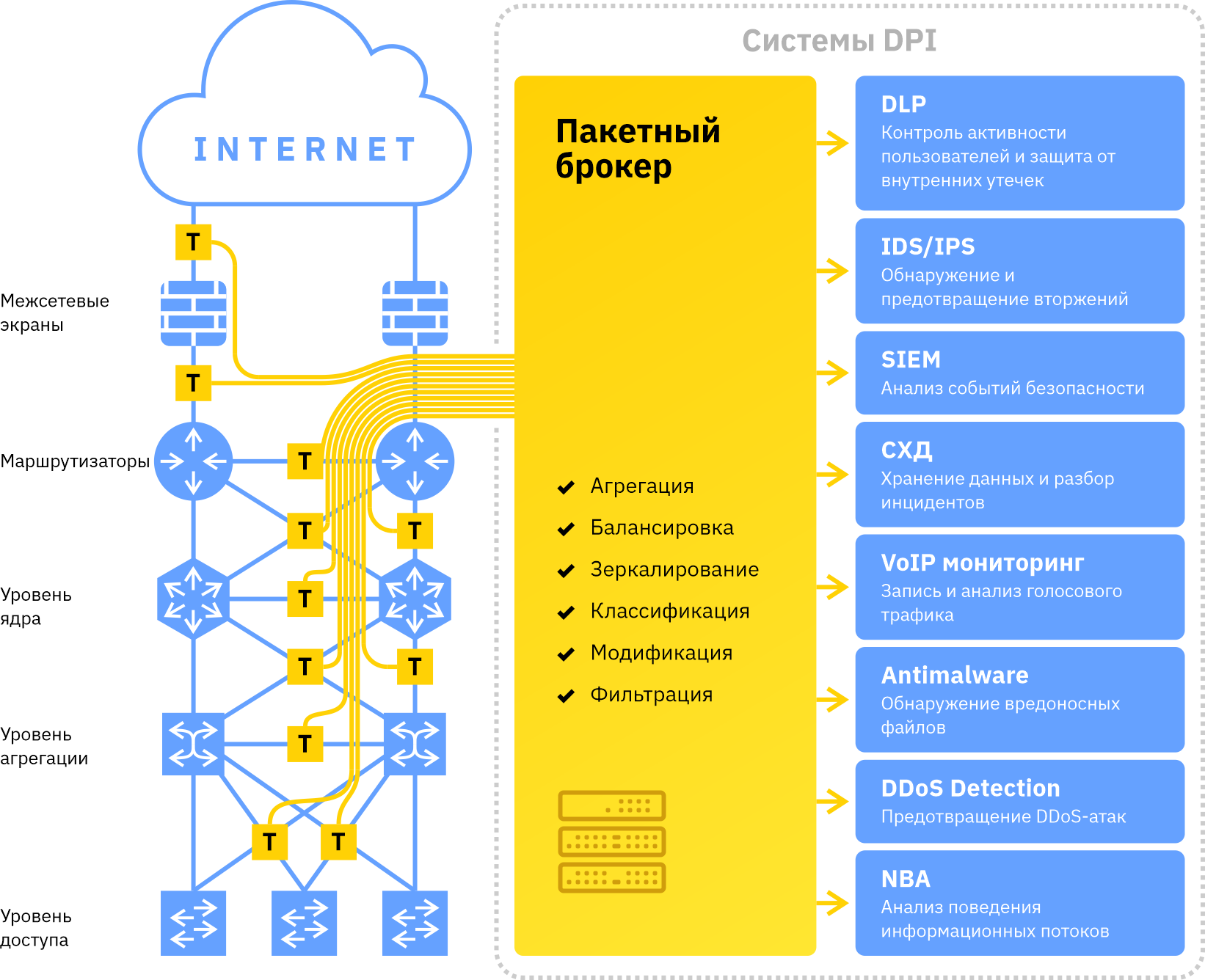

Сегодняшние сети становятся все больше и сложнее, передавая беспрецедентные объёмы данных с возрастающей скоростью. В современных сетях во много раз больше кадров, чем было 20 лет назад, и мы давно перешли с 10 Мбит/с на полнодуплексные 1, 10, 40, 100 Гбит/с. Наступила эра тотальной безопасности данных, глубокого исследования пакетов (DPI), соответствия законодательству и политикам, сетевого аудита и законного перехвата (СОРМ), для чего требуется отслеживание всех данных, а не просто их «выборка». Всё это делает проблематичным повсеместный доступ к трафику на уровне пакетов, в то время как киберугрозы становятся всё более изощренными. В результате полная видимость сети необходима «как воздух» для мониторинга, управления и защиты вашей сети. Доступ к данным в потоке вплоть до уровня пакетов является первым шагом к получению полной видимости сети, поскольку ничто другое не обеспечивает аналогичный уровень глубины и детализации. Двумя наиболее распространенными методами получения этой информации являются технологии SPAN и TAP.

В этой статье мы рассмотрим специфику доступа к трафику через TAP и SPAN, некоторые фундаментальные соображения, лучшие практики, требования и отфильтруем некоторую дезинформацию о SPAN или доступе к трафику через коммутаторы. А также покажем, что использование TAP является единственной жизнеспособной и надежной технологией в 99% случаев.