Несколько дней назад мы писали про обнаруженную 0day уязвимость CVE-2014-1776, которая присутствует во всех версиях браузера Internet Explorer 6-11 для всех ОС, начиная с уже не поддерживаемой Windows XP и заканчивая Windows 8/8.1 (см. SA 2963983). Обнаруженный in-the-wild эксплойт к этой уязвимости нацелен на атаку IE версий 9-11 и использует специальным образом сформированный объект Flash Player для обхода ASLR через heap-spray (ActionScript, см. heap feng shui) и DEP через ntdll-ROP. Этот SWF-объект загружается в браузер через вредоносную веб-страницу, которая отвечает за создание необходимых условий срабатывания use-after-free уязвимости в IE. Мы добавили этот объект Flash Player в базу как SWF/Exploit.CVE-2014-1776.A.

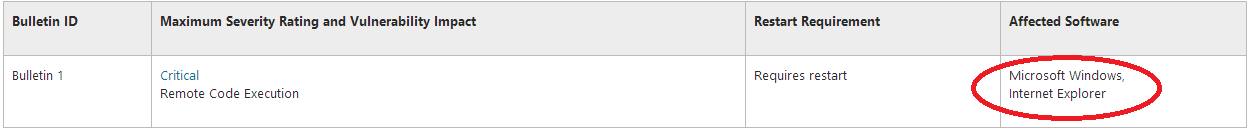

Сегодня Microsoft опубликовала уведомление о выпуске обновления безопасности MS14-021, в котором сообщается, что компания выпустит внеплановое обновление для исправления этой уязвимости в ближайшие часы, причем обновление получат и пользователи Windows XP (обновление исправляет уязвимость не только в самом браузере, но и в ОС). Напомним, что компания закрыла поддержку Windows XP с прошлым patch tuesday от 8 апреля, выпустив для нее последние плановые обновления.

Обновление будет доставлено для всех ОС начиная от Windows XP и заканчивая Windows 8.1 через сервис Windows Update. Для его применения нужна перезагрузка.

be secure.

Сегодня Microsoft опубликовала уведомление о выпуске обновления безопасности MS14-021, в котором сообщается, что компания выпустит внеплановое обновление для исправления этой уязвимости в ближайшие часы, причем обновление получат и пользователи Windows XP (обновление исправляет уязвимость не только в самом браузере, но и в ОС). Напомним, что компания закрыла поддержку Windows XP с прошлым patch tuesday от 8 апреля, выпустив для нее последние плановые обновления.

Обновление будет доставлено для всех ОС начиная от Windows XP и заканчивая Windows 8.1 через сервис Windows Update. Для его применения нужна перезагрузка.

be secure.