Если вы спросите ИТ-специалиста о базовых мерах безопасности в интернете, он, вероятно, посоветует загружать софт только с легитимных площадок. Жаль, что это не панацея. Мы обнаружили три троянизированных приложения, размещенных на download.cnet.com – одном из наиболее популярных сайтов в мире (163 в рейтинге Alexa).

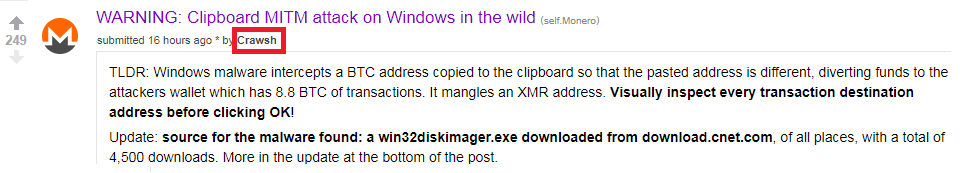

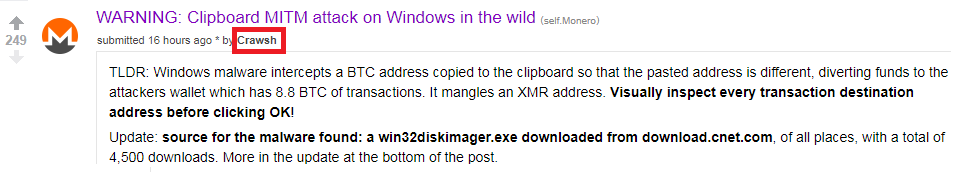

Одной из жертв малвари стал Crawsh, пользователь сабреддита /r/monero, но в его случае история закончилась хорошо.

Crawsh заподозрил неладное, когда пытался скопировать и вставить адрес своего кошелька Monero, чтобы перевести туда средства, и неожиданно увидел сообщение, что адрес недействителен. Он решил разобраться, что могло стать причиной ошибки, и выяснил, что проблема во вредоносном ПО. Малварь перехватывала в буфере обмена адрес кошелька пользователя и заменяла собственным – жестко закодированным адресом биткоин-кошелька.

К счастью для Crawsh, адрес атакующих был предназначен для транзакций биткоинов. Целевое приложение отклонило Monero до того, как пользователь перевел средства. В отличие от других жертв, работавших с биткоинами, – их переводы были выполнены без сбоев. На сегодняшний день злоумышленники собрали 8,8 ВТС – около 4 млн рублей (по курсу на 15 марта).

«Почти пострадавший» Crawsh написал об инциденте в сабреддит /r/Monero. Пост заметили в ESET и провели расследование, чтобы выяснить обстоятельства заражения и помочь потенциальным жертвам.

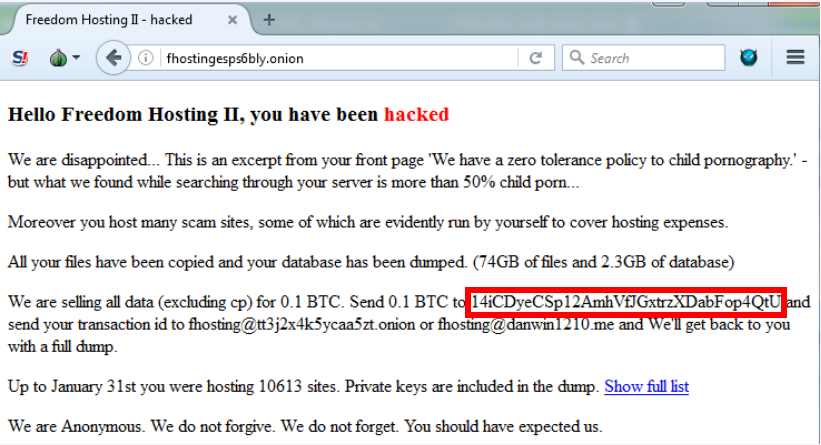

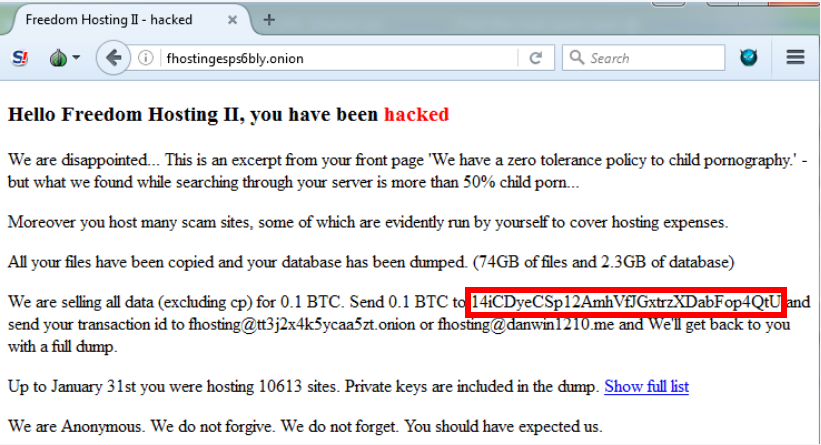

Проверив в Google биткоин-адрес атакующих, мы нашли несколько жертв. В частности, кто-то написал пост о взломе сайта (не связанного с данным вредоносным ПО). Но в тексте оригинальный адрес биткоин-кошелька был заменен уже знакомым адресом похитителей биткоинов (см. рисунок ниже). Не исключено, что автор поста столкнулся с той же вредоносной программой, что и Crawsh.

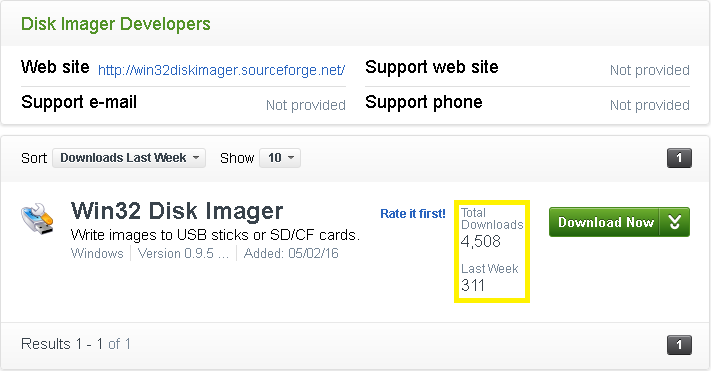

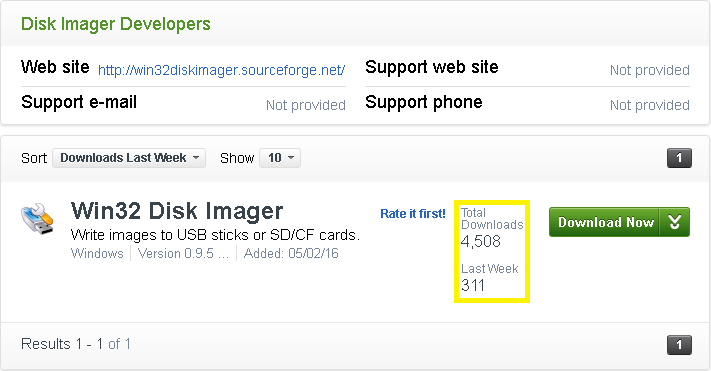

Мы выяснили, что компьютер пользователя Crawsh был заражен троянизированным приложением Win32 Disk Imager, загруженным с сайта download.com, где оно размещалось с 2 мая 2016 года.

Антивирусные продукты ESET детектируют это приложение как MSIL/TrojanDropper.Agent.DQJ. Программа была загружена с CNET 311 раз только на прошлой неделе и больше 4500 раз в общей сложности.

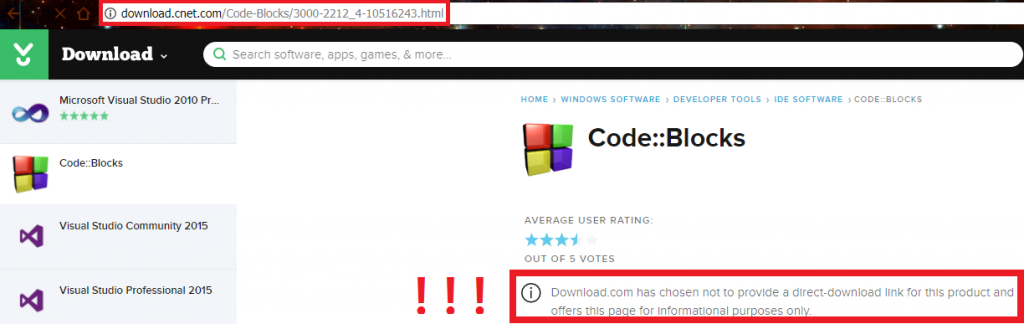

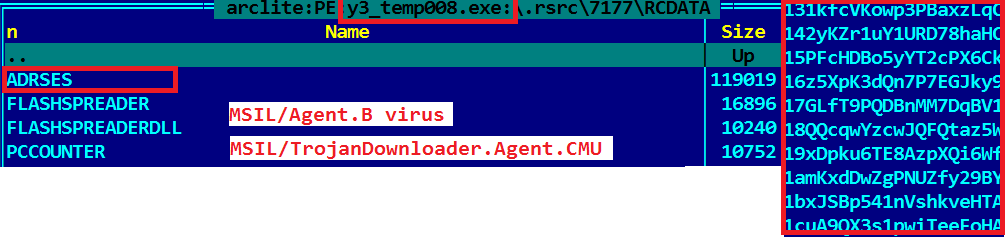

Позже мы установили, что Win32 Disk Imager – не единственное троянизированное приложение на download.com. Обнаружено не меньше двух программ тех же авторов. Первое – CodeBlocks, оно содержит такую же полезную нагрузку (MSIL/CLipBanker.DF) и уже заблокировано CNET. CodeBlocks – популярная кроссплатформенная среда разработки (IDE – Integrated Development Environment) на базе открытого исходного кода, ее используют многие C/C++ разработчики.

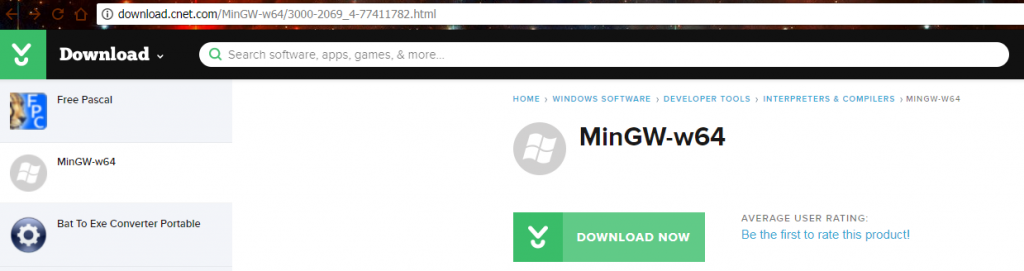

Второе троянизированное приложение – MinGW-w64, доступное для загрузки на момент начала исследования. Ее полезная нагрузка включает вредоносное ПО для кражи биткоинов и вирус. MinGW – компилятор, программный порт GNU Compiler Collection для Microsoft Windows.

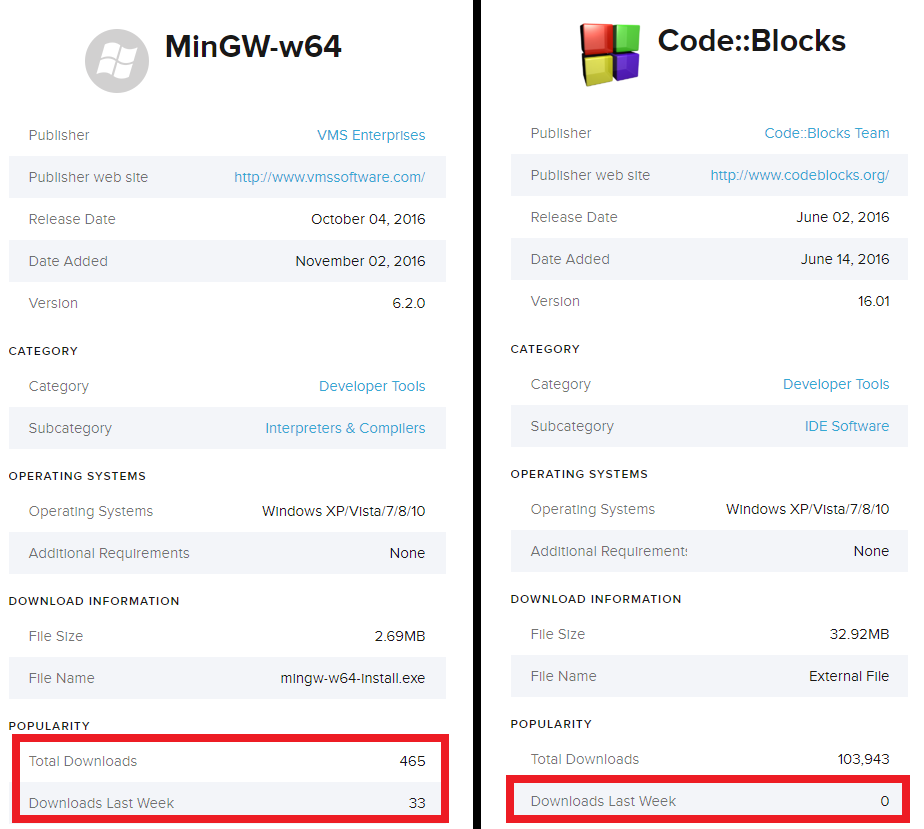

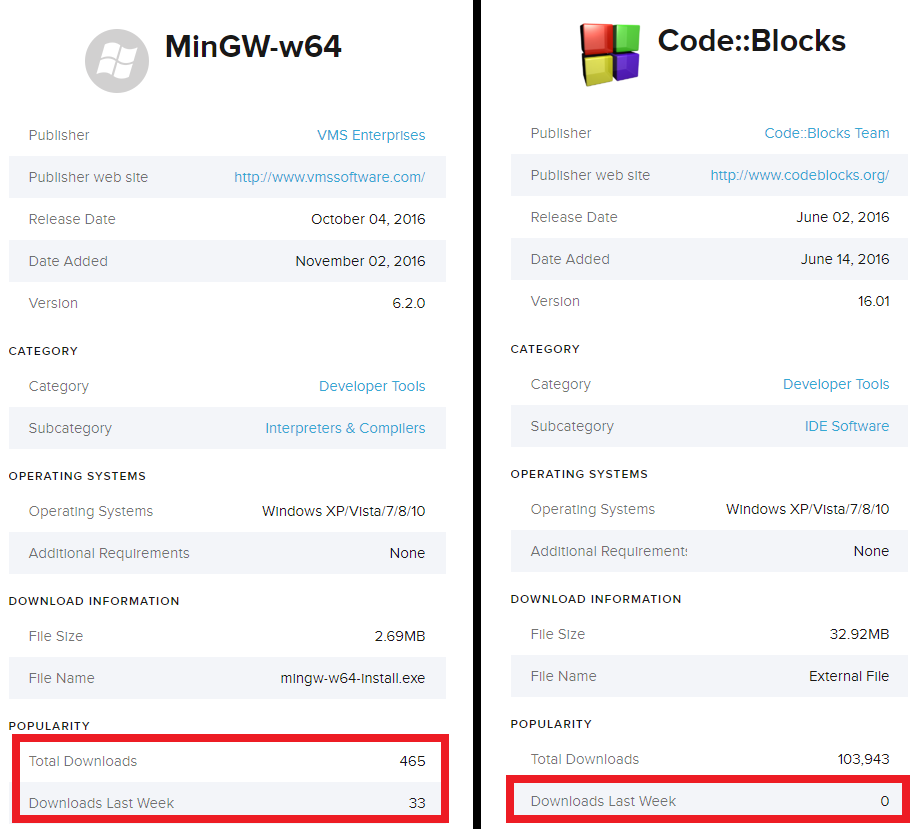

Ниже представлена статистика загрузок этих приложений (информация с сайта download.com). Обратите внимание, что число недавних загрузок CodeBlocks равно нулю, поскольку программа была удалена CNET. Не знаем точную дату удаления, но, по данным нашей телеметрии, это могло произойти в марте 2017.

После предупреждения ESET, CNET оперативно удалили вредоносные приложения.

Троянизированный дроппер (MSIL/TrojanDropper.Agent.DQJ)

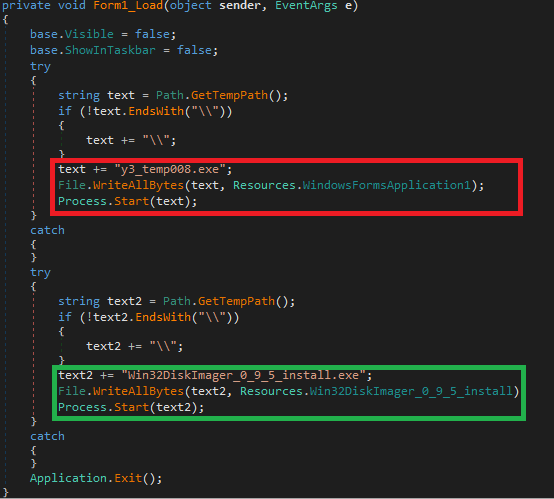

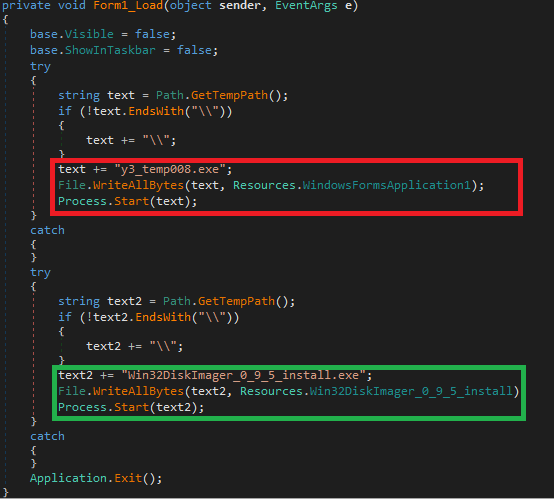

На первом этапе простой дроппер извлекает легитимный установщик приложения (Win32DiskImager, CodeBlocks, MinGw) и полезную нагрузку из ресурсов, сохраняет оба файла в папку %temp% и выполняет их.

Вредоносное ПО, подменяющее адреса кошельков в буфере обмена

1. MSIL/ClipBanker.DF

Полезная нагрузка малвари напоминает дроппер с точки зрения простоты. Программа копирует себя в путь

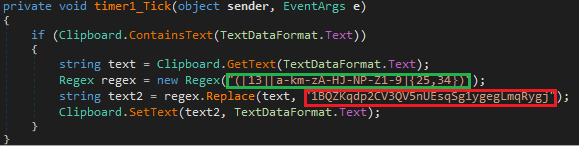

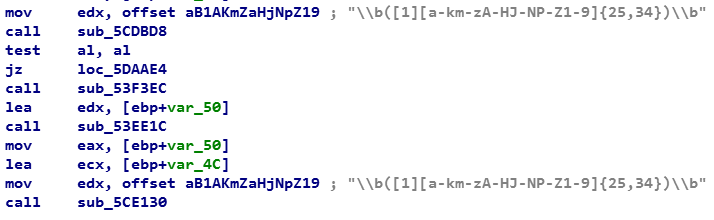

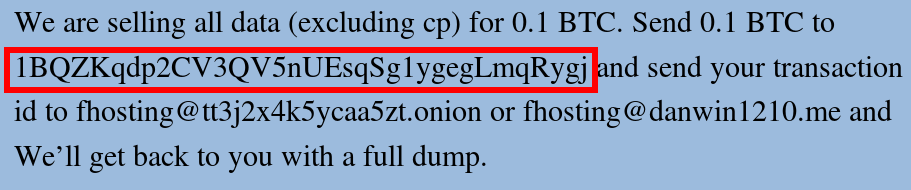

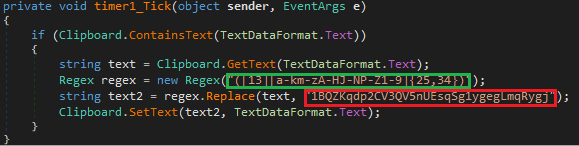

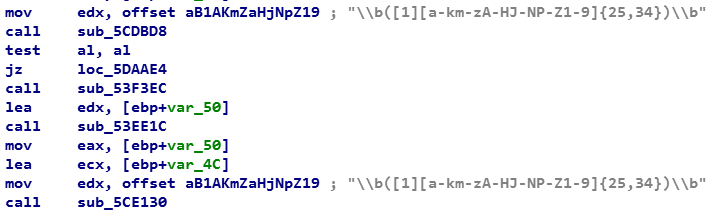

Замена адреса биткоин-кошелька осуществляется с помощью простого кода, который можно видеть на рисунке ниже. Код ищет биткоин-адрес с использованием регулярного выражения и заменяет его адресом жестко закодированного кошелька злоумышленников: 1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj.

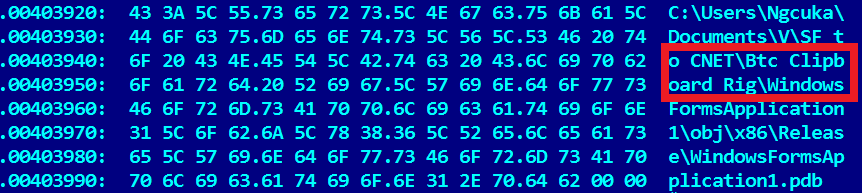

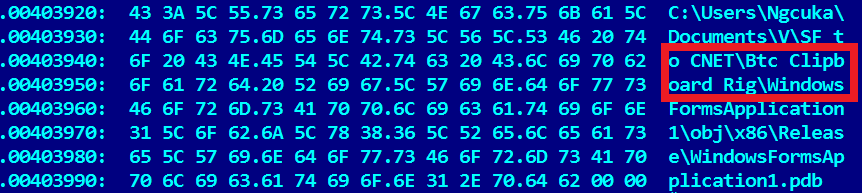

Атакующие не прилагали особых усилий для сокрытия активности, поскольку даже путь отладочного символа дроппера и ClipBanker демонстрируют их намерения. Мы считаем, что SF to CNET (см. ниже) означает SourceForce to CNET, поскольку все три приложения имеют чистые экземпляры в хранилище исходного кода.

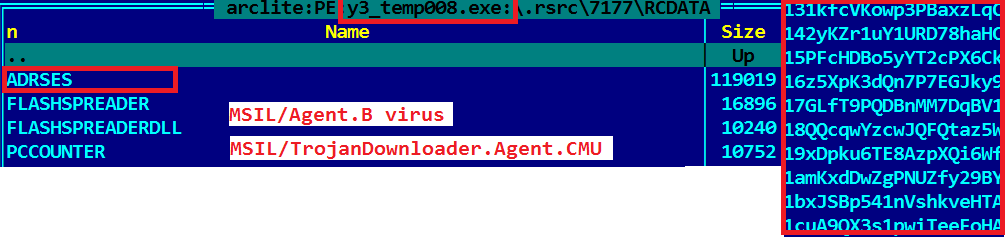

Есть несколько дополнительных индикаторов заражения, которые могут проверить жертвы. В частности, полезная нагрузка и троянизированный пакет сбрасываются в %temp% под именами y3_temp008.exe и Win32DiskImage_0_9_5_install.exe соответственно и выполняются.

2. Win32/ClipBanker.DY

Полезную нагрузку малвари сбрасывает троянизированное приложение MinGW-w64. Это немного более сложный вариант, использующий аналогичное регулярное выражение для поиска кошелька:

Кроме того, он содержит дополнительные вредоносные компоненты, зашифрованные в ресурсах, и около 3500 адресов биткоин-кошельков (см. на рисунке).

Дополнительная полезная нагрузка, доставляемая вместе с вредоносным ПО для кражи биткоинов, также имеет пути PDB. Один из них

Имя пользователя идентично имени, найденному в пути PDB первой малвари. Таким образом, мы уверены, что эти вредоносные программы разработаны одним и тем же автором.

— Удалите следующие загруженные установщики: win32diskimager.exe (SHA1: 0B1F49656DC5E4097441B04731DDDD02D4617566); codeblocks.exe (SHA1: 7242AE29D2B5678C1429F57176DDEBA2679EF6EB); mingw-w64-install.exe (SHA1: 590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918) из папки загрузки

— Удалите исполняемый файл в папке %appdata%\dibifu_8\ (SHA1: E0BB415E858C379A859B8454BC9BA2370E239266)

— Удалите файл y3_temp008.exe из папки %temp%\ (SHA1: 3AF17CDEBFE52B7064A0D8337CAE91ABE9B7E4E3; C758F832935A30A865274AA683957B8CBC65DFDE)

— Удалите параметр реестра ScdBcd из HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

В ходе исследования мы сообщили CNET о проблеме, и они оперативно удалили троянизированные приложения с сайта, предотвратив дальнейшее распространение малвари.

Если вы подозреваете, что ваш компьютер был заражен, установите современное антивирусное решение, которое удаляет файлы автоматически. Наиболее эффективная мера защиты от подмены содержимого буфера обмена – двойная проверка адресов при совершении транзакций.

Троянизированные приложения:

win32diskimager.exe 0B1F49656DC5E4097441B04731DDDD02D4617566 MSIL/TrojanDropper.Agent.DQJ trojan

codeblocks.exe 7242AE29D2B5678C1429F57176DDEBA2679EF6EB MSIL/ClipBanker.EY trojan

mingw-w64-install.exe 590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918 MSIL/TrojanDropper.Agent.DQJ trojan

ClipBankers:

mingw-w64 payload #1 BE33BDFD9151D0BC897EE0739F1137A32E4437D9 Win32/ClipBanker.DY trojan

mingw-w64 payload #1 2EABFFA385080A231156420F9F663DC237A9843B Win32/ClipBanker.DY trojan

mingw-w64 payload #1 7B1E9A6E8AF6D24D13F6C561399584BFBAF6A2B5 Win32/ClipBanker.DY trojan

codeblocks.exe payload E65AE5D0CE1F675962031F16A978F582CC67D3D5 MSIL/ClipBanker.AB trojan

win32diskimager.exe payload E0BB415E858C379A859B8454BC9BA2370E239266 MSIL/ClipBanker.DF trojan

Адреса URL:

MinGW-w64: download.cnet.com/MinGW-w64/3000-2069_4-77411782.html

Win32 Disk imager: download.cnet.com/Win32-Disk-Imager/3000-2242_4-76554991.html

CodeBlocks: download.cnet.com/Code-Blocks/3000-2212_4-10516243.html

Одной из жертв малвари стал Crawsh, пользователь сабреддита /r/monero, но в его случае история закончилась хорошо.

Crawsh заподозрил неладное, когда пытался скопировать и вставить адрес своего кошелька Monero, чтобы перевести туда средства, и неожиданно увидел сообщение, что адрес недействителен. Он решил разобраться, что могло стать причиной ошибки, и выяснил, что проблема во вредоносном ПО. Малварь перехватывала в буфере обмена адрес кошелька пользователя и заменяла собственным – жестко закодированным адресом биткоин-кошелька.

К счастью для Crawsh, адрес атакующих был предназначен для транзакций биткоинов. Целевое приложение отклонило Monero до того, как пользователь перевел средства. В отличие от других жертв, работавших с биткоинами, – их переводы были выполнены без сбоев. На сегодняшний день злоумышленники собрали 8,8 ВТС – около 4 млн рублей (по курсу на 15 марта).

«Почти пострадавший» Crawsh написал об инциденте в сабреддит /r/Monero. Пост заметили в ESET и провели расследование, чтобы выяснить обстоятельства заражения и помочь потенциальным жертвам.

Проверив в Google биткоин-адрес атакующих, мы нашли несколько жертв. В частности, кто-то написал пост о взломе сайта (не связанного с данным вредоносным ПО). Но в тексте оригинальный адрес биткоин-кошелька был заменен уже знакомым адресом похитителей биткоинов (см. рисунок ниже). Не исключено, что автор поста столкнулся с той же вредоносной программой, что и Crawsh.

Распространение

Мы выяснили, что компьютер пользователя Crawsh был заражен троянизированным приложением Win32 Disk Imager, загруженным с сайта download.com, где оно размещалось с 2 мая 2016 года.

Антивирусные продукты ESET детектируют это приложение как MSIL/TrojanDropper.Agent.DQJ. Программа была загружена с CNET 311 раз только на прошлой неделе и больше 4500 раз в общей сложности.

Позже мы установили, что Win32 Disk Imager – не единственное троянизированное приложение на download.com. Обнаружено не меньше двух программ тех же авторов. Первое – CodeBlocks, оно содержит такую же полезную нагрузку (MSIL/CLipBanker.DF) и уже заблокировано CNET. CodeBlocks – популярная кроссплатформенная среда разработки (IDE – Integrated Development Environment) на базе открытого исходного кода, ее используют многие C/C++ разработчики.

Второе троянизированное приложение – MinGW-w64, доступное для загрузки на момент начала исследования. Ее полезная нагрузка включает вредоносное ПО для кражи биткоинов и вирус. MinGW – компилятор, программный порт GNU Compiler Collection для Microsoft Windows.

Ниже представлена статистика загрузок этих приложений (информация с сайта download.com). Обратите внимание, что число недавних загрузок CodeBlocks равно нулю, поскольку программа была удалена CNET. Не знаем точную дату удаления, но, по данным нашей телеметрии, это могло произойти в марте 2017.

После предупреждения ESET, CNET оперативно удалили вредоносные приложения.

Анализ

Троянизированный дроппер (MSIL/TrojanDropper.Agent.DQJ)

На первом этапе простой дроппер извлекает легитимный установщик приложения (Win32DiskImager, CodeBlocks, MinGw) и полезную нагрузку из ресурсов, сохраняет оба файла в папку %temp% и выполняет их.

Вредоносное ПО, подменяющее адреса кошельков в буфере обмена

1. MSIL/ClipBanker.DF

Полезная нагрузка малвари напоминает дроппер с точки зрения простоты. Программа копирует себя в путь

%appdata%\Dibifu_8\go.exe и добавляет в реестр ключ автозапуска для обеспечения персистентности. Замена адреса биткоин-кошелька осуществляется с помощью простого кода, который можно видеть на рисунке ниже. Код ищет биткоин-адрес с использованием регулярного выражения и заменяет его адресом жестко закодированного кошелька злоумышленников: 1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj.

Атакующие не прилагали особых усилий для сокрытия активности, поскольку даже путь отладочного символа дроппера и ClipBanker демонстрируют их намерения. Мы считаем, что SF to CNET (см. ниже) означает SourceForce to CNET, поскольку все три приложения имеют чистые экземпляры в хранилище исходного кода.

C:\Users\Ngcuka\Documents\V\SF to CNET\Btc Clipboard Rig\WindowsFormsApplication1\obj\x86\Release\WindowsFormsApplication1.pdb

Есть несколько дополнительных индикаторов заражения, которые могут проверить жертвы. В частности, полезная нагрузка и троянизированный пакет сбрасываются в %temp% под именами y3_temp008.exe и Win32DiskImage_0_9_5_install.exe соответственно и выполняются.

2. Win32/ClipBanker.DY

Полезную нагрузку малвари сбрасывает троянизированное приложение MinGW-w64. Это немного более сложный вариант, использующий аналогичное регулярное выражение для поиска кошелька:

Кроме того, он содержит дополнительные вредоносные компоненты, зашифрованные в ресурсах, и около 3500 адресов биткоин-кошельков (см. на рисунке).

Дополнительная полезная нагрузка, доставляемая вместе с вредоносным ПО для кражи биткоинов, также имеет пути PDB. Один из них

C:\Users\Ngcuka\Documents\V\Flash Spreader\obj\x86\Release\MainV.pdb.Имя пользователя идентично имени, найденному в пути PDB первой малвари. Таким образом, мы уверены, что эти вредоносные программы разработаны одним и тем же автором.

Как очистить зараженную систему

— Удалите следующие загруженные установщики: win32diskimager.exe (SHA1: 0B1F49656DC5E4097441B04731DDDD02D4617566); codeblocks.exe (SHA1: 7242AE29D2B5678C1429F57176DDEBA2679EF6EB); mingw-w64-install.exe (SHA1: 590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918) из папки загрузки

— Удалите исполняемый файл в папке %appdata%\dibifu_8\ (SHA1: E0BB415E858C379A859B8454BC9BA2370E239266)

— Удалите файл y3_temp008.exe из папки %temp%\ (SHA1: 3AF17CDEBFE52B7064A0D8337CAE91ABE9B7E4E3; C758F832935A30A865274AA683957B8CBC65DFDE)

— Удалите параметр реестра ScdBcd из HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

В ходе исследования мы сообщили CNET о проблеме, и они оперативно удалили троянизированные приложения с сайта, предотвратив дальнейшее распространение малвари.

Если вы подозреваете, что ваш компьютер был заражен, установите современное антивирусное решение, которое удаляет файлы автоматически. Наиболее эффективная мера защиты от подмены содержимого буфера обмена – двойная проверка адресов при совершении транзакций.

Индикаторы компрометации

Троянизированные приложения:

win32diskimager.exe 0B1F49656DC5E4097441B04731DDDD02D4617566 MSIL/TrojanDropper.Agent.DQJ trojan

codeblocks.exe 7242AE29D2B5678C1429F57176DDEBA2679EF6EB MSIL/ClipBanker.EY trojan

mingw-w64-install.exe 590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918 MSIL/TrojanDropper.Agent.DQJ trojan

ClipBankers:

mingw-w64 payload #1 BE33BDFD9151D0BC897EE0739F1137A32E4437D9 Win32/ClipBanker.DY trojan

mingw-w64 payload #1 2EABFFA385080A231156420F9F663DC237A9843B Win32/ClipBanker.DY trojan

mingw-w64 payload #1 7B1E9A6E8AF6D24D13F6C561399584BFBAF6A2B5 Win32/ClipBanker.DY trojan

codeblocks.exe payload E65AE5D0CE1F675962031F16A978F582CC67D3D5 MSIL/ClipBanker.AB trojan

win32diskimager.exe payload E0BB415E858C379A859B8454BC9BA2370E239266 MSIL/ClipBanker.DF trojan

Адреса URL:

MinGW-w64: download.cnet.com/MinGW-w64/3000-2069_4-77411782.html

Win32 Disk imager: download.cnet.com/Win32-Disk-Imager/3000-2242_4-76554991.html

CodeBlocks: download.cnet.com/Code-Blocks/3000-2212_4-10516243.html