Первые хакеры были просто любопытными ребятами, которые хотели посмотреть, как выйти за пределы документированных возможностей технологии. Но с популяризацией и развитием персональных компьютеров «любопытство» хакеров становилось всё менее безобидным и преследовало уже личную выгоду.

В 80-х годах хакеры начинают проверять на прочность не только сети университетов, но и компании, а также военные объекты. В это время появляются первые вирусы и программы-вымогатели. К концу 2021 года они стали основной боевой единицей — до 80% всех атак совершается ими. Но атаку совершает не просто рандомный хакер-самоучка, как это было раньше, атака тщательно планируется, и злоумышленники покупают программы-вымогатели, как если бы мы покупали подписку на какой-то сервис. Подобное явление получило название RansomOps.

В этом посте расскажем про самые финансово громкие атаки, совершённые программами-вымогателями за последние пару лет (и ни слова про WannaCry).

RansomOps: система оркестрации взлома

Вскоре после появления первых вирусов, в 1986 году в США был принят законопроект о кибербезопасности Computer Fraud and Abuse Act. Настроение той эпохи хорошо отражено в фильме «Военные игры» — хакер взламывает систему Пентагона и внезапно начинает третью мировую войну.

В XXI веке, когда все данные хранятся в цифре, а к интернету подключен даже утюг, объем атак вредоносными программами поражает. Они становятся все опаснее и масштабнее и атакуют любую уязвимость, которую могут найти — от вашего айфона до корпоративной сети авиакомпании.

Основная боевая единица современных кибератак — это программа-вымогатель (Ransomware). К концу 2021 году 80% всех атак совершалось именно ими, каждая четвертая компания в США так или иначе столкнулась с этим.

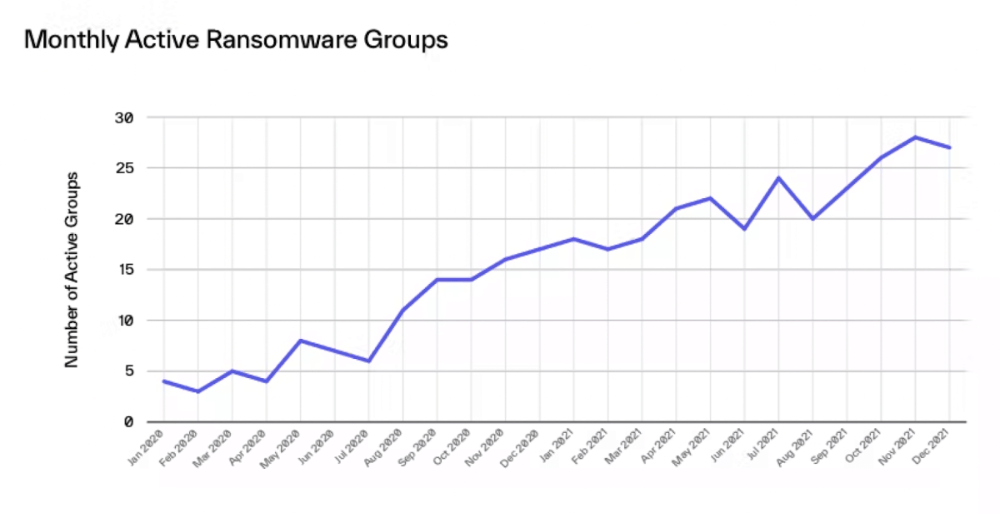

Из простого вредоносного ПО, которое вымогало у пользователей небольшие суммы, она превратилась в организованную модель обслуживания. Современные программы-вымогатели — это гибрид автоматизированных и ручных процессов. Атаку совершает не просто рандомный хакер-самоучка, как это было раньше, её оркеструет целая группа операторов. Злоумышленники покупают программы-вымогатели, как если бы мы покупали подписку на какой-то сервис. Киберзлоумышленники развивают модель, «программа-вымогатель как услуга» и предоставляют целую инфраструктуру. Это явление даже получило собственное название — RansomOps. Растёт активность кибербанд, предоставляющих программы-вымогатели как услугу — REvil, Conti, DarkSide, BlackMatter, LockBit, Pysa.

Атаки RansomOps чем-то похожи на операции типа APT. Брокеры первоначального доступа (IAB) закладывают основу перед атакой. Для этого они проникают в сеть и совершают боковое перемещение, максимизируя воздействие файла-вредоноса. Затем операторы Ransomware-as-a-Service (RaaS) прокладывают путь к атаке на инфраструктуру для своих филиалов.

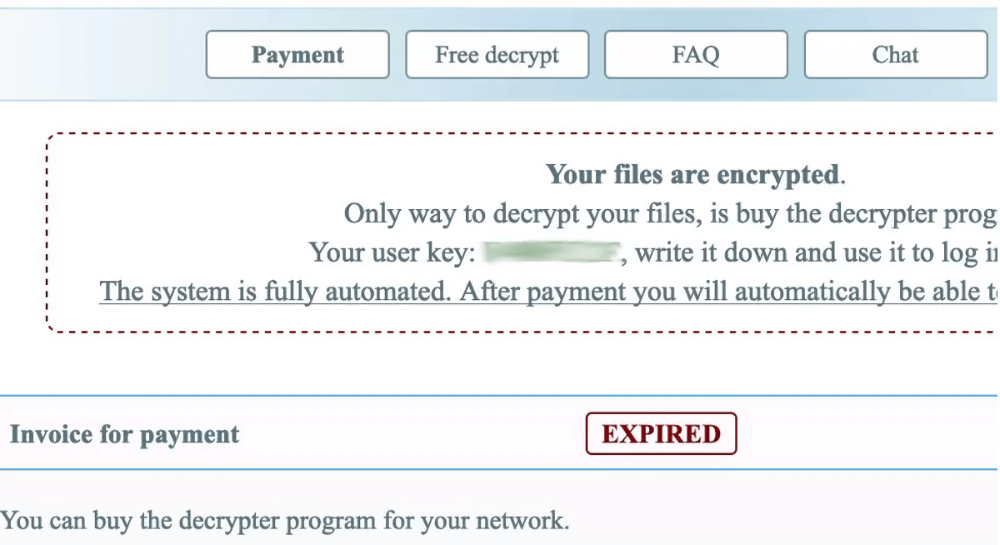

Как только RansomOps начинает действовать, основные операторы предлагают услуги по сбору платежей через филиалы. Эти филиалы работают над атакой и компрометацией компьютерной сети. Эта атака управляется человеком, в отличие от автоматизированных и почти случайных атак программ-вымогателей. Операторы Ransomware могут очень быстро перемещаться внутри системы. В течение 8–30 дней после первоначальной атаки вредоносная программа может зашифровать все данные компании и сделать их недоступными. Чтобы вернуть контроль над данными, компании соглашаются заплатить выкуп. Подробно почитать о процессах RansomOps на примере группировки Conti можно в этой статье.

Проблема эта глобальная. По данным SonicWall, в 2021 году в Европе количество атак с использованием программ-вымогателей возросло на 234%. Северная Америка не сильно отстаёт: в этом регионе объём атак ransomware подскочил на 185%.

В Азии дела получше там количество атак выросло всего на 59% по сравнению с прошлым годом. Приведём самые громкие атаки на различные учреждения в мире.

Атаки на медицинские учреждения

Жертвами программ-вымогателей часто становятся медицинские учреждения. Конфиденциальные данные пациентов — это один из самых ценных товаров в даркнете. Поэтому медицинские учреждения — лакомый кусок для программ-вымогателей, ведь у них есть большой объём конфиденциальных данных. Также атаки связаны со спецификой IT-оборудования в сфере здравоохранения. В то время как обычное IT-оборудование обновляется каждые 5 лет, у медицинских устройств есть бизнес-модели, которые могут работать до 15 лет. В результате современные системы включают технологии с истекшим сроком службы, которые больше не обслуживаются.

В октябре 2020 года жертвой атаки стал финский психотерапевтический центр, были украдены данные пациентов. Злоумышленники требовали выкуп не только от центра, но и связывались с каждым пациентом в индивидуальном порядке, требуя выкуп в размере 200 евро в биткоинах. В итоге преступники опубликовали в даркнете медицинские карты как минимум 300 пациентов.

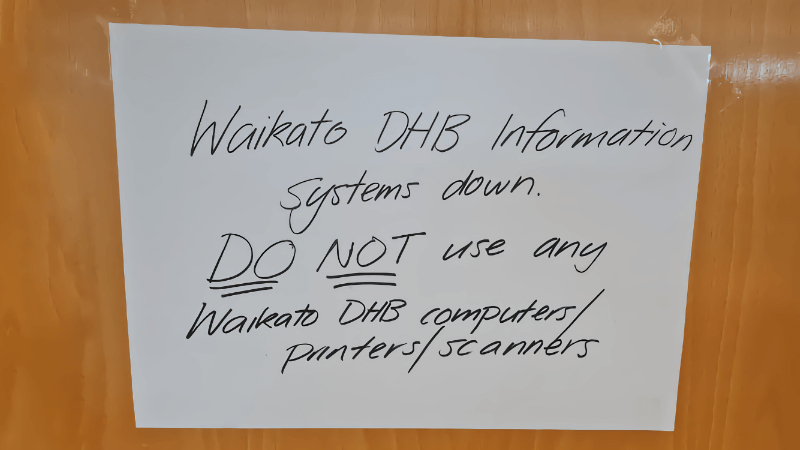

19 мая 2021 года в Новой Зеландии были полностью выведены из строя информационные системы больницы Вайкато — было затронуто 680 компьютерных служб, что привело к задержкам в оказании помощи пациентам, лабораторным исследованиям и тестировании на COVID-19. Вся больница была практически переведена на ручной режим работы.

Из-за блокировки систем стал невозможен перевод тяжелобольных пациентов в другие больницы. Программа-вымогатель попала в систему через банальный фишинг. Доступ к системам удалось восстановить только к 15 июня, руководство больницы и власти Новой Зеландии отказались платить выкуп. 29 июня Radio New Zealand сообщило, что в даркнете был опубликован список документов, содержащих конфиденциальную информацию, включая переписку, медицинские записи и финансовые данные. Эта атака была названа «крупнейшей в истории Новой Зеландии». По результатам расследования выяснилось, что в больнице использовались устаревшие системы, не имеющие настроек безопасности. Технологии устарели настолько, что обновлять их для защиты от новых угроз безопасности было невозможно.

В сентябре 2020 компания Universal Health Services — крупнейшая американская компания, предоставляющая услуги здравоохранения более чем в 400 медучреждений, понесла убытки в размере 67 миллионов долларов после кибератаки.

Программа-вымогатель парализовала сети компании на всех её объектах. Из-за фишинговой атаки в систему проникла программа-вымогатель Ryuk. Больницы сети UHS остались без доступа к компьютерным и телефонным системам, машины скорой помощи перенаправлялись в другие учреждения, у сотрудников не было доступа к анализам, электрокардиограммам и другим исследованиям. Вскоре UHS подтвердила, что подверглась атаке, но заявила, что инцидент не затронул данные пациентов и сотрудников. Контроль над системами удалось восстановить спустя почти месяц, за время простоя компания оценила убытки в 67 миллионов долларов.

Из-за атак на медучреждения в буквальном смысле могут гибнуть люди. В 2020 году в Германии, подверглась атаке Университетская клиника Дюссельдорфа (UKD). Злоумышленники использовали для взлома сети уязвимость в ПО Citrix. Была отключена вся IT-инфраструктура, больница не могла принимать скорые и перенаправляла пациентов в другие больницы. В результате не была своевременно оказана помощь 78-летней женщине, страдающей аневризмой аорты. Её перенаправили в другую больницу, и спустя час она скончалась.

В 2020 году группа Netwalker поразила серверы медицинской школы Калифорнийского университета в Сан-Франциско (UCSF). Организации здравоохранения были главной целью NetWalker во время пандемии. Преступники требовали три миллиона долларов за дешифровку заражённых файлов. UCSF начал переговоры с преступниками, в результате чего изначальная сумма была снижена до 1,4 млн долларов. IT-команда UCSF получила ключ дешифровки и восстановила файлы к концу июня.

В заявлении UCSF говорится следующее: «Данные, которые были зашифрованы, важны для некоторых научных работ, которые мы проводим как университет, служащий общественному благу. Поэтому мы приняли трудное решение выплатить часть выкупа, примерно 1,14 миллиона долларов, лицам, стоящим за атакой, в обмен на инструмент для разблокировки зашифрованных данных и возвращение полученных данных».

Несмотря на всю привлекательность атак на медучреждения, в связи с их плохой IT-инфраструктурой, некоторые киберпреступники проявляли нечто вроде благородства, обещая, что во время пандемии не будут атаковать больницы.

Серверам лежать, это киберограбление!

Ограбление банка — самый очевидный способ разжиться деньгами, а киберограбление — не только очевидный, но и менее затратный. Не нужно тратиться на фургон, маски и автоматы — всё, что нужно, на экране монитора. По статистике, 52% финансовых организаций платят выкуп за восстановление данных, когда как среди всех остальных отраслей такой показатель составляет 46%.

Поэтому атаки программ-вымогателей на финансовые учреждения участились: в 2021 году пострадали 55% организаций по сравнению с 34% в 2020 году.

В конце 2019 года компания Travelex, занимающаяся обменом валюты, была атакована программой-вымогателем Sodinokibi. В результате атаки сайты Travelex в 20 странах оказались недоступны, а отделения компании в аэропортах остались без доступа к интернету. Вирусом были заражены компьютеры, содержащие конфиденциальную информацию — имена клиентов и данные банковских счетов. Атака Soninokibi не только нарушила работу Travelex, но и вызвала сбои в работе банков, включая Barclays, Virgin Money и Sainsbury's. Злоумышленники требовали 6 миллионов долларов.

Travelex повесила на свои сайты объявление о плановом обслуживании, не сообщила об утечке данных и не прокомментировала, будет ли выплачивать выкуп. В конце января 2020 года Wall Street Journal сообщил, что Travelex в итоге заплатила киберпреступникам 2,3 миллиона долларов в биткоинах, чтобы вернуть доступ к своим системам.

Ещё на большую сумму в 2021 году раскошелился американский страховой гигант CNA Financial. Компания заплатила выкуп в 40 миллионов долларов за восстановление доступа к своим системам после атаки программы-вымогателя. Эта сумма стала рекордом. Во время кибератаки сотрудникам были заблокированы доступы к системе, а данные были украдены. Какие именно, CNA Financial не прокомментировала.

Нефть, мясо и биткоины

Огромные выкупы платят не только финансовые учреждения. В июне 2021 года компания JBS Foods USA, которой принадлежат заводы, перерабатывающие пятую часть поставок мяса в США, заплатила выкуп в размере 11 миллионов долларов в биткоинах после атаки программы-вымогателя, которую ФБР приписало группе REvil. В результате атаки были заблокированы цепочки поставок, которые особенно уязвимы. Из-за перебоев мясокомбинаты забили на 22% меньше скота, чем неделей ранее, и на 18% меньше, чем в прошлом году. Как следствие, цены на говядину в стране подскочили более чем на 1%.

На некоторых заводах компании в Канаде и Австралии убой был прекращён совсем. При расследовании инцидента Белый дом обвинял в атаке русских хакеров (группировку REvil связывают именно с ними), но может это были просто киберзоозащитники?

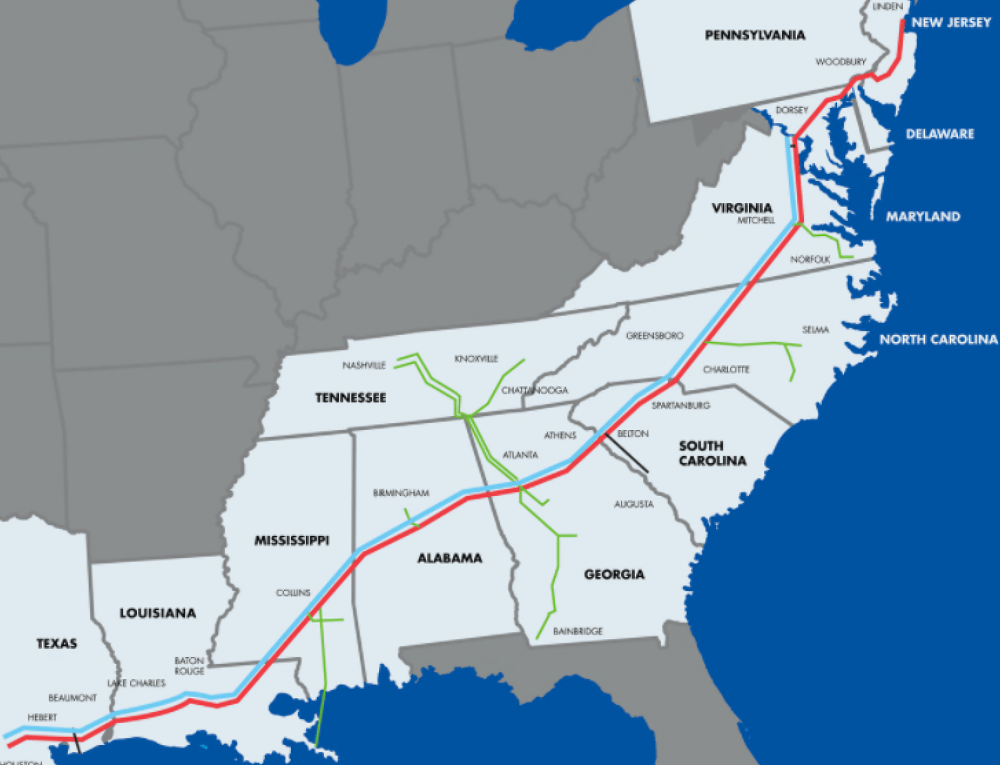

А что будет, если атаковать газопровод? Это может спровоцировать топливный коллапс. Именно это произошло в мае 2021 года, когда группировка DarkSide атаковала поставщика топлива Colonial Pipeline, обслуживающего половину Восточного побережья. Это вызвало нехватку топлива и скачки цен в США.

Злоумышленники проникли в сеть Colonial Pipeline через украденный пароль для учётной записи VPN. Многие компании используют VPN для обеспечения безопасного зашифрованного удалённого доступа в корпоративную сеть. Сотрудник Colonial Pipeline, вероятно, использовал тот же пароль для VPN где-то ещё. Пароль был каким-то образом скомпрометирован в рамках другой утечки данных.

Colonial Pipeline подтвердил выплату в 4,4 миллиона долларов, собираясь прекратить атаку, которая прервала поставки топлива почти на неделю по всей территории США. Несмотря на то что правительство США не поддерживает уплату выкупа и «переговоры с террористами», генеральный директор Colonial Pipeline Джозеф Блаунт заявил, что заплатить было «правильным делом для страны».

Инцидент получил большой резонанс. И на общественное внимание к атаке группа DarkSide попыталась всех «успокоить» по поводу подобных атак на инфраструктуру в будущем:

«Мы аполитичны, мы не участвуем в геополитике, не нужно привязывать нас к определённому правительству и искать другие мотивы», — говорилось в блоге DarkSide Leaks. «Наша цель — зарабатывать деньги, а не создавать проблемы для общества. С сегодняшнего дня мы вводим модерацию и проверяем каждую компанию, которую хотят зашифровать наши партнёры, чтобы избежать социальных последствий в будущем».

В конце 2021 года участники группировки DarkSide были задержаны. Но это уже совсем другая история.

В 2022 году с программой-вымогателем столкнулась индийская авиакомпания SpiceJet и сотни её пассажиров, рейсы которых задержались на много часов. Хотя авиакомпания подчеркнула, что это была лишь «попытка» атаки с использованием вредоносного ПО и что ее IT-команде удалось быстро локализовать ситуацию, инцидент выявил серьёзные пробелы в кибербезопасности на одном из крупнейших авиационных рынков мира. Но в этом случае обошлось без серьёзных последствий, в отличие от авиакомпании Bangkok Airways. В августе 2021 года она подверглась атаке программы-вымогателя LockBit. Компания отказалась платить выкуп, в результате чего было раскрыто более 100 ГБ данных. Данные в основном содержали документы авиакомпании, но среди них были и личные данные пассажиров — имена, номера телефона, электронная почта, адрес, паспортные данные, номера кредитных карт и даже пищевые предпочтения.

В начале статьи упоминался фильм «Военные игры», и, разумеется, в реальных военных конфликтах не обходится без кибератак. В 2021 году в Иране произошла авария в энергосети на ядерном объекте в Натанзе, вызванная кибератакой, которую, по мнению Ирана, совершил Израиль. Кибератака произошла через день после того, как Тегеран представил новые передовые центрифуги по обогащению урана на объекте в Натанзе, который является ключевой частью национальной программы по обогащению урана. Центрифуги используются для создания обогащённого урана, который можно использовать для производства топлива для реакторов, а также для создания ядерного оружия.

Это не первая атака на Иран в попытке помешать его ядерной программе. В 2010 году червь Stuxnet нанёс повреждения инфраструктуре промышленных предприятий. Это была чуть ли не первая кибератака в мире, которая привела к реальному физическому ущербу. Правительство обвинило тогда спецслужбы США и Израиля. В 2022 году атаке подвергся один из крупнейших сталелитейных заводов — производство было остановлено, в одном из цехов начался пожар. Ответственность взяла на себя хакерская группа Predatory Sparrow, заявив, что это ответ на неуточненные акты «агрессии», совершённые Исламской Республикой.

А что в России?

Выше мы говорили о группировках, которые связывают с Россией. Но трогают ли «всемогущие русские хакеры» российские компании? Среди хакеров действительно есть такое негласное правило. Но вот российская группа OldGremlin его нарушала и атаковала российские банки, промышленные предприятия, медицинские организации и разработчиков софта. Компания Group-IB, занимающаяся киберрасследованиями, подробно рассказала, как эта группировка совершает атаки.

Визитная карточка этой группы — тщательно составленные фишинговые письма. Например, в 2020 году одной финансовой организации пришло письмо якобы от РБК, где предлагалось поучаствовать в «Общенациональном исследовании банковского и финансового секторов во время пандемии коронавируса». Письмо от «журналиста РБК» было составлено на правильном русском языке и точно имитировало стиль издания. Сотруднику назначали 30-минутное интервью через Calendly, эта программа использовалась для атаки.

После этого отправлялось второе письмо с вопросами для «интервью», в котором говорилось, что вопросы загружены в облако. Для убедительности в каждом письме указывалось имя крупного иностранного поставщика услуг кибербезопасности, который якобы это письмо проверил. Жертва переходила по ссылке, что приводило к загрузке троянца TinyPosh на компьютер жертвы. И дальше атака развивалась.

За два дня августа 2020 года OldGremlin разослали более 250 вредоносных писем российским финансовым и промышленным компаниям. Преступники всегда использовали актуальную новостную повестку, будь то протесты в Беларуси или отключение России от мировых платёжных систем.

В марте-июне 2022 года число кибератак на российские компании увеличилось в 9,6 раза. Эта цифра учитывает все типы атак — и различное вредоносное ПО, и DoS-атаки. Одна из самых громких — атака видеохостинга RuTube, длившаяся три дня. В итоге доступ к сайту был восстановлен, а руководство RuTube опровергло сообщения о потере исходного кода сайта.

Эксперты прогнозируют в 2023 году рост кибератак на российские компании. Отчасти это связано с тем, что с российского рынка ушли зарубежные поставщики ПО, отчасти с тем, что сами киберпреступники становятся более организованными.

Что дальше?

Как мы увидели, объём атак и аппетиты преступников растут. Какие же киберугрозы ожидают нас в 2023 году?

По мнению экспертов, всё большую роль в атаках будет играть ИИ. Например, активное использование дипфейков для манипулирования информацией, подрыва доверия и выдачи себя за надёжные источники. Технология дипфейков сейчас больше всего касается использования ИИ, что может оказать сильное влияние на терроризм и киберпреступность.

Больше атак будет совершаться на кэши ценных данных. Ведь данные — это цифровое сокровище, которое содержит всё: от информации о клиентах, личных логинов до архитектуры сетевой безопасности. И здесь будут расти объёмы распространения сложных схем социальной инженерии и программ-вымогателей.

Но в противовес будет всё больше специальных сервисов, которые помогают разблокировать (но не всегда успешно) заражённые файлы.

По данным Insider Intelligence, в ближайшие пять лет по всему миру будет развёрнуто 64 миллиарда устройств IoT. Соответственно, будет расти и поверхность атаки по мере того, как к интернету подключается всё больше устройств.

Будут расти атаки на ПО автомобилей. Современные автомобили — это компьютеры на колёсах, их ПО управляет круиз-контролем, синхронизацией двигателя, подушками безопасности, дверными замками и так далее. Предполагается, что к концу 2022 года хакеры смогут управлять транспортными средствами или подслушивать разговоры через микрофоны.

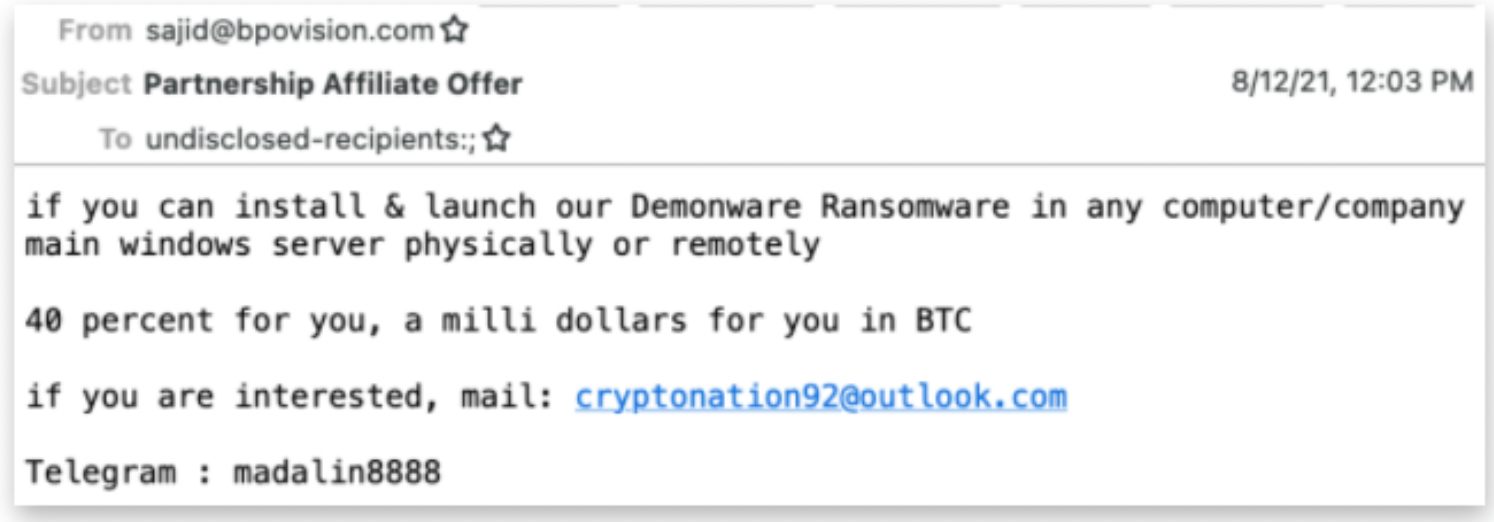

Но какой бы изощрённой ни была в итоге защита, слабым звеном в протоколе безопасности всегда остаются люди. Недовольные сотрудники могут сливать корпоративные базы или добровольно устанавливать программы-вымогатели за определённую плату. Известны случаи, когда мошенники связывались с людьми и просили их запустить программу-вымогатель в сети своего работодателя в обмен на процент от суммы выкупа.

Именно поэтому программы-вымогатели и фишинговые атаки — это наиболее эффективный инструмент хакера, так как нацелен на людей. А постковидный мир, когда многие люди работают на удалёнке, подключаясь к корпоративным сервисам с домашнего компьютера, ещё больше способствует эффективности фишинга и подобных программ. Так что на спам-фильтр надейся, а сам не плошай.

НЛО прилетело и оставило здесь промокод для читателей нашего блога:

— 15% на все тарифы VDS (кроме тарифа Прогрев) — HABRFIRSTVDS.