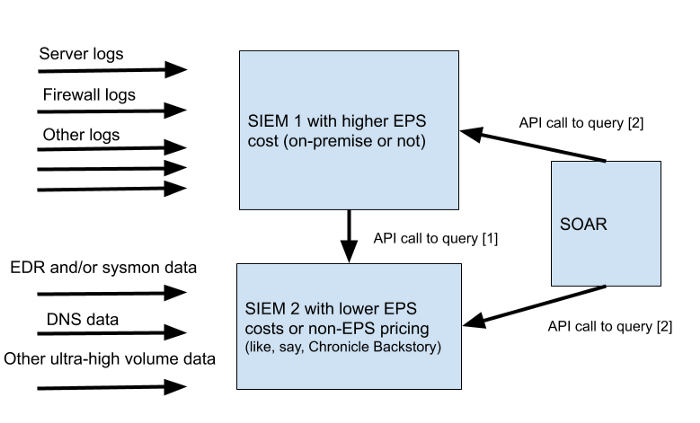

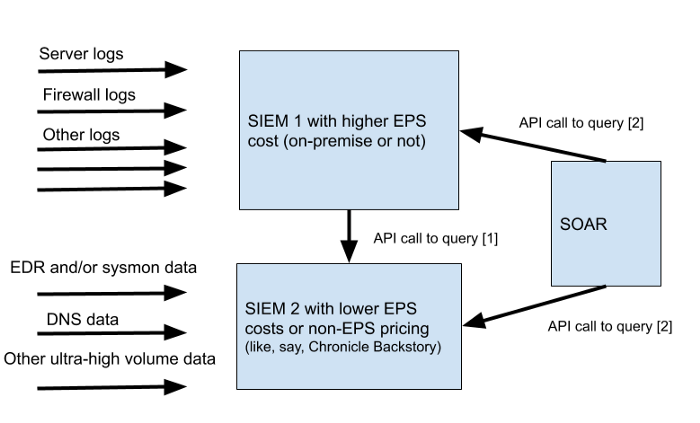

Не так давно, Splunk добавил ещё одну модель лицензирования — лицензирование на основе инфраструктуры (теперь их три). Они считают количество ядер CPU под серверами со Splunk. Очень напоминает лицензирование Elastic Stack, там считают количество нод Elasticsearch. SIEM-системы традиционно недешёвое удовольствие и обычно стоит выбор между заплатить много и очень много. Но, если применить смекалочку, можно собрать подобную конструкцию.

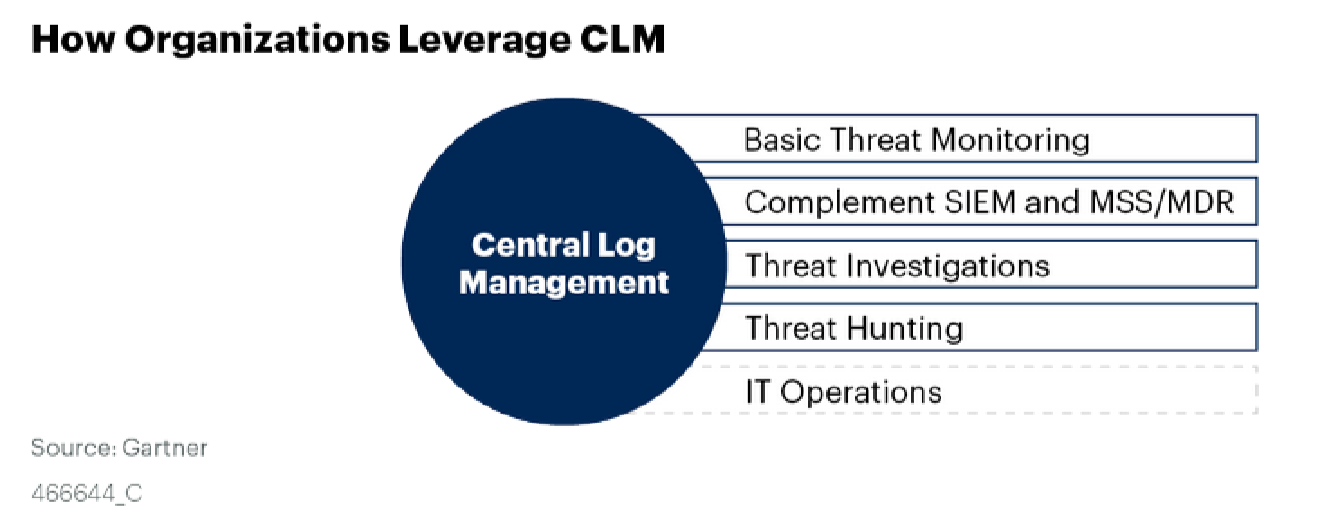

Выглядит крипово, но иногда такая архитектура работает в проде. Сложность убивает безопасность, а, в общем случае, убивает всё. На самом деле, для подобных кейсов (я про снижение стоимости владения) существует целый класс систем — Central Log Management (CLM). Об этом пишет Gartner, считая их недооценёнными. Вот их рекомендации:

В этой статье поговорим о различиях подходов к лицензированию, разберёмся с CLM и расскажем о конкретной системе такого класса — Quest InTrust. Подробности под катом.

В начале этой статьи я рассказал о новом подходе к лицензированию Splunk. Виды лицензирования можно сравнить с тарифами на прокат автомобилей. Давайте представим, что модель по количеству CPU — это экономичный автомобиль с неограниченным пробегом и бензином. Можно ехать куда угодно без ограничений по расстоянию, но нельзя ехать очень быстро и, соответственно, проезжать много километров в день. Лицензирование по объёму данных похоже на спортивный автомобиль с моделью оплаты по ежедневному километражу. Можно лихо наваливать и на большие расстояния, но за превышение дневного лимита километража придется заплатить больше.

Чтобы получить выгоду от использования лицензирования по нагрузке, нужно иметь наименьшее возможное соотношение ядер CPU к количеству загружаемых ГБ данных. На практике это означает что-то типа:

Самая проблемная вещь здесь — нормализованные данные. Если вы хотите, чтобы SIEM была агрегатором всех журналов в организации, это требует огромных усилий при разборе и постобработке. Не забывайте, что нужно также продумать архитектуру, которая не развалится от нагрузки, т.е. потребуются дополнительные серверы и, следовательно, дополнительные процессоры.

Лицензирование по объему данных основывается на количестве данных, которые отправляются в пасть SIEM. Дополнительные источники данных наказуемы рублём (или другой валютой) и это заставляет задуматься о том, что не очень-то и хотелось собирать. Чтобы обхитрить такую модель лицензирования, можно обкусать данные до их инжекции в SIEM-систему. Один из примеров такой нормализации перед инжекцией — Elastic Stack и некоторые другие коммерческие SIEM.

В итоге имеем, что лицензирование по инфре эффективно, когда нужно собирать только определённые данные с минимальной предобработкой, а лицензирование по объёму не позволит собирать вообще всё. Поиск промежуточного решения наталкивает на следующие критерии:

В результате целевым SIEM-системам не нужно будет тратить дополнительную мощь CPU на обработку и можно извлечь выгоду из выявления только самых важных событий без снижения видимости происходящего.

В идеале, такое промежуточное решение должно также обеспечивать возможности обнаружения и реагирования в реальном времени, которые можно использовать для снижения влияния потенциально опасных действий и агрегации всего потока событий в удобный и простой квант данных в сторону SIEM. Ну, а дальше SIEM можно использовать для создания дополнительных агрегаций, корреляции и процессов оповещения.

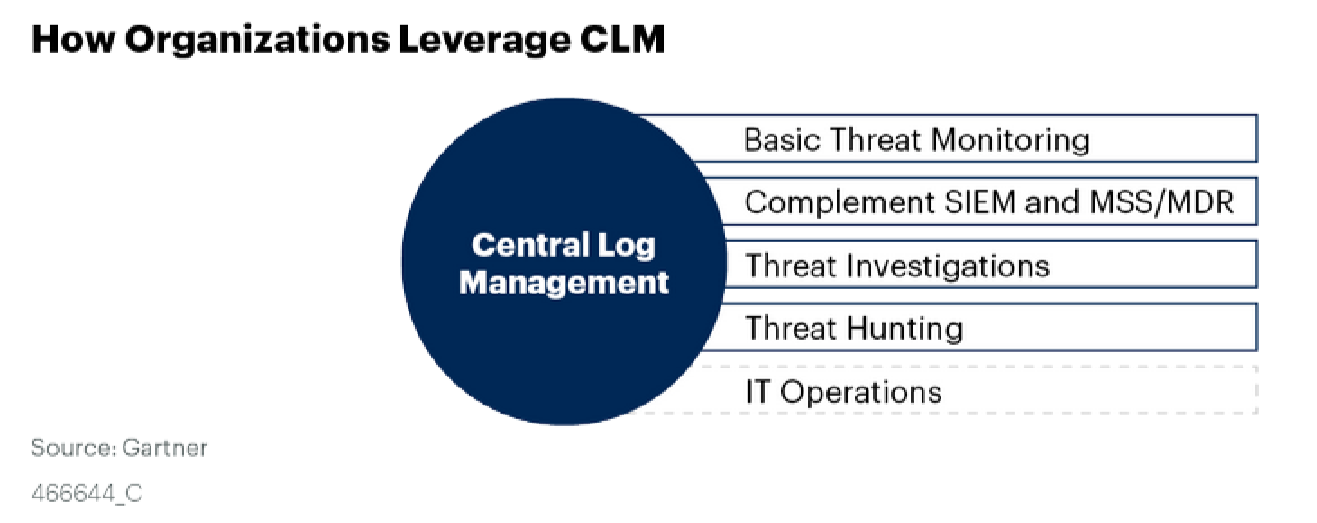

То самое загадочное промежуточное решение не что иное как CLM, о котором я упоминал в начале статьи. Вот таким его видит Gartner:

Теперь можно попробовать разобраться насколько InTrust соответствует рекомендациям Gartner:

Quest InTrust использует собственную систему хранения со сжатием данных до 40:1 и высокой скоростью дедупликации, что снижает накладные расходны на хранением для систем CLM и SIEM.

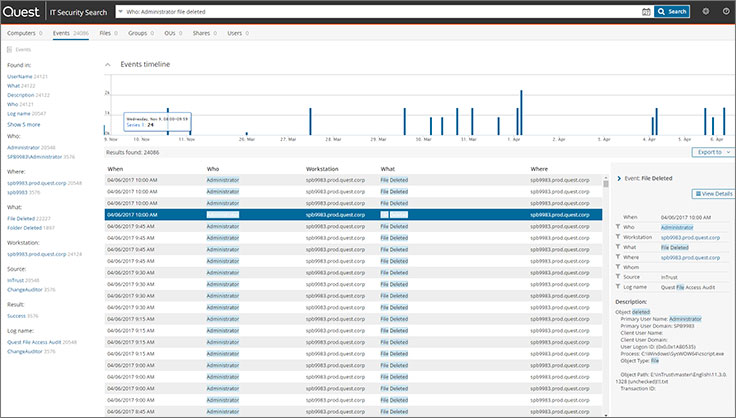

Консоль IT Security Search c google-like поиском

Специализированный модуль с веб-интерфейсом IT Security Search (ITSS) может подключаться к данным о событиях в репозитории InTrust и предоставляет простой интерфейс для поиска угроз. Интерфейс упрощен до такой степени, что работает как Google для данных журнала событий. ITSS использует временные шкалы для результатов запроса, может объединять и группировать поля событий и эффективно помогает при поиске угроз.

InTrust обогащает события Windows идентификаторами безопасности, именами файлов и идентификаторами входа в систему безопасности. InTrust также нормализует события к простой схеме W6 (Who, What, Where, When, Whom и Where From — кто, что, где, когда, кого и откуда), чтобы данные из разных источников (собственные события Windows, логи Linux или syslog) можно было видеть в едином формате и на единой консоли поиска.

InTrust поддерживает функции оповещения и обнаружения в реальном времени, а также ответные действия, которые можно использовать в качестве EDR-подобной системы, чтобы минимизировать ущерб, вызванный подозрительной активностью. Встроенные правила безопасности обнаруживают, но не ограничиваются обнаружением следующих угроз:

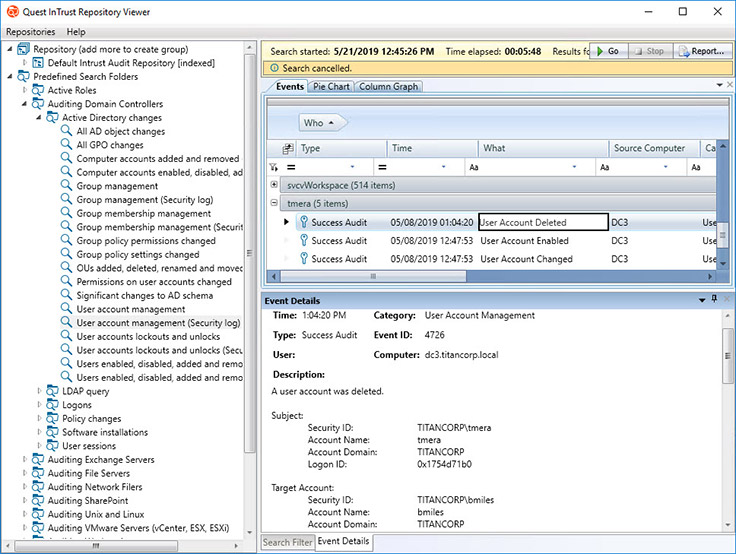

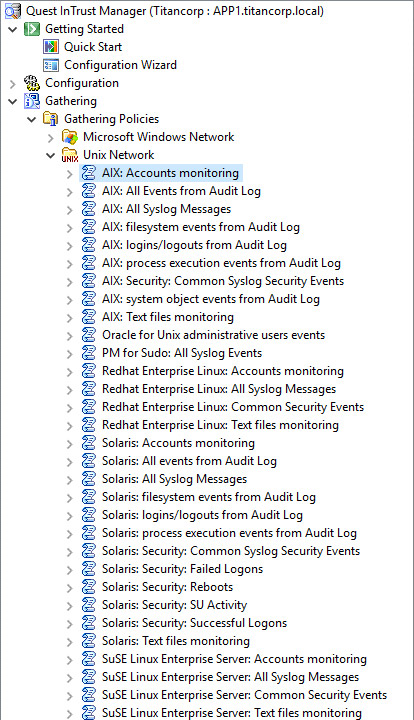

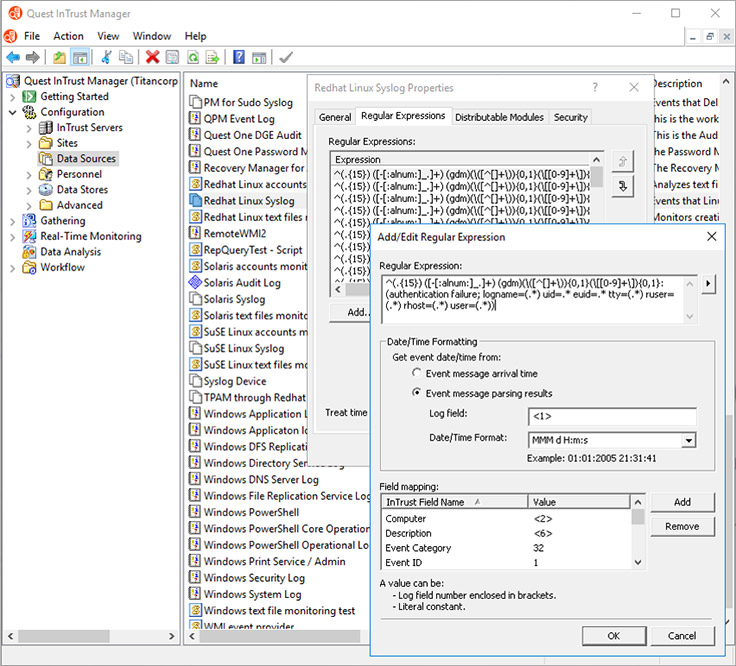

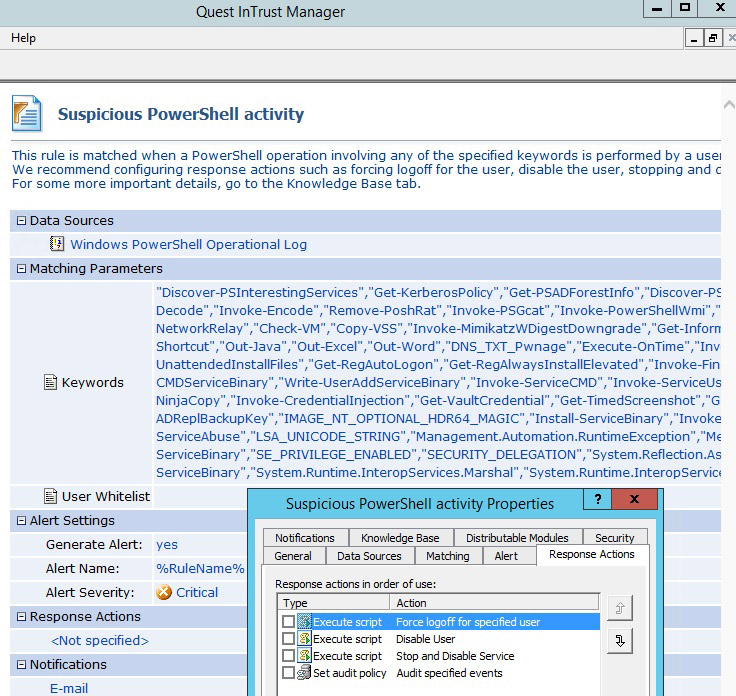

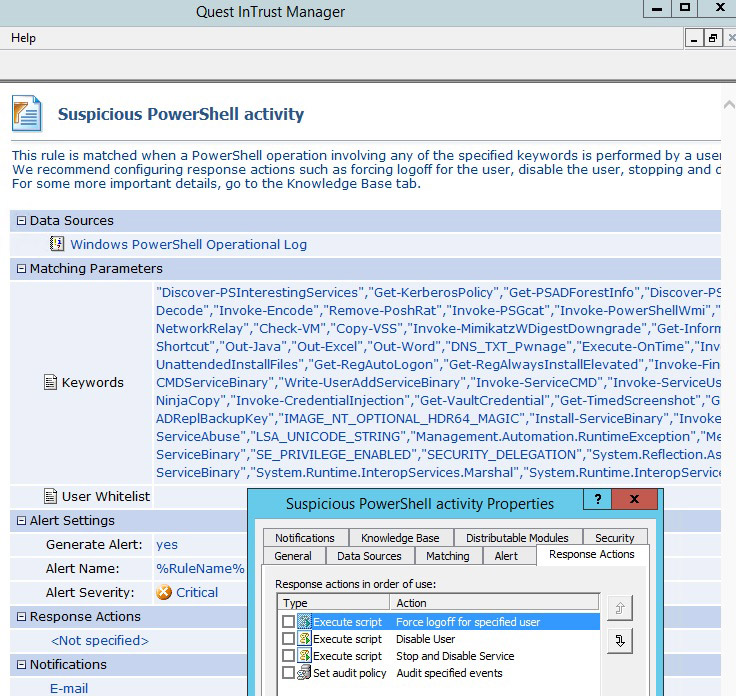

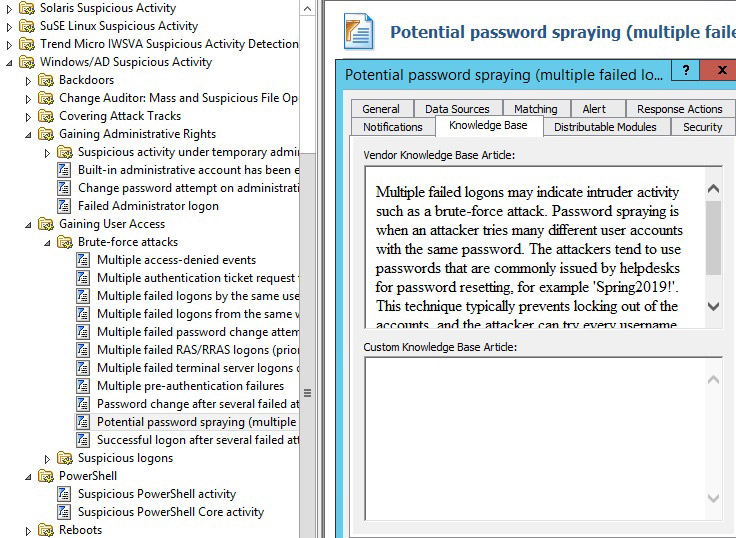

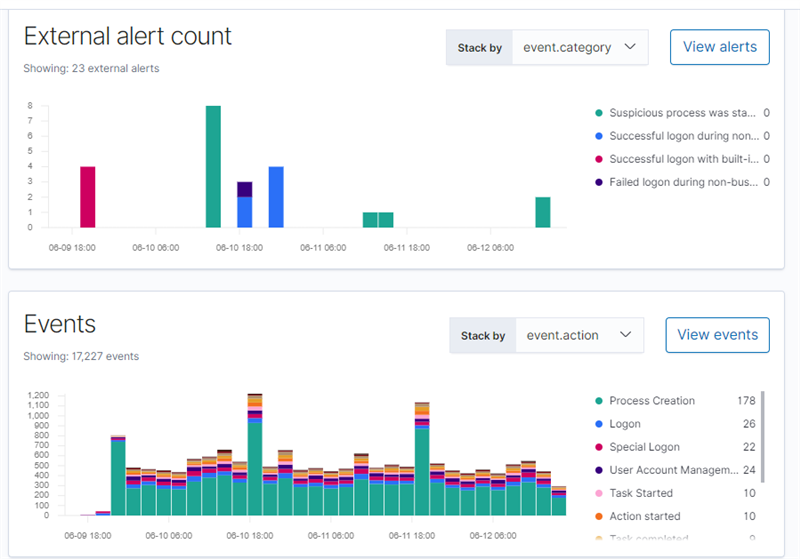

Теперь покажу несколько скриншотов самого InTrust, чтобы могло сложиться впечатление о его возможностях.

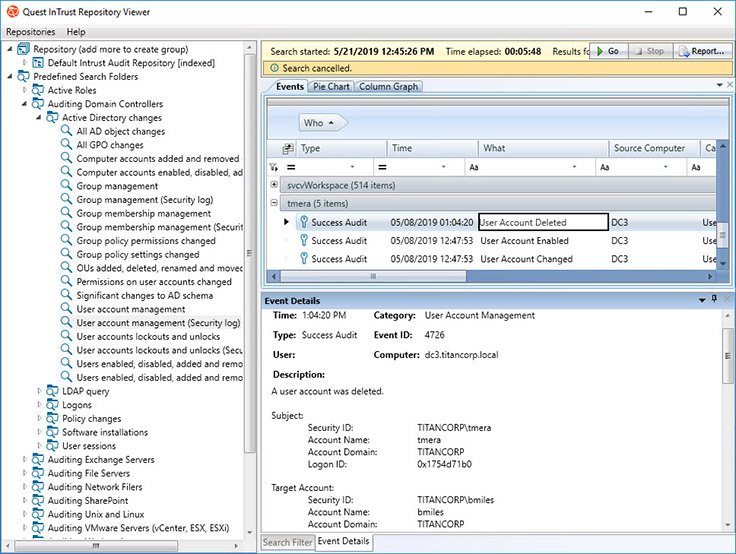

Преодпределённые фильтры для поиска потенциальных уязвимостей

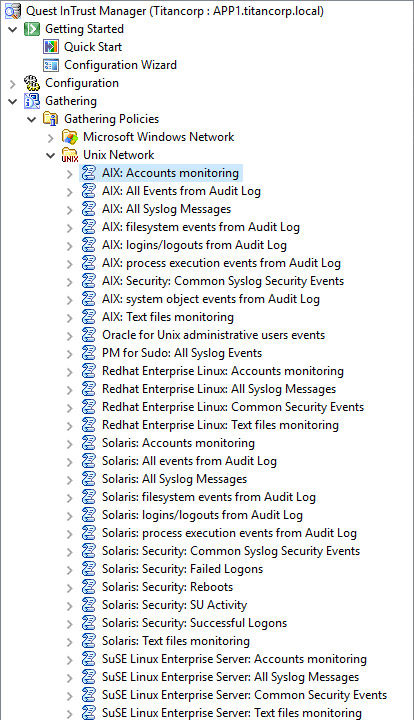

Пример набора фильтров для сбора сырых данных

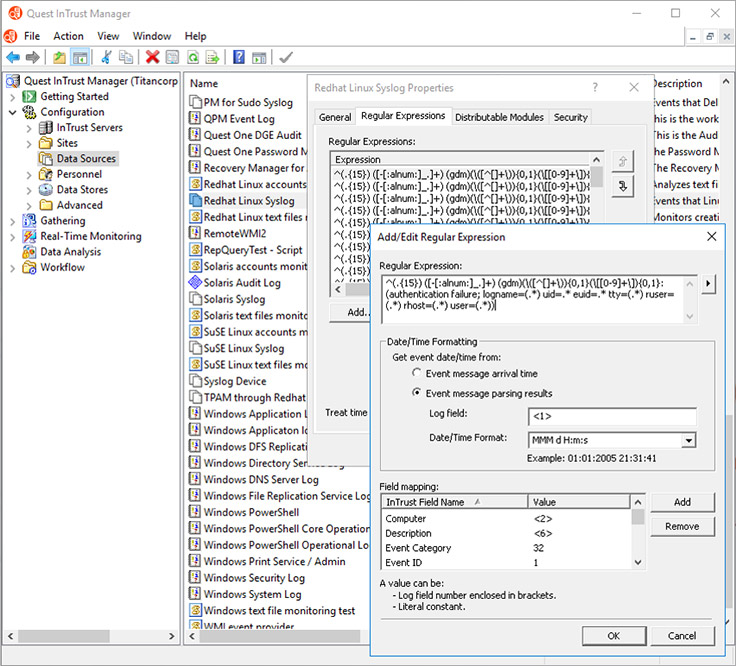

Пример использования регулярных выражений для создания реакции на событие

Пример с правилом поиска уязвимостей PowerShell

Встроенная база знаний с описанием уязвимостей

InTrust — это мощный инструмент, который можно использовать как самостоятельное решение так и в составе SIEM-системы, как я описал выше. Наверное, основное преимущество этого решения, что его можно начинать использовать сразу после установки, т.к. InTrust имеет большую библиотеку правил обнаружения угроз и реакций на них (например, блокировки пользователя).

В статье я не рассказал о коробочных интеграциях. Но сразу после установки можно настроить отправку событий в Splunk, IBM QRadar, Microfocus Arcsight или через вебхук в любую другую систему. Ниже пример интерфейса Kibana с событиями из InTrust. С Elastic Stack интеграция уже тоже есть и, если вы используете бесплатную версию Elastic, InTrust может использоваться как инструмент для выявления угроз, выполнения упреждающих оповещений и отправке уведомлений.

Надеюсь, статья дала минимальное представление об этом продукте. Готовы отдать InTrust вам на тест или провести пилотный проект. Заявку можно оставить в форме обратной связи на нашем сайте.

Почитайте другие наши статьи по теме информационной безопасности:

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

Что полезного можно вытащить из логов рабочей станции на базе ОС Windows (популярная статья)

Отслеживание жизненного цикла пользователей без плоскогубцев и изоленты

А кто это сделал? Автоматизируем аудит информационной безопасности

Подписывайтесь на нашу страницу в Фейсбуке, публикуем там краткие заметки и интересные ссылки.

Выглядит крипово, но иногда такая архитектура работает в проде. Сложность убивает безопасность, а, в общем случае, убивает всё. На самом деле, для подобных кейсов (я про снижение стоимости владения) существует целый класс систем — Central Log Management (CLM). Об этом пишет Gartner, считая их недооценёнными. Вот их рекомендации:

- Используйте возможности и инструментальные средства CLM, если существуют ограничения по бюджету и персоналу, требования к мониторингу безопасности и конкретные требования к вариантам использования.

- Внедряйте CLM для расширения функций сбора и анализа журналов, когда SIEM-решение оказалось слишком дорогим или сложным.

- Инвестируйте в инструменты CLM с эффективным хранилищем, быстрым поиском и гибкой визуализацией для улучшения расследования/анализа инцидентов безопасности и поддержкой поиска угроз.

- Убедитесь, что применимые факторы и соображения учтены, прежде чем внедрять решение CLM.

В этой статье поговорим о различиях подходов к лицензированию, разберёмся с CLM и расскажем о конкретной системе такого класса — Quest InTrust. Подробности под катом.

В начале этой статьи я рассказал о новом подходе к лицензированию Splunk. Виды лицензирования можно сравнить с тарифами на прокат автомобилей. Давайте представим, что модель по количеству CPU — это экономичный автомобиль с неограниченным пробегом и бензином. Можно ехать куда угодно без ограничений по расстоянию, но нельзя ехать очень быстро и, соответственно, проезжать много километров в день. Лицензирование по объёму данных похоже на спортивный автомобиль с моделью оплаты по ежедневному километражу. Можно лихо наваливать и на большие расстояния, но за превышение дневного лимита километража придется заплатить больше.

Чтобы получить выгоду от использования лицензирования по нагрузке, нужно иметь наименьшее возможное соотношение ядер CPU к количеству загружаемых ГБ данных. На практике это означает что-то типа:

- Наименьшее возможное количество запросов к загруженным данным.

- Наименьшее количество возможных пользователей решения.

- Как можно более простые и нормализованные данные (чтобы не нужно было тратить циклы CPU на последующую обработку и анализ данных).

Самая проблемная вещь здесь — нормализованные данные. Если вы хотите, чтобы SIEM была агрегатором всех журналов в организации, это требует огромных усилий при разборе и постобработке. Не забывайте, что нужно также продумать архитектуру, которая не развалится от нагрузки, т.е. потребуются дополнительные серверы и, следовательно, дополнительные процессоры.

Лицензирование по объему данных основывается на количестве данных, которые отправляются в пасть SIEM. Дополнительные источники данных наказуемы рублём (или другой валютой) и это заставляет задуматься о том, что не очень-то и хотелось собирать. Чтобы обхитрить такую модель лицензирования, можно обкусать данные до их инжекции в SIEM-систему. Один из примеров такой нормализации перед инжекцией — Elastic Stack и некоторые другие коммерческие SIEM.

В итоге имеем, что лицензирование по инфре эффективно, когда нужно собирать только определённые данные с минимальной предобработкой, а лицензирование по объёму не позволит собирать вообще всё. Поиск промежуточного решения наталкивает на следующие критерии:

- Упрощение агрегации и нормализации данных.

- Фильтрация шумовых и наименее важных данных.

- Предоставление возможностей анализа.

- Отправка отфильтрованных и нормализованных данных в SIEM

В результате целевым SIEM-системам не нужно будет тратить дополнительную мощь CPU на обработку и можно извлечь выгоду из выявления только самых важных событий без снижения видимости происходящего.

В идеале, такое промежуточное решение должно также обеспечивать возможности обнаружения и реагирования в реальном времени, которые можно использовать для снижения влияния потенциально опасных действий и агрегации всего потока событий в удобный и простой квант данных в сторону SIEM. Ну, а дальше SIEM можно использовать для создания дополнительных агрегаций, корреляции и процессов оповещения.

То самое загадочное промежуточное решение не что иное как CLM, о котором я упоминал в начале статьи. Вот таким его видит Gartner:

Теперь можно попробовать разобраться насколько InTrust соответствует рекомендациям Gartner:

- Эффективное хранилище для тех объёмов и типов данных, которые нужно хранить.

- Высокая скорость поиска.

- Возможности визуализации — не то, что требуется для базового CLM, но поиск угроз это как BI-система для обеспечения безопасности и анализа данных.

- Обогащение данных для дополнения необработанных данных полезными контекстными данными (вроде геолокации и других).

Quest InTrust использует собственную систему хранения со сжатием данных до 40:1 и высокой скоростью дедупликации, что снижает накладные расходны на хранением для систем CLM и SIEM.

Консоль IT Security Search c google-like поиском

Специализированный модуль с веб-интерфейсом IT Security Search (ITSS) может подключаться к данным о событиях в репозитории InTrust и предоставляет простой интерфейс для поиска угроз. Интерфейс упрощен до такой степени, что работает как Google для данных журнала событий. ITSS использует временные шкалы для результатов запроса, может объединять и группировать поля событий и эффективно помогает при поиске угроз.

InTrust обогащает события Windows идентификаторами безопасности, именами файлов и идентификаторами входа в систему безопасности. InTrust также нормализует события к простой схеме W6 (Who, What, Where, When, Whom и Where From — кто, что, где, когда, кого и откуда), чтобы данные из разных источников (собственные события Windows, логи Linux или syslog) можно было видеть в едином формате и на единой консоли поиска.

InTrust поддерживает функции оповещения и обнаружения в реальном времени, а также ответные действия, которые можно использовать в качестве EDR-подобной системы, чтобы минимизировать ущерб, вызванный подозрительной активностью. Встроенные правила безопасности обнаруживают, но не ограничиваются обнаружением следующих угроз:

- Password-spraying.

- Kerberoasting.

- Подозрительная PowerShell-активность, например, исполнение Mimikatz.

- Подозрительны процессы, например, LokerGoga ransomware.

- Шифрование с использованием логов CA4FS.

- Входы с привелигерированным аккаунтом на рабочих станциях.

- Атаки с подбором пароля.

- Подозрительное использование локальных групп м пользователей.

Теперь покажу несколько скриншотов самого InTrust, чтобы могло сложиться впечатление о его возможностях.

Преодпределённые фильтры для поиска потенциальных уязвимостей

Пример набора фильтров для сбора сырых данных

Пример использования регулярных выражений для создания реакции на событие

Пример с правилом поиска уязвимостей PowerShell

Встроенная база знаний с описанием уязвимостей

InTrust — это мощный инструмент, который можно использовать как самостоятельное решение так и в составе SIEM-системы, как я описал выше. Наверное, основное преимущество этого решения, что его можно начинать использовать сразу после установки, т.к. InTrust имеет большую библиотеку правил обнаружения угроз и реакций на них (например, блокировки пользователя).

В статье я не рассказал о коробочных интеграциях. Но сразу после установки можно настроить отправку событий в Splunk, IBM QRadar, Microfocus Arcsight или через вебхук в любую другую систему. Ниже пример интерфейса Kibana с событиями из InTrust. С Elastic Stack интеграция уже тоже есть и, если вы используете бесплатную версию Elastic, InTrust может использоваться как инструмент для выявления угроз, выполнения упреждающих оповещений и отправке уведомлений.

Надеюсь, статья дала минимальное представление об этом продукте. Готовы отдать InTrust вам на тест или провести пилотный проект. Заявку можно оставить в форме обратной связи на нашем сайте.

Почитайте другие наши статьи по теме информационной безопасности:

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

Что полезного можно вытащить из логов рабочей станции на базе ОС Windows (популярная статья)

Отслеживание жизненного цикла пользователей без плоскогубцев и изоленты

А кто это сделал? Автоматизируем аудит информационной безопасности

Подписывайтесь на нашу страницу в Фейсбуке, публикуем там краткие заметки и интересные ссылки.