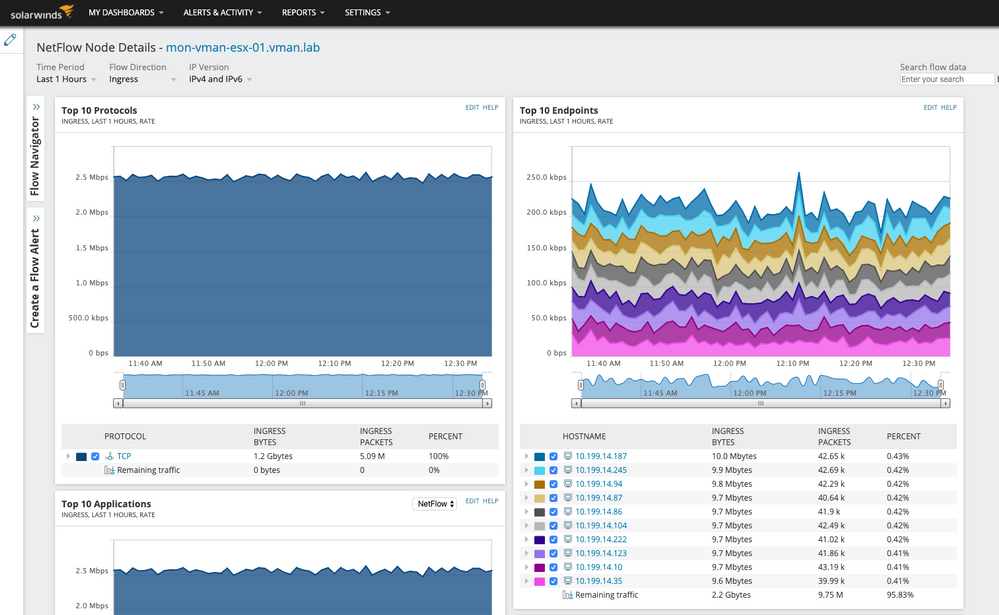

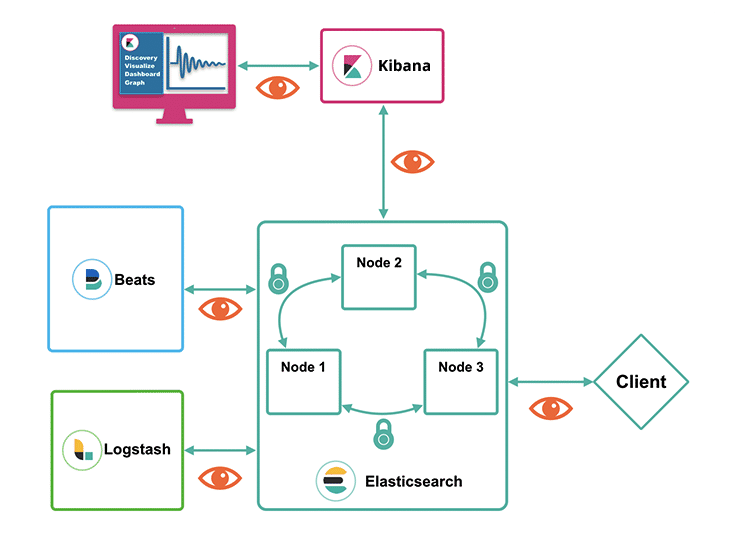

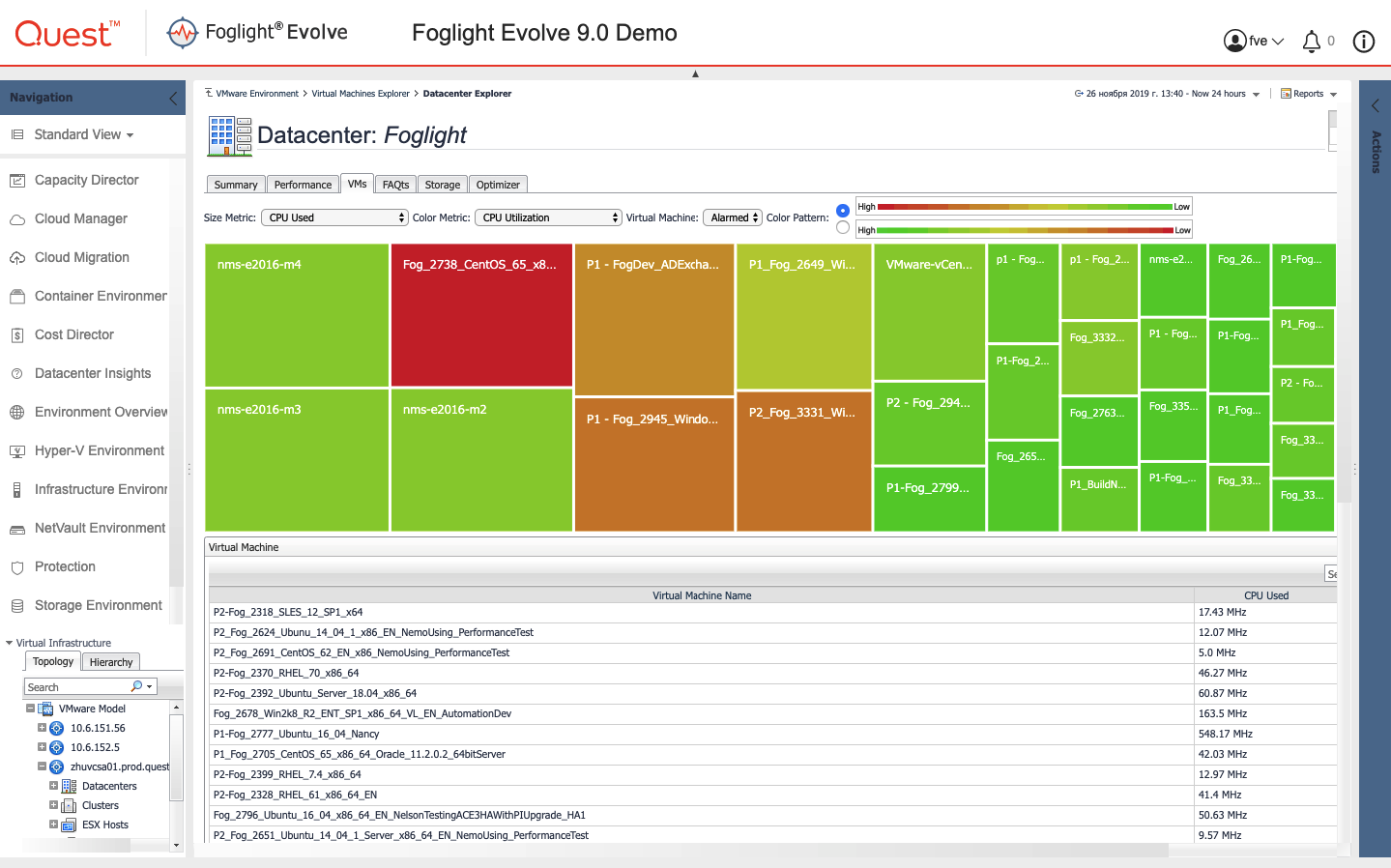

Solarwinds — очень известен своими решениями по мониторингу и удаленному управлению (Dameware). В этой статье мы расскажем об обновлениях платформы мониторинга Orion Solarwinds версии 2020.2 (вышла в июне 2020 года) и приглашаем вас на вебинар. Расскажем о решаемых задачах по мониторингу сетевых устройств и инфраструктуры, мониторингу flow- и span-трафика (а span Solarwinds тоже умеет, хотя, многие удивляются), мониторингу прикладного ПО, управлению конфигурациями, управлению адресным пространством и о реальных кейсах внедрения этого продукта у российских заказчиков — в первую очередь, в организациях банковской и нефтегазовой отрасли.

Вебинар проведем 19 августа в 10 утра совместно с компанией-дистрибьютором Аксофт.

→ Ссылка на запись вебинара здесь

А ниже под катом вы узнаете о новинках последней версии Solarwinds 2020.2. В конце статьи будет ссылка на онлайн-демо.

Вебинар проведем 19 августа в 10 утра совместно с компанией-дистрибьютором Аксофт.

→ Ссылка на запись вебинара здесь

А ниже под катом вы узнаете о новинках последней версии Solarwinds 2020.2. В конце статьи будет ссылка на онлайн-демо.