26 июля 2019 года компания Google выступила с предложением уменьшить максимальный срок действия серверных сертификатов SSL/TLS с нынешних 825 дней до 397 дней (около 13 месяцев), то есть примерно вдвое. Google считает, что только полная автоматизация действий с сертификатами позволит избавиться от нынешних проблем с безопасностью, которые часто объясняются человеческим фактором. Поэтому в идеале нужно стремиться к автоматизированной выдаче короткоживущих сертификатов.

Вопрос поставили на голосование в организации CA/Browser Forum (CABF), которая устанавливает требования к SSL/TLS-сертификатам, в том числе к максимальному сроку действия.

И вот 10 сентября объявлены результаты: члены консорциума проголосовали против предложения.

По правилам CA/Browser Forum, для принятия положительного решения за него должны проголосовать две трети издателей сертификатов и 50% плюс один голос среди потребителей.

Представители Digicert принесли извинения за пропуск голосования, где отдали бы свой голос в пользу сокращения срока действия сертификатов. Они отмечают, что для некоторых клиентов сокращение срока действия может представить собой проблему, но в долговременной перспективе это даёт преимущества для безопасности.

Так или иначе, но индустрия пока не готова сокращать сроки действия сертификатов и полностью переходить на автоматизированные решения. Сами центры сертификации могут предложить такие услуги, но многие клиенты пока не внедрили автоматизацию. Поэтому сокращение сроков до 397 дней пока откладывается. Но вопрос остаётся открытым.

Теперь Google может попробовать внедрить стандарт «принудительно», как это было с протоколом Certificate Transparency. Тем более, что её поддерживают и другие разработчики: Apple, Microsoft, Mozilla и Opera.

Напомним, что полная автоматизация — один из принципов на котором основана работа некоммерческого центра сертификации Let's Encrypt. Он выдаёт бесплатные сертификаты всем желающим, но максимальный срок жизни сертификата ограничен 90 днями. Короткие времена жизни сертификатов имеют два главных преимущества:

Опрос GlobalSign на Хабре показал, что 73,7% респондентов «скорее поддерживают» сокращение срока действия сертификатов.

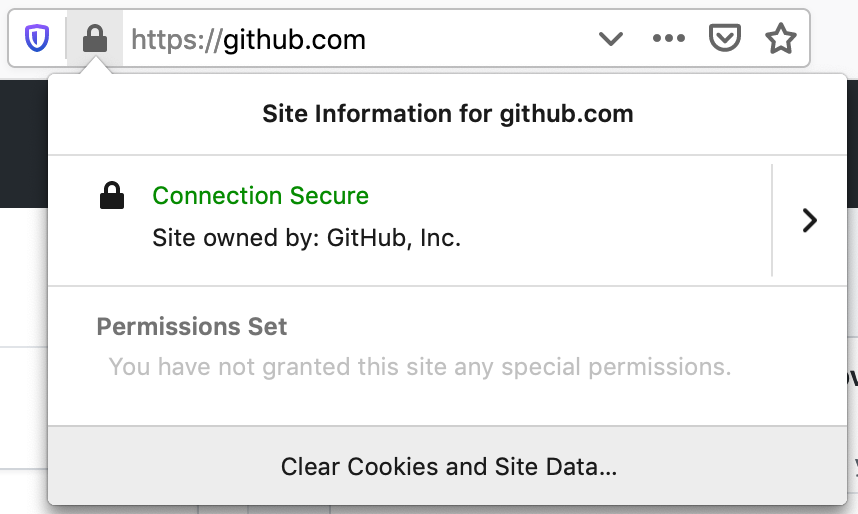

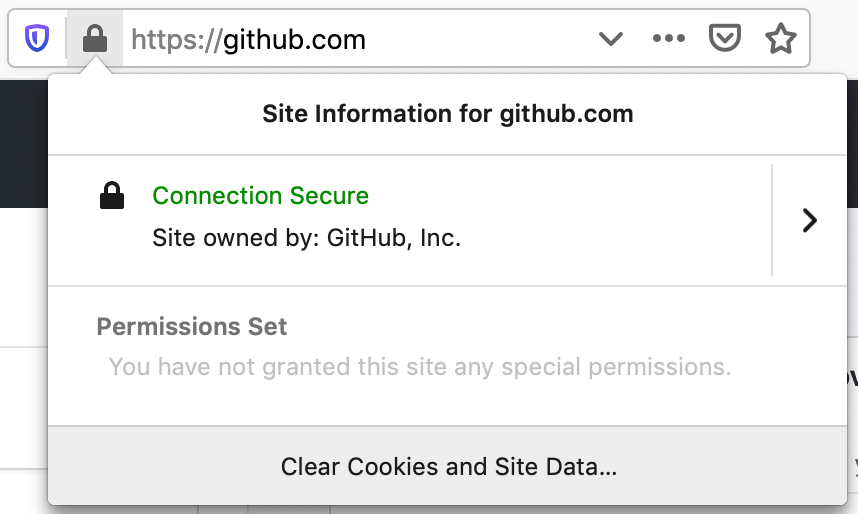

Что касается сокрытия значка EV для SSL-сертификатов в адресное строке, по этому вопросу консорциум не голосовал, потому что вопрос UI браузеров находится полностью в компетенции разработчиков. В сентябре-октябре выйдут новые версии Chrome 77 и Firefox 70, которые лишат EV-сертификаты особого места в адресной строке браузера. Вот как выглядит изменение на примере десктопной версии Firefox 70:

Было:

Будет:

По мнению специалиста по безопасности Троя Ханта, удаление информации EV из адресной строки браузеров фактически хоронит данный тип сертификатов.

Вопрос поставили на голосование в организации CA/Browser Forum (CABF), которая устанавливает требования к SSL/TLS-сертификатам, в том числе к максимальному сроку действия.

И вот 10 сентября объявлены результаты: члены консорциума проголосовали против предложения.

Результаты

Голосование издателей сертификатов

За (11 голосов): Amazon, Buypass, Certigna (DHIMYOTIS), certSIGN, Sectigo (бывший Comodo CA), eMudhra, Kamu SM, Let's Encrypt, Logius, PKIoverheid, SHECA, SSL.com

Против (20): Camerfirma, Certum (Asseco), CFCA, Chunghwa Telecom, Comsign, D-TRUST, DarkMatter, Entrust Datacard, Firmaprofesional, GDCA, GlobalSign, GoDaddy, Izenpe, Network Solutions, OATI, SECOM, SwissSign, TWCA, TrustCor, SecureTrust (бывшая Trustwave)

Воздержались (2): HARICA, TurkTrust

Голосование потребителей сертификатов

За (7): Apple, Cisco, Google, Microsoft, Mozilla, Opera, 360

Против: 0

Воздержалось: 0

По правилам CA/Browser Forum, для принятия положительного решения за него должны проголосовать две трети издателей сертификатов и 50% плюс один голос среди потребителей.

Представители Digicert принесли извинения за пропуск голосования, где отдали бы свой голос в пользу сокращения срока действия сертификатов. Они отмечают, что для некоторых клиентов сокращение срока действия может представить собой проблему, но в долговременной перспективе это даёт преимущества для безопасности.

Так или иначе, но индустрия пока не готова сокращать сроки действия сертификатов и полностью переходить на автоматизированные решения. Сами центры сертификации могут предложить такие услуги, но многие клиенты пока не внедрили автоматизацию. Поэтому сокращение сроков до 397 дней пока откладывается. Но вопрос остаётся открытым.

Теперь Google может попробовать внедрить стандарт «принудительно», как это было с протоколом Certificate Transparency. Тем более, что её поддерживают и другие разработчики: Apple, Microsoft, Mozilla и Opera.

Напомним, что полная автоматизация — один из принципов на котором основана работа некоммерческого центра сертификации Let's Encrypt. Он выдаёт бесплатные сертификаты всем желающим, но максимальный срок жизни сертификата ограничен 90 днями. Короткие времена жизни сертификатов имеют два главных преимущества:

- ограничение ущерба от компрометированных ключей и неверно выпущенных сертификатов, так как они используются на меньшем промежутке времени;

- короткоживущие сертификаты поддерживают и поощряют автоматизацию, которая абсолютно необходима для простоты использования HTTPS. Если мы собираемся мигрировать всю Всемирную паутину на HTTPS, то вовсе нельзя ожидать ручного обновления сертификатов от администратора каждого существующего сайта. Как только выпуск и обновления сертификатов станет полностью автоматизированным, более короткие времена жизни сертификатов наоборот станут более удобными и практичными.

Опрос GlobalSign на Хабре показал, что 73,7% респондентов «скорее поддерживают» сокращение срока действия сертификатов.

Что касается сокрытия значка EV для SSL-сертификатов в адресное строке, по этому вопросу консорциум не голосовал, потому что вопрос UI браузеров находится полностью в компетенции разработчиков. В сентябре-октябре выйдут новые версии Chrome 77 и Firefox 70, которые лишат EV-сертификаты особого места в адресной строке браузера. Вот как выглядит изменение на примере десктопной версии Firefox 70:

Было:

Будет:

По мнению специалиста по безопасности Троя Ханта, удаление информации EV из адресной строки браузеров фактически хоронит данный тип сертификатов.