В прошлой статье упоминалось, что у современных производителей устройств IoT система PKI внедряется непосредственно на заводе. То есть прямо на конвейере. Каждое устройство получает уникальный ID и сертификат, по которому выполняется идентификация и аутентификация этого конкретного девайса на протяжении всего жизненного цикла.

Как это происходит, если вкратце?

Рассмотрим ситуацию на примере Carnegie Technologies. Этот системный интегратор внедряет платформу Longview для управления устройствами LoRaWAN у заказчиков из разных отраслей: строительство, нефтегазовая промышленность, застройщики недвижимости, умные города и проч. Заказы на производство Carnegie размещает у компании EMS, которая специализируется на изготовлении сенсоров и шлюзов.

Система безопасности Longview включает три уровня:

- Нативное 128-битное шифрование LoRaWAN

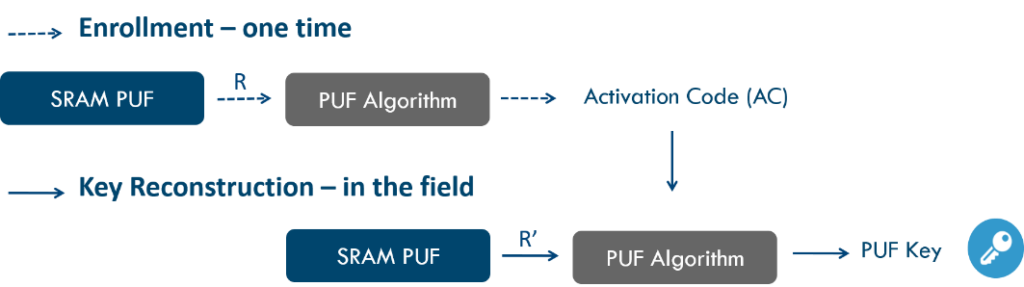

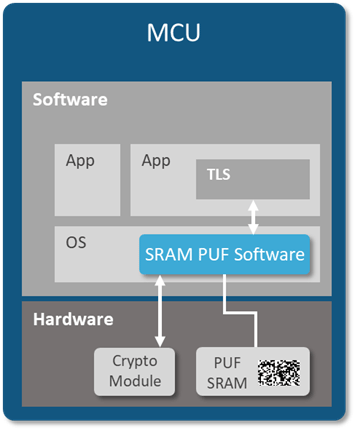

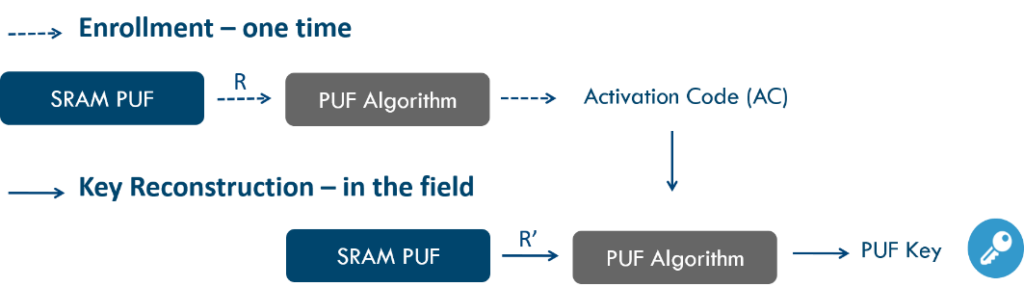

- SRAM PUF (Physical Unclonable Function) — генерация ключа и уникальных идентификаторов устройств. Используется система Intrinsic ID. Благодаря мельчайшим аномалиям в производстве микросхем каждый чип физически чуть отличается от других. Это позволяет системе PUF использовать «физический ГСЧ» и некий аналог цифрового отпечатка для уникальной идентификации каждого сенсора.

Для работы PUF не требуются никакие специальные аппаратные устройства. Все функции для создания хранилища ключей или получения нескольких ключей могут быть реализованы как аппаратные интегральные схемы или программно. Единственное необходимое «железо» — уникальная физическая структура самой PUF. Таким образом, на любом устройстве, где алгоритмы PUF имеют доступ к (неинициализированной) памяти SRAM, может быть реализована система SRAM PUF. Это отличает SRAM PUF от остальных методов генерации уникальных аппаратных ID.

По мнению некоторых специалистов по встроенным системам, это единственный существующий в настоящее время тип PUF, который можно реализовать аппаратно путём простой загрузки программного обеспечения на устройство.

- УЦ для подписи сертификатов

Сертификаты нужны для защиты устройств на протяжении всего жизненного цикла, начиная с производства и развёртывания, заканчивая продолжительной эксплуатацией и грамотной заменой по окончании срока.

Конкретно для этого клиента компания GlobalSign установила частный удостоверяющий центр Longview Private CA, который выдаёт сертификат IDevID (их ещё называют «свидетельства о рождении») для каждого шлюза, изготовленного EMS.

На этапе развёртывания шлюзов выдаются также сертификаты Local Device Identity (LDevID), которые впоследствии обновляются при необходимости.

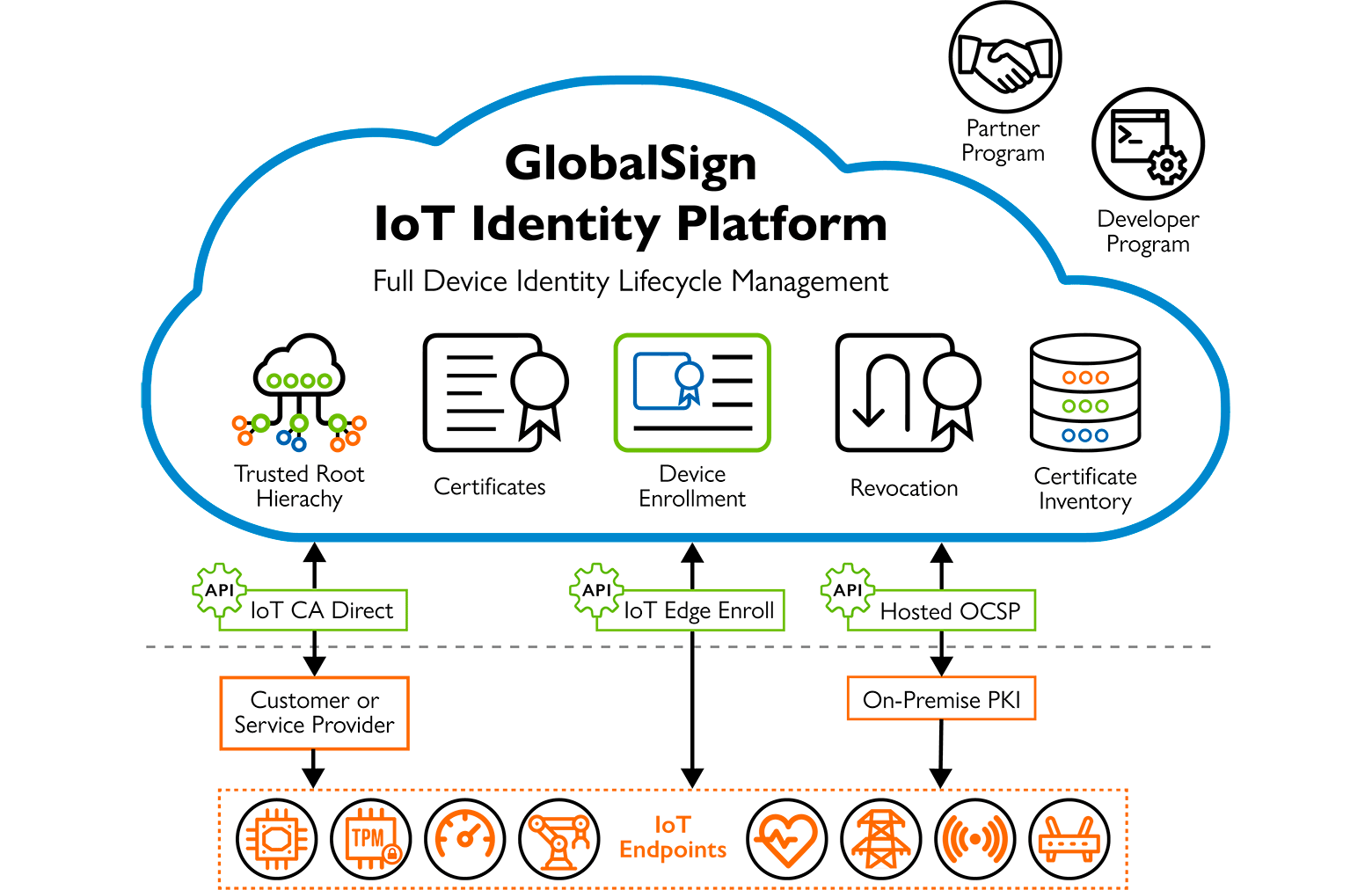

Интеграция Longview и платформы IoT Identity Platform

Как показано на схеме, частный УЦ интегрирован в платформу IoT Edge Enroll, в то же время использует ресурсы AWS.

Внедрение на конвейере

Как мы рассказывали в прошлой статье, на протяжении жизненного цикла устройств IoT Identity поддерживает ряд операций, включая управление сертификатами и ключами, выпуск токенов и безопасную подпись кода.

Если платформа установлена непосредственно у производителя устройств, то и система IoT Identity тоже внедряется прямо с конвейера.

Схема может выглядеть так:

- Производственный УЦ

Этот удостоверяющий центр (УЦ или CA, как на схеме) подписывает ключи на конечных точках. Сервер генерирует уникальные пары открытых и закрытых ключей конечных точек и отправляет партии запросов на подпись CSR. Из УЦ возвращаются подписанные сертификаты конечных точек, которые распределяются по всем местам производства.

- УЦ для подписи прошивки

Данный УЦ создаёт сертификат подписи прошивки. Это ещё один элемент в иерархии доверия, но расположенный в безопасном облаке и доступ к нему осуществляется очень редко и только уполномоченными лицами.

- УЦ проверки кода

Этот УЦ выдаёт сертификаты для отдельных устройств, которые потенциально взаимодействуют с миллионами конечных точек. Уникальная пара ключей генерируется для каждого устройства, открытый ключ отправляется в УЦ для подписания, а сертификаты динамически распространяются по конечным точкам для проверки подписанных критических команд (например, могут использоваться проприетарные сетевые интерфейсы производителя).

Центр регистрации как облачный сервис

IoT Edge Enroll — первый в своём роде центр регистрации устройств как сервис (RaaS) для идентификации и аутентификации заявителей на получение сертификатов.

Edge Enroll ускоряет установку и эксплуатацию RA, используя ряд предварительно разработанных рабочих процессов. Это шаблоны политик, профили сертификатов и стандартные методы регистрации, которые подходят для типичных случаев использования IoT, но при этом оставляют место для дополнительной настройки. Для уникальных случаев использования специалисты по PKI предлагают профессиональные услуги по настройке конфигурации RA с помощью модульных плагинов.

Подключение серверов регистрации через интерфейс EST API ускоряет интеграцию.

Функции

- Диспетчер жизненного цикла устройств: диспетчер политик, пользователей, аккаунтов УЦ, реестр идентификаторов, аудит. Диспетчер жизненного цикла устройств позволяет авторизованным администраторам просматривать зарегистрированные или внесённые в белый список устройства и их статусы через хранилище устройств. Он даёт доступ к хранилищу сертификатов для управления сроками действия сертификатов, продлением, белыми списками и повторными регистрациями. Администраторы могут даже посмотреть историю, когда и как устройство было зарегистрировано и как управлялось.

- Прямая интеграция с УЦ GlobalSign для получения сертификатов в продакшне: генерация ключей, применение политик, серверы регистрации, генерация CSR, шаблоны сертификатов, предварительно настроенные рабочие процессы

Кто использует Edge Enroll:

- Производители устройств и операторы: для генерации ID устройств и цифровых сертификатов, для снижения эксплуатационных расходов на регистрацию устройств, а также для упрощения всей системы по регистрации и управлению устройствами

- Производители микросхем: для них интеллектуальные чипы со встроенным ID создают конкурентное преимущество для обеспечения безопасности цепочки поставок по всему потоку сверху вниз

- Разработчики систем IoT и организации, желающие управлять уникальными ID устройств на протяжении всего жизненного цикла

Рейтинг платформ

Недавно аналитическая компания ABI Research опубликовала независимый анализ платформ IoT Identity.

Рейтинг составлен на основе наиболее актуальных аспектов внедрения IoT, включая безопасность, управление идентификацией, развёртывание сети, размер экосистемы партнёров и интеллектуальные автоматизированные услуги.

В отчёт вошли восемь удостоверяющих центров (УЦ). Компании разделили на три группы:

- Лидеры рынка: Device Authority, Entrust, Digicert, GlobalSign

- Основной поток: HID Global, Sectigo

- Последователи: WISeKey, Nexus

Авторы отчёта отмечают, что лидеры рынка предлагают не только стандартную экосистему, но и специфические услуги, ориентированные на конкретные приложения IoT. Здесь дополнительные варианты цифровых сертификатов (кроме X.509), нестандартные способы управления с учётом ограничений по полосе и конкретных требований к подключению. В итоге пользователи получают возможность сами настраивать свою систему IoT Identity.

Как видим, системы IoT Identity востребованы и производителями микросхем, и вендорами устройств, и системными интеграторами. Центр регистрации устройств как сервис (RaaS) довольно доступен и прост в управлении.