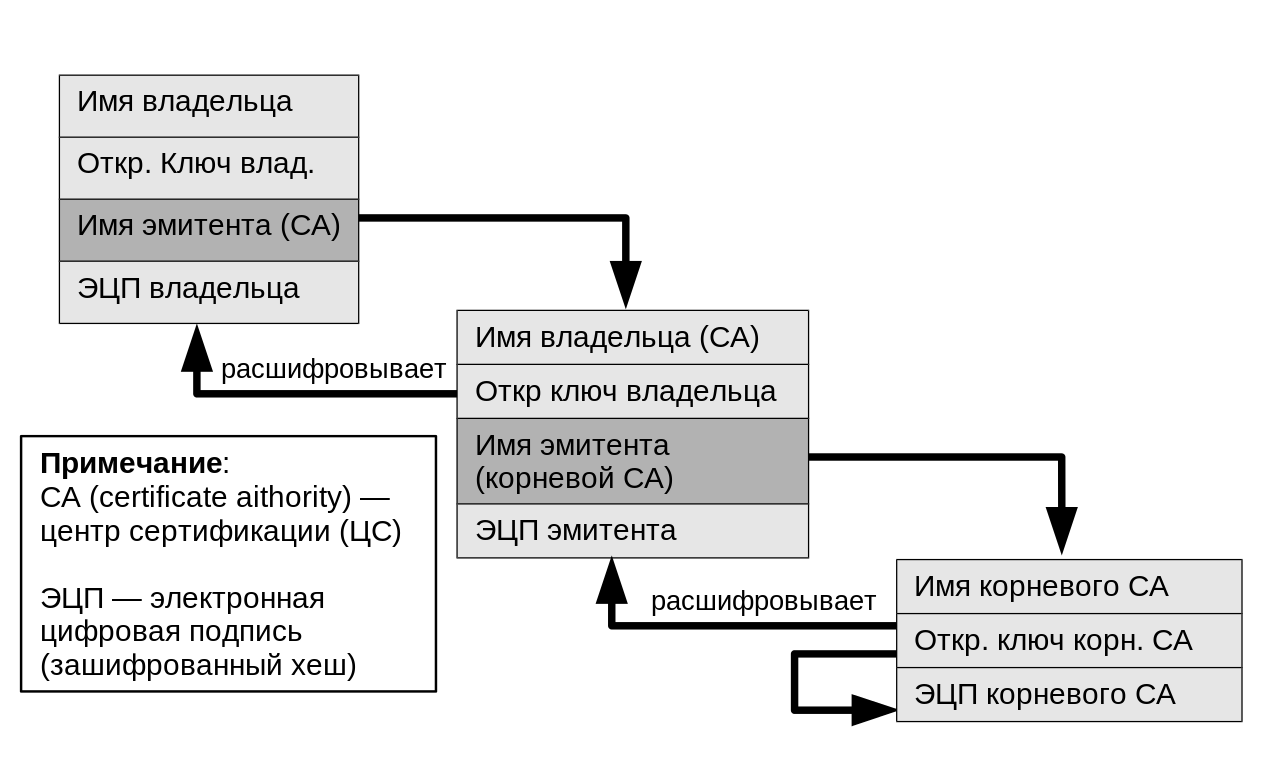

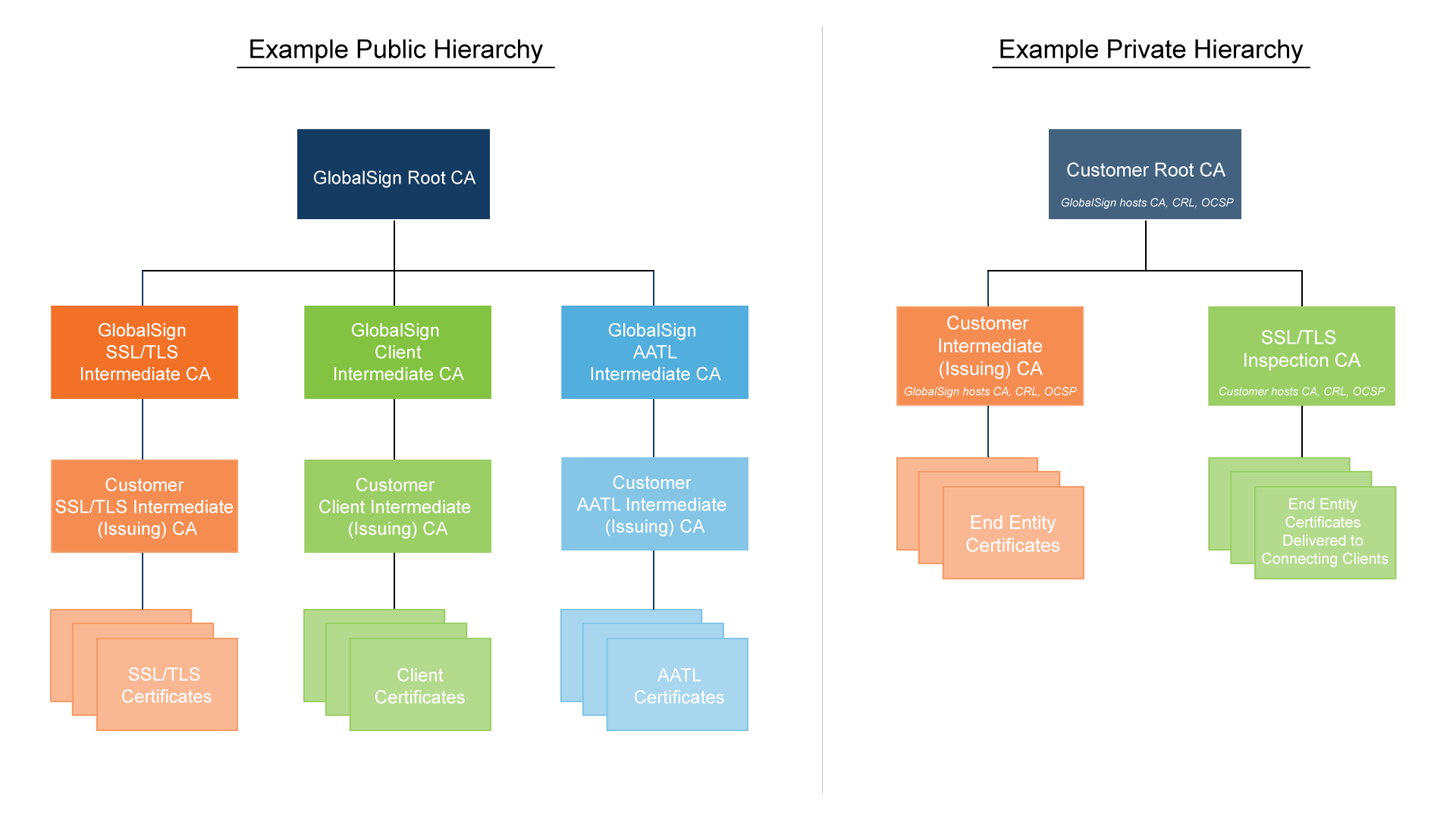

Цепочка доверия. CC BY-SA 4.0 Yanpas

Инспекция трафика SSL (расшифровка SSL/TLS, анализ SSL или DPI) становится все более горячей темой обсуждения в корпоративном секторе. Идея расшифровки трафика вроде бы противоречит самой концепции криптографии. Однако факт есть факт: всё больше компаний используют технологии DPI, объясняя это необходимостью проверки контента на предмет зловредов, утечек данных и т. д.

Что ж, если принять за факт, что необходимо внедрять такую технологию, то следует хотя бы рассмотреть способы сделать это наиболее безопасным и хорошо управляемым способом. Хотя бы не полагаться на те сертификаты, например, которые вам даёт поставщик системы DPI.

Есть один аспект реализации, о котором не все знают. На самом деле многие действительно удивляются, когда слышат о нём. Это частный центр сертификации (ЦС). Он генерирует сертификаты для дешифровки и повторного шифрования трафика.

В прошлом году

В прошлом году

Несколько дней назад компания GlobalSign

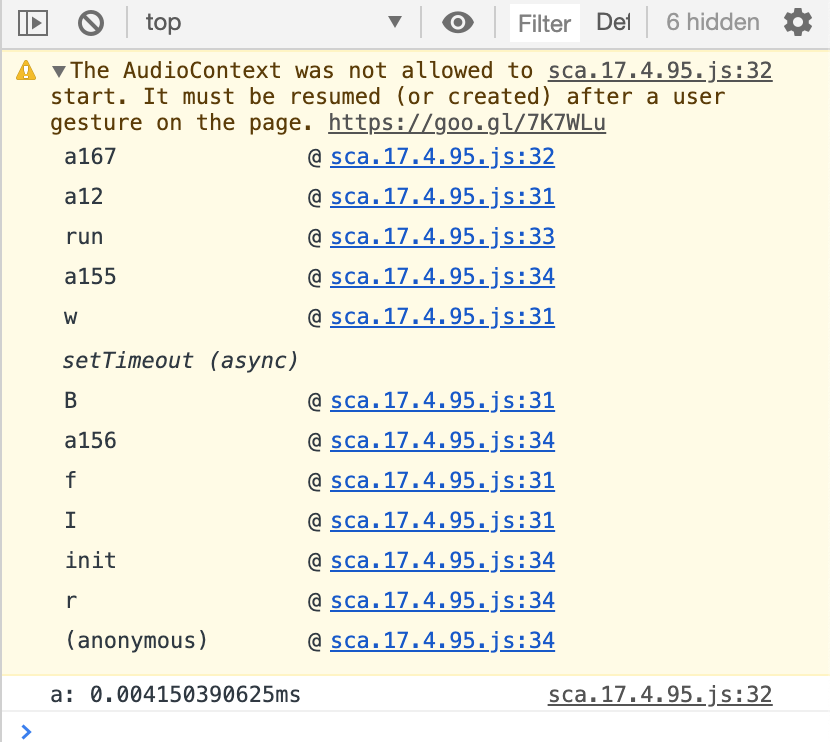

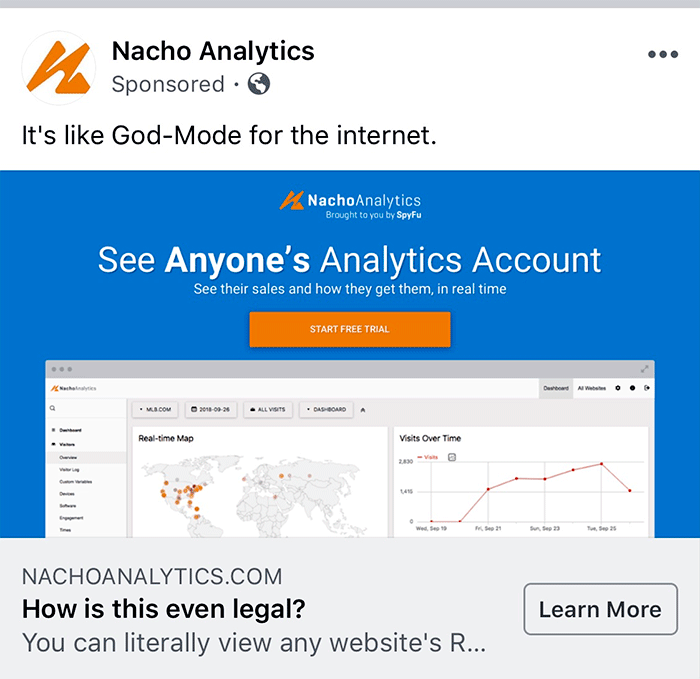

Несколько дней назад компания GlobalSign  У многих в браузере установлены расширения. Как минимум, блокировщик рекламы. Но при установке расширений следует проявлять осторожность: не все они полезны, а некоторые и вовсе используются для слежки.

У многих в браузере установлены расширения. Как минимум, блокировщик рекламы. Но при установке расширений следует проявлять осторожность: не все они полезны, а некоторые и вовсе используются для слежки. В начале июля Ассоциация интернет-провайдеров Великобритании (ISPA-UK)

В начале июля Ассоциация интернет-провайдеров Великобритании (ISPA-UK)