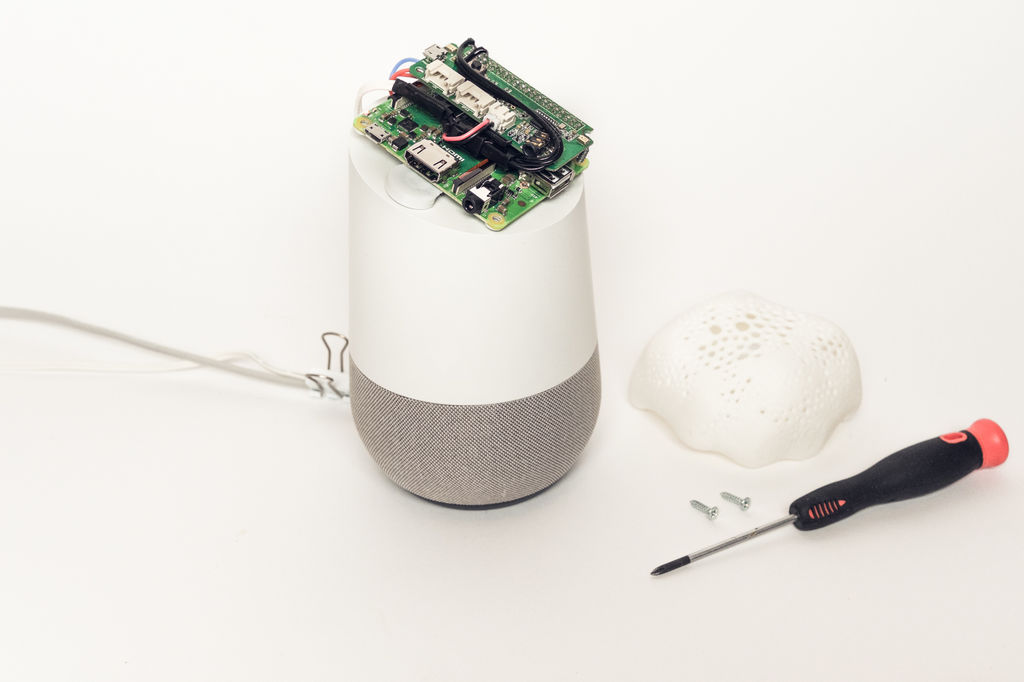

Специалисты по безопасности скептически относятся к понятиям «умный дом» и «интернет вещей». Производители норовят собрать побольше данных о пользователях, что чревато утечками. Недавно Amazon отправила по неверному адресу 1700 разговоров одного пользователя с домашним помощником Alexa.

Это единичный случай, но Amazon сохраняет аудиозаписи на своих серверах, как и Google. Домашний помощник вроде Amazon Echo и Google Home — это полноценный жучок, который пользователь сам устанавливает в доме, добровольно соглашаясь на прослушку. Пока нет доказательств, что такие устройства ведут запись без произнесения слова-триггера, но технически ничто не мешает им это делать.

Project Alias призван изменить положение вещей и вернуть контроль людям.

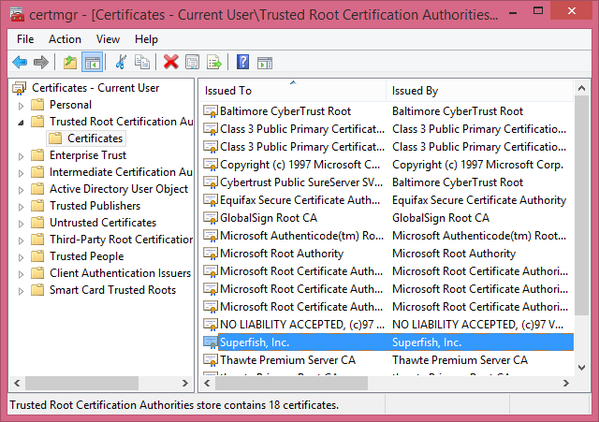

Месяц назад журналист издания Forbes

Месяц назад журналист издания Forbes

6 декабря 2018 года парламент Австралии принял

6 декабря 2018 года парламент Австралии принял

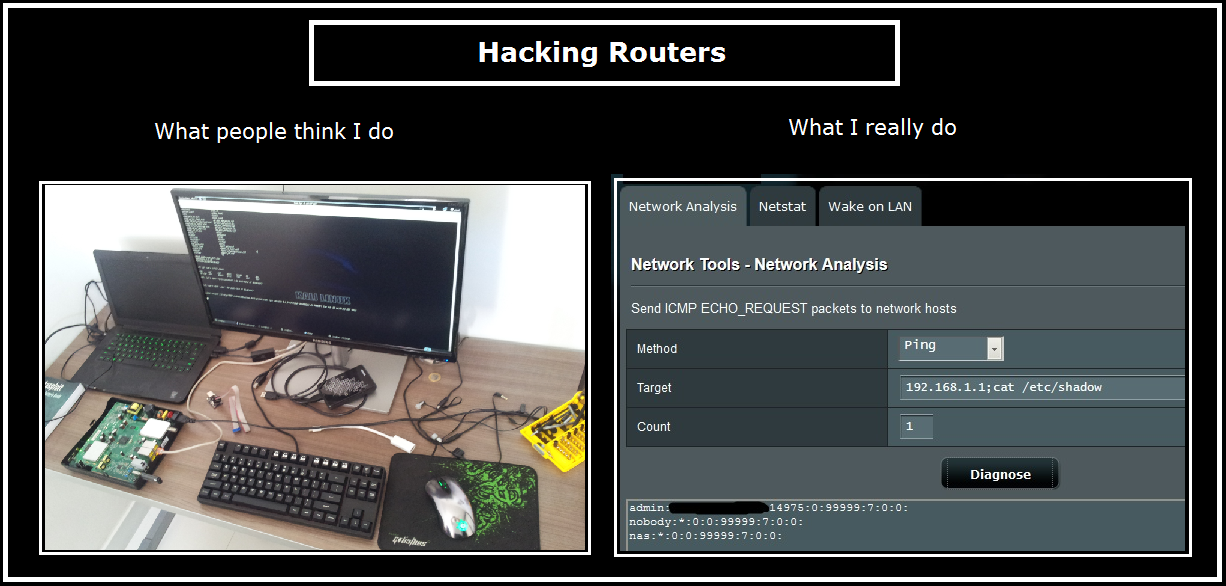

29 ноября 2018 года пользователь твиттера под псевдонимом

29 ноября 2018 года пользователь твиттера под псевдонимом

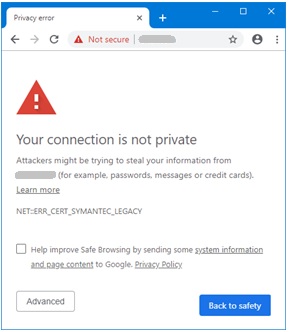

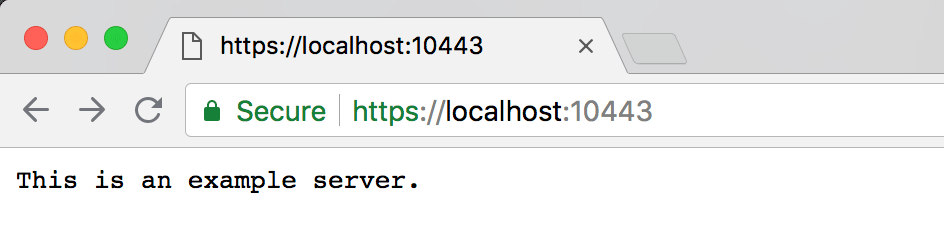

С момента принятия стандарта HTTP/2 прошло три с половиной года: спецификация

С момента принятия стандарта HTTP/2 прошло три с половиной года: спецификация

Firefox стал первым браузером, который реализовал шифрование

Firefox стал первым браузером, который реализовал шифрование