Индийская APT-группа SideWinder активно использует в фишинговых атаках против своих целей в Пакистане новую сетевую инфраструктуру и AntiBot.Script. Эксперты Group-IB первыми исследовали и описали новый инструмент.

SideWinder, как считают исследователи, это связанная с Индией прогосударственная хакерская группа, обнаруженная в 2012 году. Ее также знают по названиям — Rattlesnake, Hardcore Nationalist, RAZOR TIGER, T-APT-04 и APT-C-17.

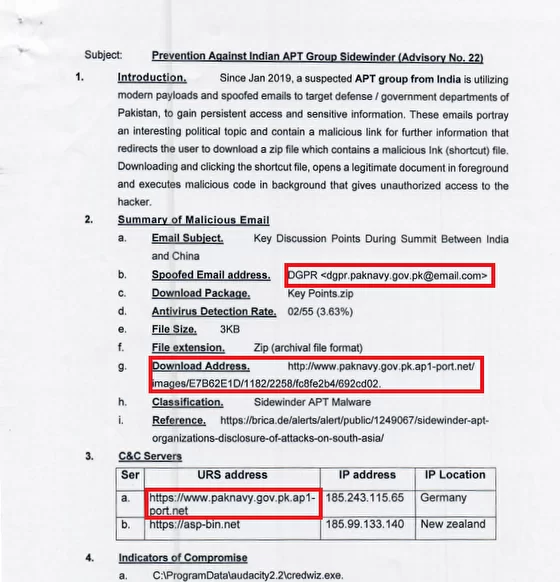

Несмотря на то, что SideWinder была замечена в атаках на правительственные, военные и финансовые организации Афганистана, Непала, Шри Ланки, Бутана, Мьянмы, Филиппин, Бангладеша, Сингапура и Китая, главной целью хакеров является Пакистан. Только за последний год было обнаружено сразу несколько кампаний, направленных на эту страну. Причем особый интерес у SideWinder, как минимум с 2019 года, связан с военными объектами и целями в Пакистане. Местные власти даже опубликовали оповещение, предупреждающее об угрозах со стороны SideWinder и способах защиты от них.

Итак, что мы нашли:

— Система Threat Intelligence&Attribution Group-IB обнаружила 92 IP-адреса, которые группа SideWinder использует для фишинговых рассылок.

— SideWinder начала использовать анти-бот скрипт для фильтрации потенциальных жертвы — атакующих интересуют только пользователи из Пакистана.

— Группа продолжает использовать уже знакомые техники рассылки вредоносных файлов в виде ZIP-архива с LNK-файлом внутри, который загружает HTA-файл с удалённого сервера.

В качестве основного вектора атаки группа использует фишинговые ссылки в письмах или постах, которые мимикрируют под легитимные оповещения и сервисы различных госучреждений и организаций Пакистана.

Эксперты департамента TI& A Group-IB изучили несколько фишинговых документов, которые хакеры направляли своим целям в Пакистане — государственным и частным организациям. Например, приведенный ниже фишинговый документ содержал приглашение для официального обсуждения вопросов безопасности на море в связи с выводом американских войск из Афганистана:

Кроме этого группа была замечена за клонированием государственных веб-сайтов для сбора учетных данных пользователей. Вот, например, фишинговая страница аутентификации одного из госпорталов Шри-Ланки:

![Логин-панель фишинговой страницы - http://5.2.79[.]135/!/n/ Логин-панель фишинговой страницы - http://5.2.79[.]135/!/n/](https://habrastorage.org/getpro/habr/upload_files/424/f34/18d/424f3418da9ef4e20a8ef0aeceb24304.webp)

Учитывая повышенную активность группы SideWinder в проведении фишинговых рассылок и создании новой сетевой инфраструктуры, эксперты Group-IB Threat Intelligence решили предупредить об этой угрозе не только клиентов, но и потенциальных жертв в Пакистане. Мы убеждены, что любые угрозы со стороны SideWinder должны быть купированы еще на этапе подготовки их атак.

Подробности и IOCs — в техническом блоге Group-IB.