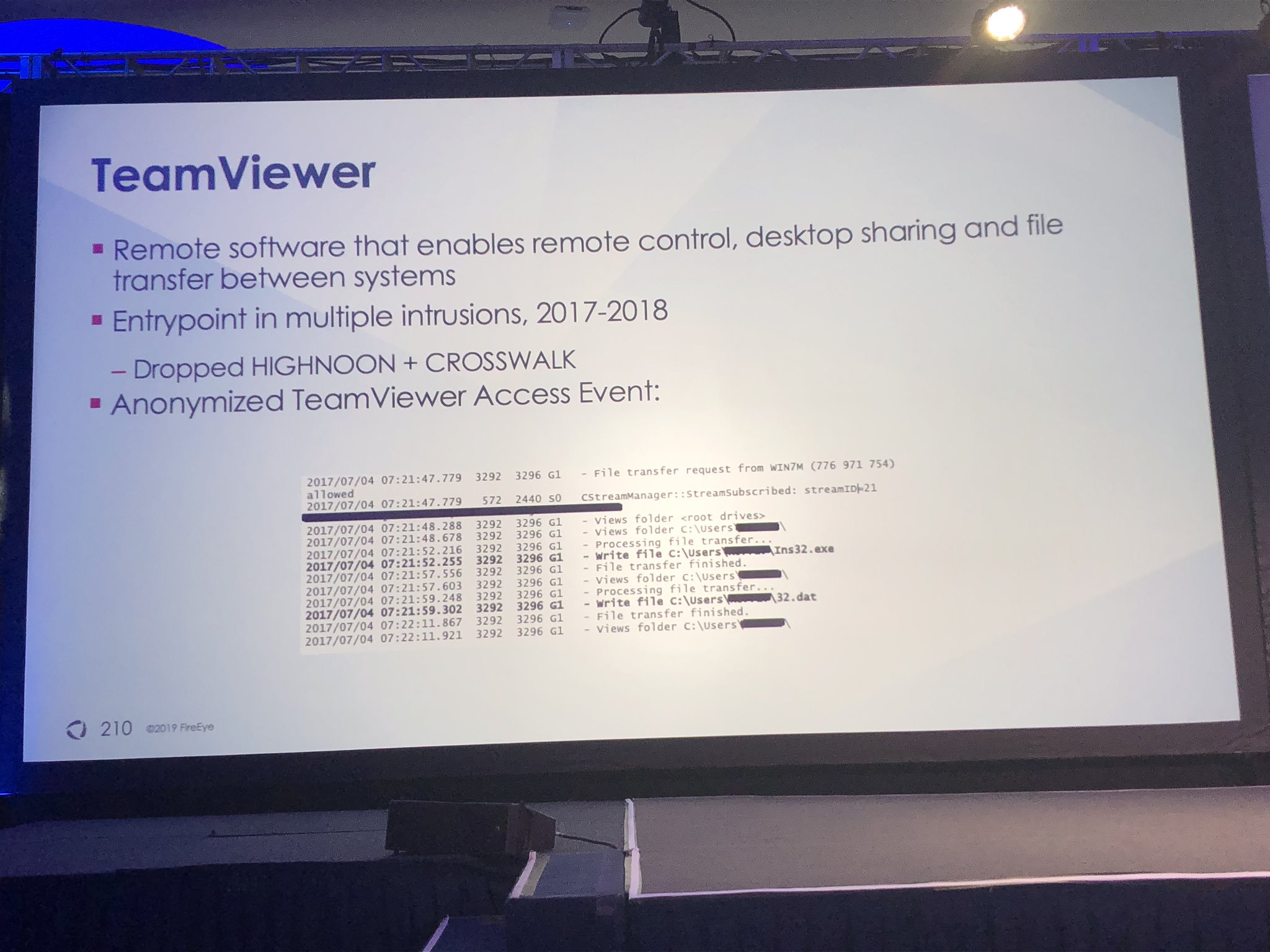

На конференции по безопасности Cyber Defense Summit 2019 специалисты по безопасности из компании FireEye официально подтвердили взлом популярного приложения TeamViewer с обходом 2FA. На протяжении 2017-2018 годов хакерская группировка APT41 использовала его как точку входа для проведения многочисленных атак. Они получили доступ ко всем компьютерам в мире, на которых установлен TeamViewer.

Согласно сообщениям FireEye, злоумышленники могли контролировать любой компьютер, подключённый к TeamViewer. Взлом произошёл в 2016 году, и уже в первые 24 часа хакерская группа APT41 осуществила атаку с кражей финансовой информации от многих пользователей.

Самое интересное, что уязвимость продолжали эксплуатировать ещё долгое время после этого.

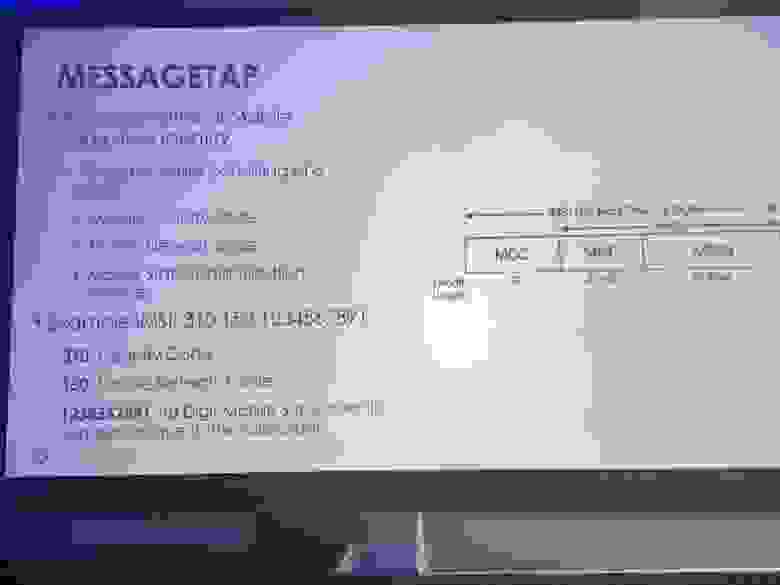

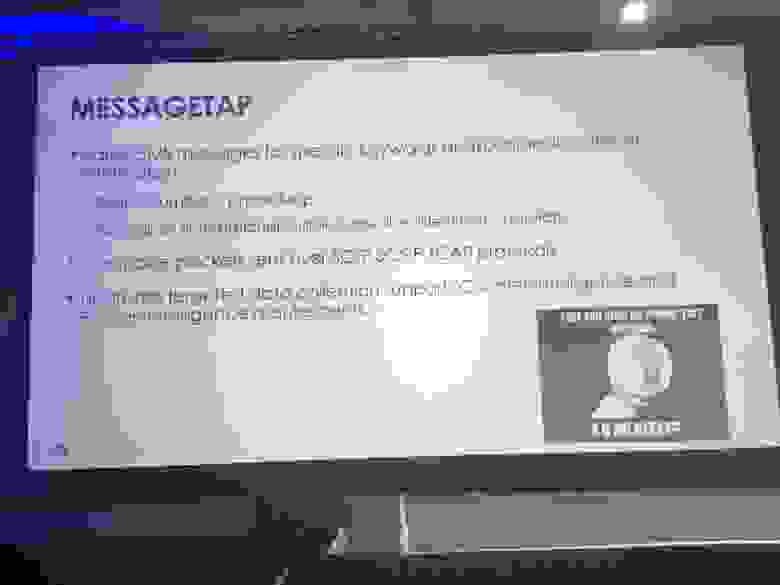

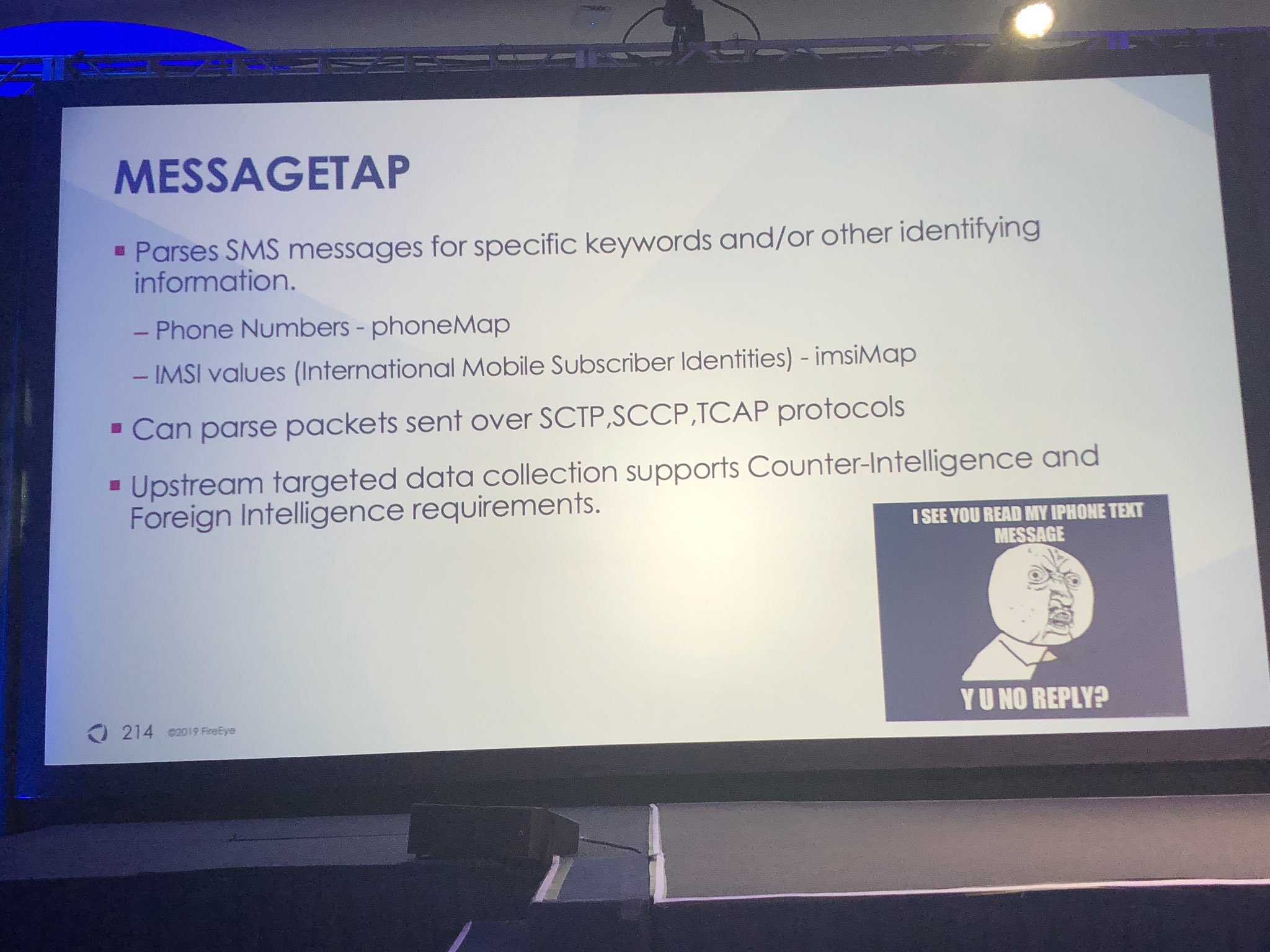

В потоке твитов Кристофер Глайер (Christopher Glyer) из FireEye раскрыл подробности деятельности группы APT41, которая, предположительно, работает из Китая. Например, эта группа также разработала семейство Linux-зловредов для установки в сетях операторов сотовой связи. Семейство называется MESSAGETAP. С его помощью хакеры могли отслеживать телефонные звонки и SMS, производить поиск записей по номеру IMSI или ключевым словам в тексте SMS.

Кристофер Глайер добавил, что APT41 раньше засветилась в установке бэкдоров в несколько видеоигр. Это может указывать, что хакеры не обязательно находятся «на службе» у правительства, хотя и выполняют государственные заказы по крайней мере с 2014 года. Но похоже, какие-то атаки они могут проводить в своих интересах: просто ради денег (или для удовольствия). Возможно, эти дополнительные атаки они проводят уже в нерабочее время, то есть по вечерам или в выходные, говорит Жаклин О'Лири (Jacqueline O'Leary), старший аналитик FyreEye по исследованию угроз: «Они занимаются шпионажем в определённое время суток, затем [запускают] финансово мотивированные [атаки] в другие часы».

Около трёх лет назад специалисты по безопасности веб-приложений из Международного института кибербезопасности (International Institute of Cyber Security, IICS) сообщили, что хакерской группе удалось установить бэкдор в различных версиях TeamViewer для извлечения конфиденциальной информации. Тема обсуждалась на Хабре: см. «Аккаунты пользователей Teamviewer взломаны».

Компания-разработчик TeamViewer продолжает отрицать инцидент и заявляет, что пароли пользователей были извлечены через другие скомпрометированные приложения.

Это ещё один пример того, как опасно устанавливать на своём компьютере приложения вроде антивирусного ПО или удалённого управления системой с высокими привилегиями. Некоторые специалисты считают, что каждое такое приложение увеличивает поверхность атаки.

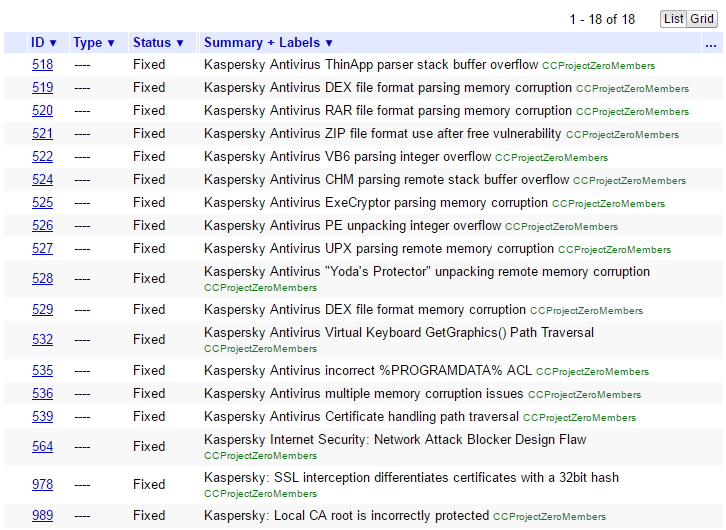

В результате пользователи с TeamViewer или антивирусом менее защищены, чем пользователи с чистой системой. У них просто больше возможных уязвимостей и больше точек входа в систему для злоумышленника: «В лучшем случае есть призрачный шанс, что основной немайкрософтовский антивирус хотя бы немного повысит безопасность. Более вероятно, что они значительно ухудшат безопасность. Например, посмотрите на список уязвимостей в антивирусных продуктах, перечисленный на страницах каталога уязвимостей Google Project Zero», — говорит разработчик Firefox и хакер Роберт О'Каллахан.

Пример исправления 0-day уязвимостей в популярном антивирусном продукте, 2015-2016 годы

Антивирус — очевидная брешь в безопасности компьютера не только из-за новых опасных уязвимостей, которая она добавляет в систему. Это уязвимость изначально по своей природе, ведь многие антивирусы устанавливают собственные корневые сертификаты по умолчанию без предупреждений, внедряясь в HTTPS-трафик по принципу MitM. Большинство антивирусов — это в любом случае деградация защиты HTTPS, о чём неоднократно предупреждали специалисты по ИБ.

С таким же мнением выступил Джастин Шух (Justin Schuh), один из программистов проекта Google Chrome. Он говорит, что антивирусы «отравляют программную экосистему», потому что их инвазивный и плохо написанный код осложняет браузерам и другим программам возможность обеспечить собственную безопасность. О'Каллахан напоминает, что когда в Firefox впервые внедряли поддержку механизма защиты памяти ASLR в Firefox под Windows, антивирусные программы постоянно ломали эту защиту, внедряя в программные процессы свои DLL без защиты ASLR.

Некоторые недостатки антивирусов присущи также программам вроде TeamViewer, которые тоже имеют привилегированный доступ в системе. Поэтому к установке подобного софта следует подходить очень осторожно.

Согласно сообщениям FireEye, злоумышленники могли контролировать любой компьютер, подключённый к TeamViewer. Взлом произошёл в 2016 году, и уже в первые 24 часа хакерская группа APT41 осуществила атаку с кражей финансовой информации от многих пользователей.

Самое интересное, что уязвимость продолжали эксплуатировать ещё долгое время после этого.

В потоке твитов Кристофер Глайер (Christopher Glyer) из FireEye раскрыл подробности деятельности группы APT41, которая, предположительно, работает из Китая. Например, эта группа также разработала семейство Linux-зловредов для установки в сетях операторов сотовой связи. Семейство называется MESSAGETAP. С его помощью хакеры могли отслеживать телефонные звонки и SMS, производить поиск записей по номеру IMSI или ключевым словам в тексте SMS.

Кристофер Глайер добавил, что APT41 раньше засветилась в установке бэкдоров в несколько видеоигр. Это может указывать, что хакеры не обязательно находятся «на службе» у правительства, хотя и выполняют государственные заказы по крайней мере с 2014 года. Но похоже, какие-то атаки они могут проводить в своих интересах: просто ради денег (или для удовольствия). Возможно, эти дополнительные атаки они проводят уже в нерабочее время, то есть по вечерам или в выходные, говорит Жаклин О'Лири (Jacqueline O'Leary), старший аналитик FyreEye по исследованию угроз: «Они занимаются шпионажем в определённое время суток, затем [запускают] финансово мотивированные [атаки] в другие часы».

Около трёх лет назад специалисты по безопасности веб-приложений из Международного института кибербезопасности (International Institute of Cyber Security, IICS) сообщили, что хакерской группе удалось установить бэкдор в различных версиях TeamViewer для извлечения конфиденциальной информации. Тема обсуждалась на Хабре: см. «Аккаунты пользователей Teamviewer взломаны».

Компания-разработчик TeamViewer продолжает отрицать инцидент и заявляет, что пароли пользователей были извлечены через другие скомпрометированные приложения.

Это ещё один пример того, как опасно устанавливать на своём компьютере приложения вроде антивирусного ПО или удалённого управления системой с высокими привилегиями. Некоторые специалисты считают, что каждое такое приложение увеличивает поверхность атаки.

В результате пользователи с TeamViewer или антивирусом менее защищены, чем пользователи с чистой системой. У них просто больше возможных уязвимостей и больше точек входа в систему для злоумышленника: «В лучшем случае есть призрачный шанс, что основной немайкрософтовский антивирус хотя бы немного повысит безопасность. Более вероятно, что они значительно ухудшат безопасность. Например, посмотрите на список уязвимостей в антивирусных продуктах, перечисленный на страницах каталога уязвимостей Google Project Zero», — говорит разработчик Firefox и хакер Роберт О'Каллахан.

Пример исправления 0-day уязвимостей в популярном антивирусном продукте, 2015-2016 годы

Антивирус — очевидная брешь в безопасности компьютера не только из-за новых опасных уязвимостей, которая она добавляет в систему. Это уязвимость изначально по своей природе, ведь многие антивирусы устанавливают собственные корневые сертификаты по умолчанию без предупреждений, внедряясь в HTTPS-трафик по принципу MitM. Большинство антивирусов — это в любом случае деградация защиты HTTPS, о чём неоднократно предупреждали специалисты по ИБ.

С таким же мнением выступил Джастин Шух (Justin Schuh), один из программистов проекта Google Chrome. Он говорит, что антивирусы «отравляют программную экосистему», потому что их инвазивный и плохо написанный код осложняет браузерам и другим программам возможность обеспечить собственную безопасность. О'Каллахан напоминает, что когда в Firefox впервые внедряли поддержку механизма защиты памяти ASLR в Firefox под Windows, антивирусные программы постоянно ломали эту защиту, внедряя в программные процессы свои DLL без защиты ASLR.

Некоторые недостатки антивирусов присущи также программам вроде TeamViewer, которые тоже имеют привилегированный доступ в системе. Поэтому к установке подобного софта следует подходить очень осторожно.