Мы в «Лаборатории Касперского» плотно работаем с разработчиками стороннего ПО. Как только находим очередную уязвимость, сразу информируем производителя, чтобы закрыть дыру по горячим следам. И вот 10 октября 2017 года наша система противодействия эксплойтам обнаружила новый зеродей для Adobe Flash, который использовался для атаки на наших клиентов.

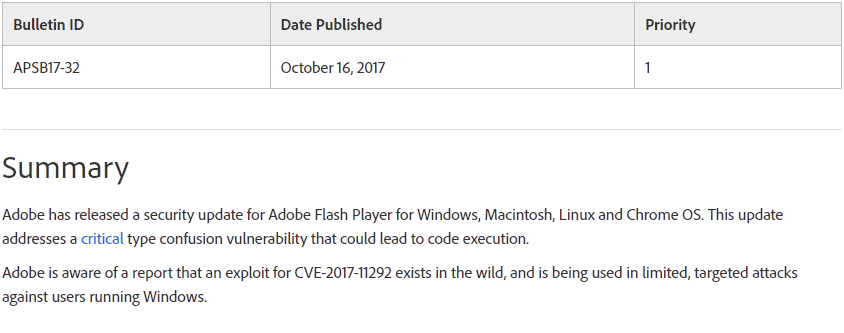

Эксплойт доставлялся жертве через документ Microsoft Office, а его конечной целью была установка последней версии троянца FinSpy. Мы сообщили о баге в Adobe, которая присвоила ему индекс CVE-2017-11292 и буквально вчера выкатила патч.

Пока что мы наблюдали лишь одно использование эксплойта против наших клиентов, из чего можно заключить, что он применяется в штучных целевых атаках.

Проанализировав участвующего в этой атаке зловреда, мы обнаружили его четкую связь с группой, которую мы называем BlackOasis. Мы уверены, что эта команда стоит за атаками с использованием другого зеродея (CVE-2017-8759), обнаруженного FireEye в сентябре 2017 года. Троянец FinSpy, задействованный в новой атаке через CVE-2017-11292, обращается к тому же управляющему серверу, что и троянец, загружаемый через CVE-2017-8759.

Впервые активность BlackOasis была зафиксирована нами в мае 2016, во время исследования другого зеродея для Adobe Flash. 10 мая Adobe известила об уязвимости CVE-2016-4117, затрагивающей Flash Player версии 21.0.0.226 и более ранние варианты для Windows, Macintosh, Linux и Chrome OS. Как выяснилось, эта дыра активно использовалась хакерами.

Наши исследователи нашли семпл, эксплуатирующий данную уязвимость. Выловленный образец загрузили на мультисканнерный сервис 8 мая 2016 года. Образец, в виде RTF-файла, использовал CVE-2016-4117 для загрузки и установки программы с удаленного сервера. Причем на сервере этой программы уже не оказалось, зато там нашлось множество инсталляторов FinSpy.

Покопавшись в данных из Kaspersky Security Network, наши аналитики идентифицировали две схожих варианта использования группы эксплойтов (на тот момент — зеродеев), примененные BlackOasis в июне 2015 года. Речь о CVE-2015-5119 и CVE-2016-0984, которые были запатчены в июне 2015 и феврале 2016 года соответственно. Они также приводили к установке FinSpy.

Обнаружив сеть эксплойтов, созданную BlackOasis, мы стали отслеживать их деятельность, чтобы лучше понять тактику и выбор целей. С тех пор мы наблюдали еще пару дюжин атак этой группы.

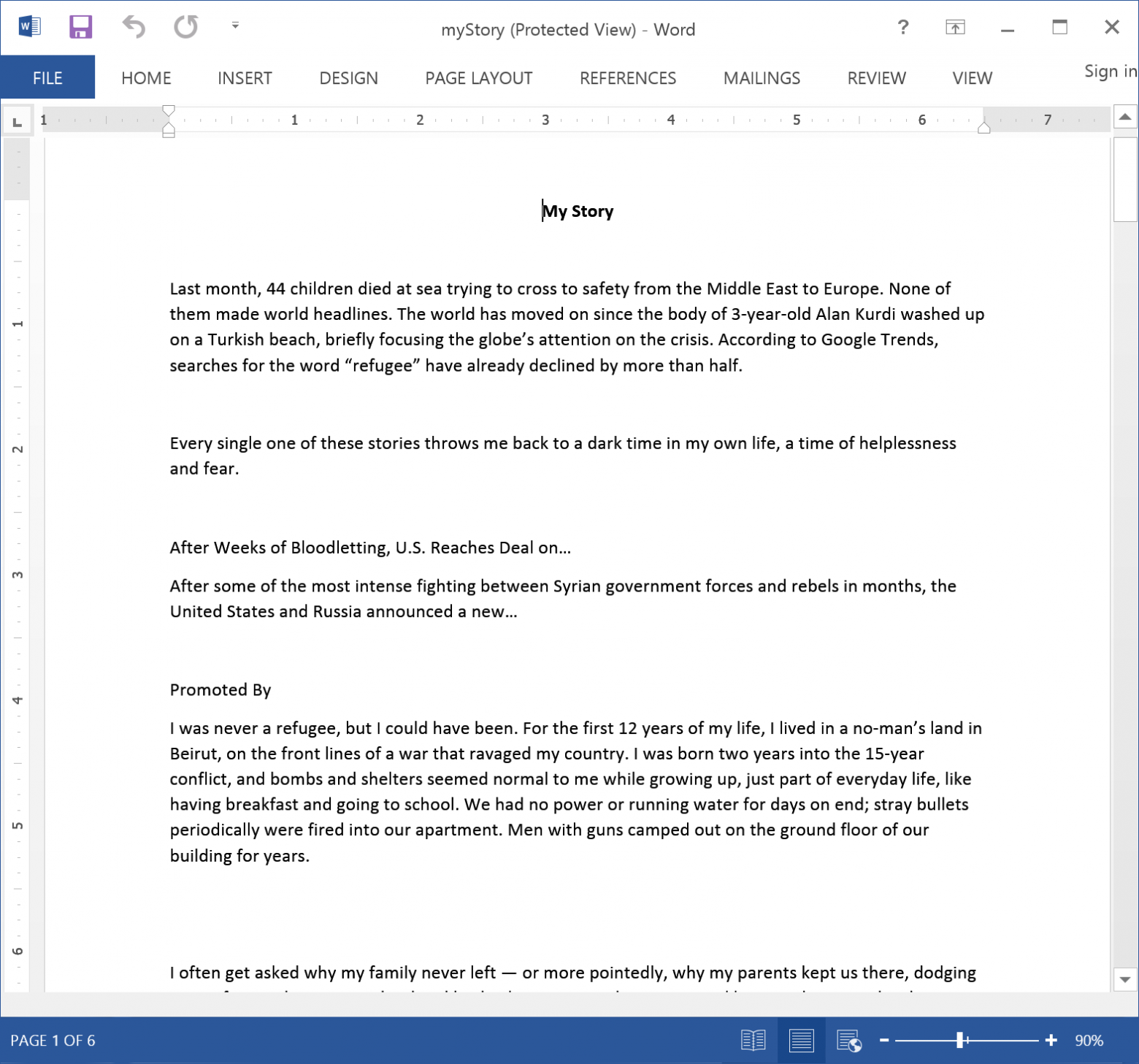

Вот как выглядят, к примеру, некоторые документы, использовавшиеся в качестве наживки:

В итоге мы наблюдали как BlackOasis применяли как минимум 5 зеродеев с июня 2015:

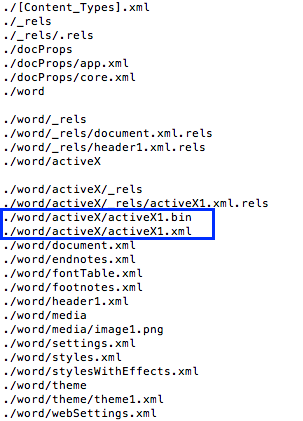

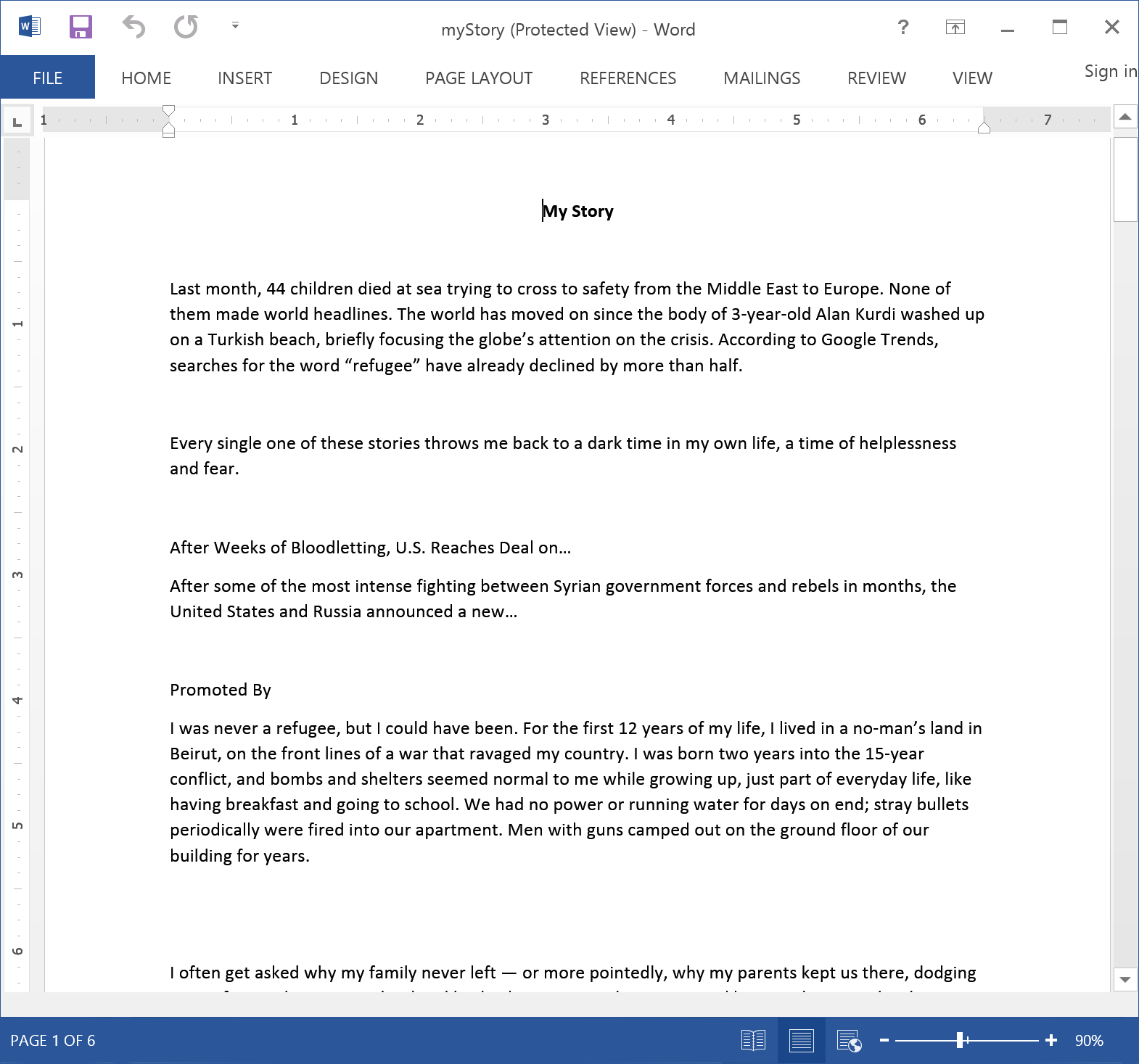

Атака начинается с доставки жертве документа Office, в данном случае, предположительно, через электронную почту. В документе содержится объект ActiveX, содержащий эксплойт для Flash.

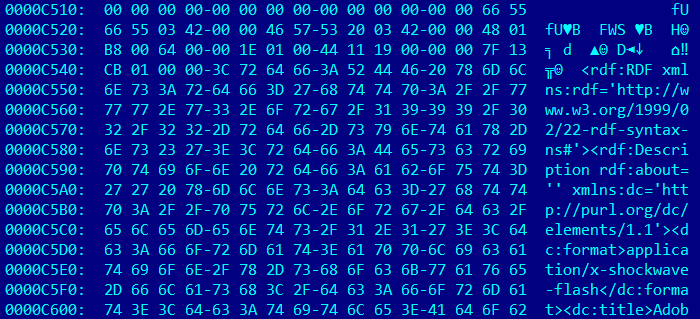

Flash-объект в файле .docx, сохраненный в несжатом формате

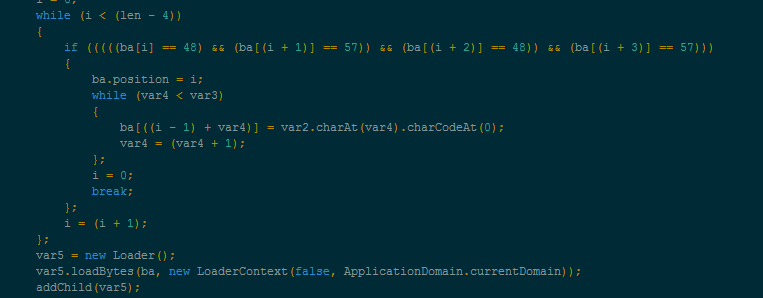

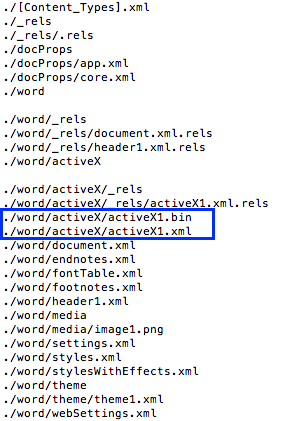

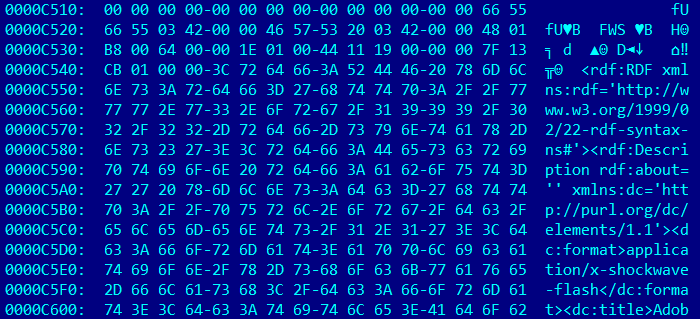

Flash-объект содержит ActionScript, который извлекает эксплойт при помощи самодельного упаковщика.

Распаковка процедуры для SWF-эксплойта

Эксплойт использует уязвимость повреждения памяти, обнаруженную в классе “com.adobe.tvsdk.mediacore.BufferControlParameters”. Если эксплойт сработал, то получает права на чтение и запись в память, что позволяет запустить шелл-код для второй стадии атаки.

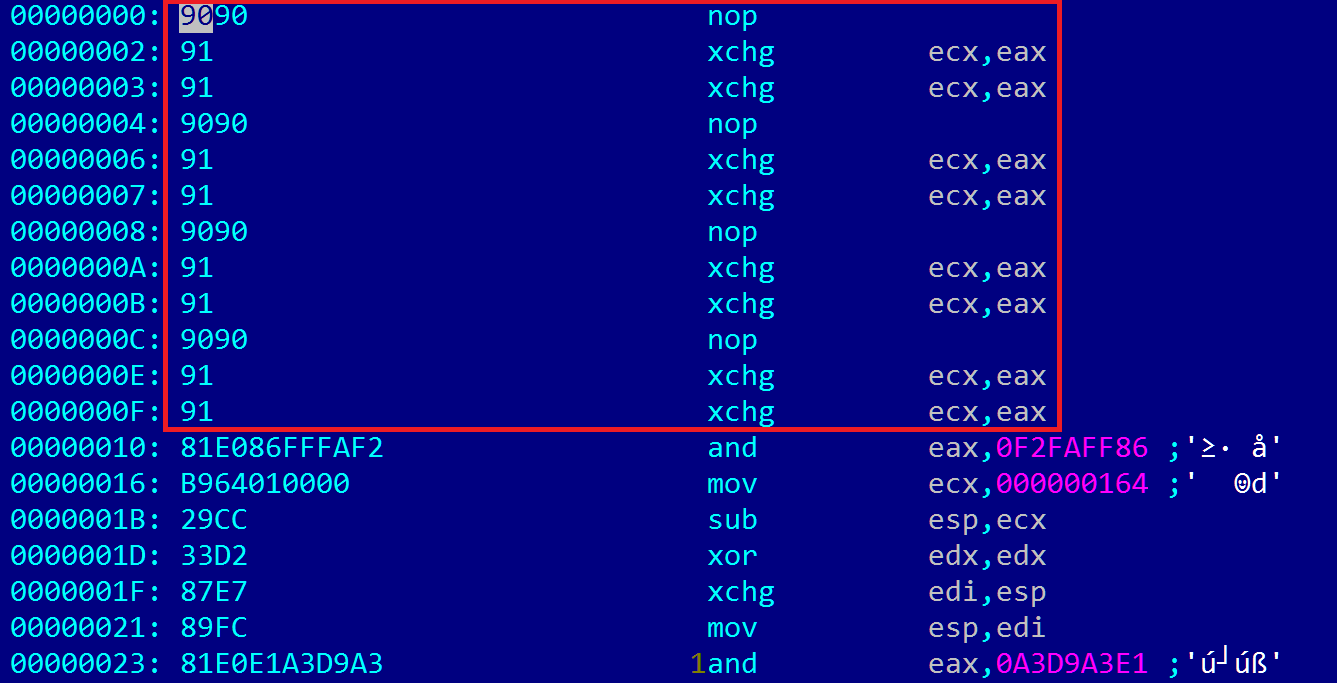

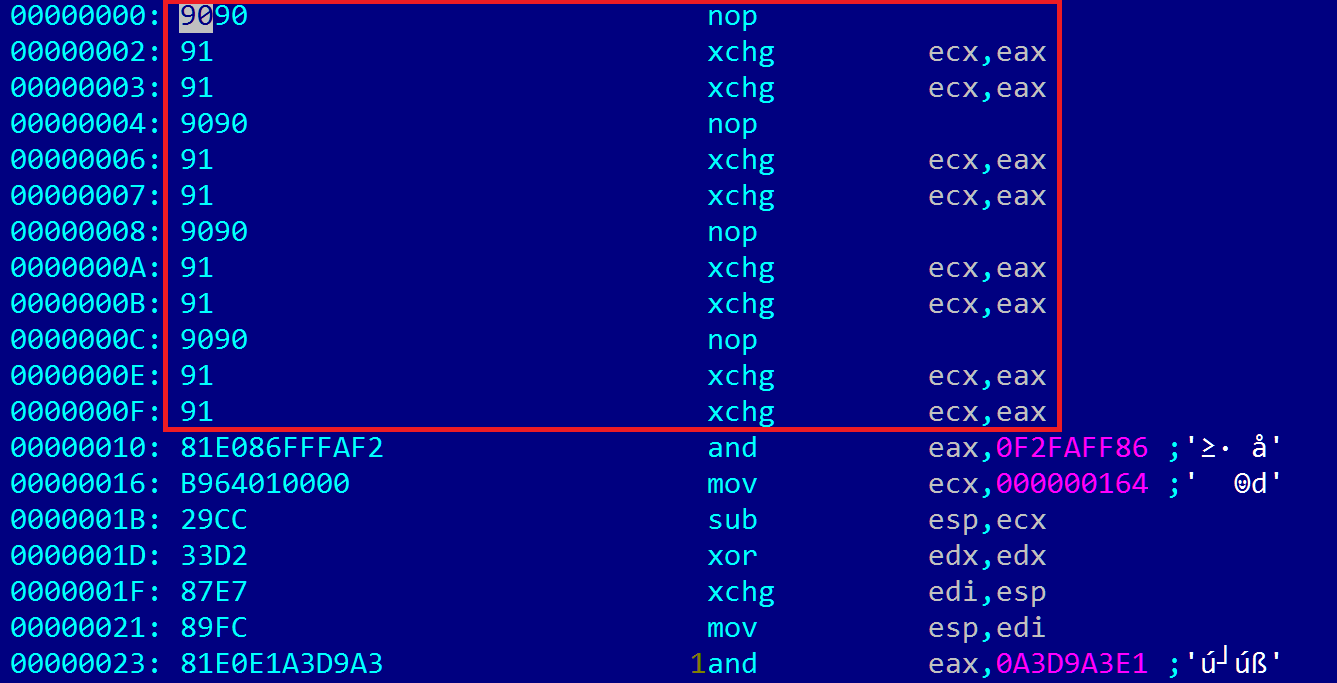

Шелл-код первой стадии содержит интересный набор инструкций NOP, вперемежку с другими инструкциями. Скорее всего это сделано, чтобы избежать детектирования антивирусами, которые срабатывают на большие блоки NOP-инструкций внутри flash-файлов.

NOP-массив из инструкций 0x90 и 0x91

Основная задача начального шелл-кода – загрузить шелл-код второй стадии с сервера hxxp://89.45.67[.]107/rss/5uzosoff0u.iaf.

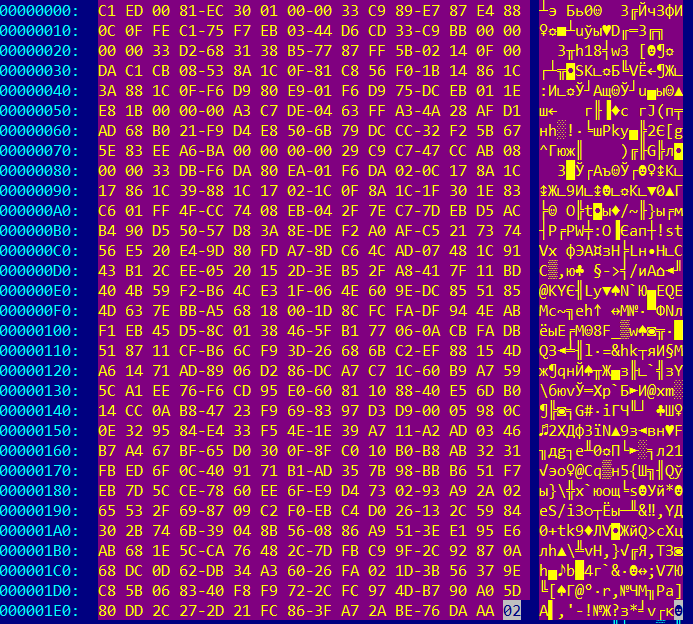

Шелл-код второй стадии

Шелл-код второй стадии атаки выполняет следующие действия:

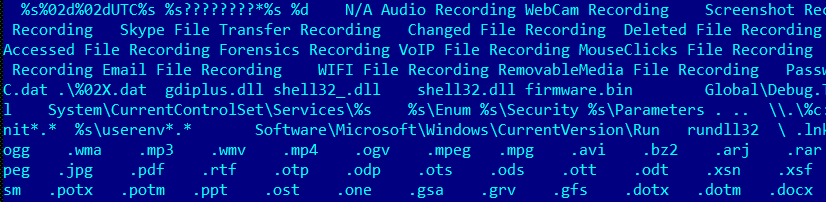

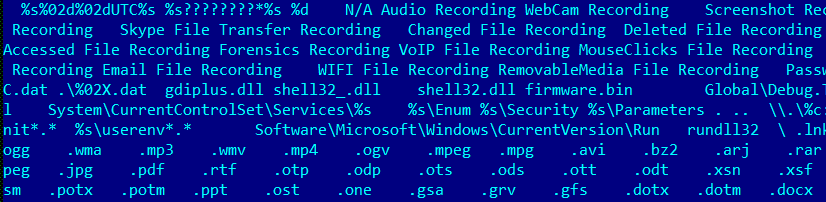

Как уже было упомянуто, внутри mo.exe (MD5: 4a49135d2ecc07085a8b7c5925a36c0a) находится новейшая версия троянца FinSpy производства Gamma International. Обычно он продается государственным структурам и используется для законного наблюдения за подозреваемыми. Последняя версия наполнена антианалитическими уловками, включая самодельный упаковщик и виртуальную машину для выполнения кода, что сильно затрудняет анализ.

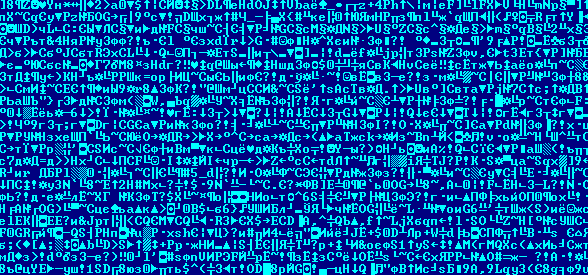

P-код виртуальной машины упакован с помощью aPLib.

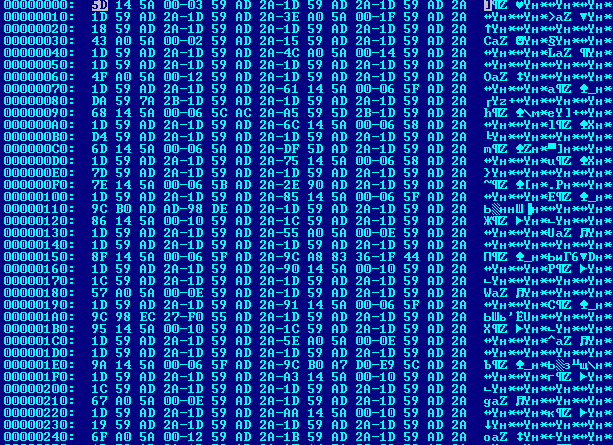

Часть упакованного кода P-кода

Несжатый P-код

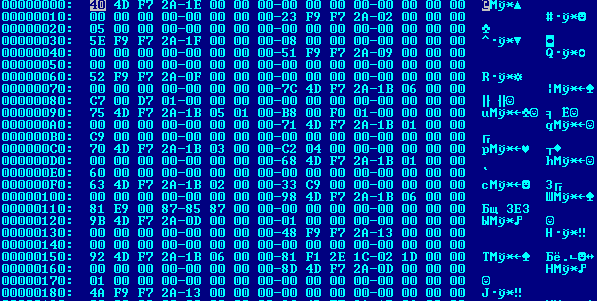

После распаковки виртуальной машины P-код расшифровывается:

Расшифрованный P-код

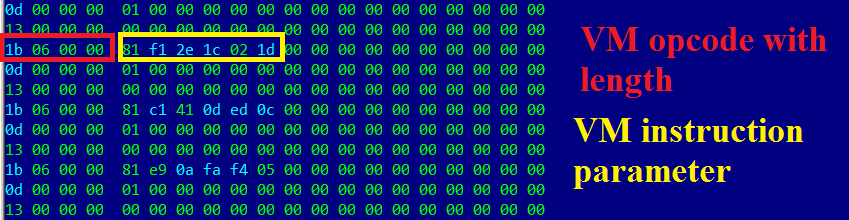

Виртуальная машина, использованная в троянце, поддерживает 34 инструкции:

Пример интерпретированного P-кода

В этом примере инструкция “1b” запускает нативный код, помещенный в поле параметра.

Как только вредонос успешно запущен, он продолжает копировать файлы по этим путям:

“AdapterTroubleshooter.exe” – вполне легитимный бинарник, который применяется для атаки типа Search Order Highjacking — подсовывает системе вредоносный DLL-модуль с названием настоящего. “d3d9.dll” – вредоносный модуль, внедряющий FinSpy в процесс Winlogon.

Часть кода, внедренного в процесс winlogon

Затем вредонос обращается к трем серверам управления, для получения новых инструкций и для отправки добытых данных. Два из них уже применялись ранее в случаях использования FinSpy. Один — совсем недавно, в сентябре, в атаке, описанной FireEye, с применением CVE-2017-8759. IP-адреса этих серверов и образцы вредоноса тесно связаны с той частью деятельности BlackOasis, которая завязана на использование FinSpy.

Интересы BlackOasis весьма широки — группа интересуется деятелями, вовлеченными в ближневосточную политику и организациями, имеющими вес в этом регионе. Среди их целей видные деятели ООН, оппозиционные блогеры, политические активисты и региональные журналисты. В 2016 году мы также отметили особый интерес BlackOasis к Анголе. Это было хорошо заметно по документам-приманкам, использованным в атаках: они предназначались для целей, предположительно связанных с нефтью, отмыванием денег и другой противоправной деятельностью. Кроме того, BlackOasis интересовались международными активистами и исследовательскими центрами.

География интересов BlackOasis весьма обширна. Их жертвы находятся в России, Ираке, Афганистане, Нигерии, Ливии, Иордании, Тунисе, Саудовской Аравии, Иране, Нидерландах, Бахрейне, Великобритании и Анголе.

Мы полагаем, что атака на HackingTeam в середине 2015 года привела к дефициту на рынке инструментов для слежки, и этот пробел сейчас заполняется другими компаниями. Одна из них – Gamma International, предлагающая клиентам пакет инструментов FinFisher. Впрочем, сама Gammа International тоже была взломана в 2014 году тем же хакером по имени Phineas Fisher, хотя тогда последствия были не столь серьезны, как в случае с Hacking Team. Кроме того, у Gamma International было два года, для того, чтобы восстановиться после атаки. Судя по всему, количество атак с помощью FinFisher и уязвимостей нулевого дня продолжит расти.

Чем делать и как защититься от подобных атак?

В случае с CVE-2017-11292 и схожими уязвимостями, можно на уровне вашей организации использовать технологию Killbit для блокировки Flash-элементов в конкретных приложениях. К несчастью, сделать это на уровне системы не столь просто: потенциально Flash-объекты могут быть загружены через приложения, которые Killbit не остановит. Кроме того, иногда от Flash зависят и вполне нужные инструменты, которые в результате блокировки также могут стать неработоспособными. К тому же, нет никаких гарантий, что BlackOasis не переключится на использование эксплойтов для других программных продуктов.

Лучше всего применять многоуровневый подход, используя политики доступа, антивирусы, мониторинг сети и «белые списки». Наши продукты детектируют инструменты BlackOasis как PDM:Exploit.Win32.Generic, HEUR:Exploit.SWF.Generic и HEUR:Exploit.MSOffice.Generic.

Индикаторы заражения:

4a49135d2ecc07085a8b7c5925a36c0a

89.45.67[.]107

Огромное спасибо команде Adobe Product Security Incident Response Team (PSIRT) за помощь в анализе уязвимости и оперативное ее устранение.

Эксплойт доставлялся жертве через документ Microsoft Office, а его конечной целью была установка последней версии троянца FinSpy. Мы сообщили о баге в Adobe, которая присвоила ему индекс CVE-2017-11292 и буквально вчера выкатила патч.

Пока что мы наблюдали лишь одно использование эксплойта против наших клиентов, из чего можно заключить, что он применяется в штучных целевых атаках.

Проанализировав участвующего в этой атаке зловреда, мы обнаружили его четкую связь с группой, которую мы называем BlackOasis. Мы уверены, что эта команда стоит за атаками с использованием другого зеродея (CVE-2017-8759), обнаруженного FireEye в сентябре 2017 года. Троянец FinSpy, задействованный в новой атаке через CVE-2017-11292, обращается к тому же управляющему серверу, что и троянец, загружаемый через CVE-2017-8759.

История BlackOasis

Впервые активность BlackOasis была зафиксирована нами в мае 2016, во время исследования другого зеродея для Adobe Flash. 10 мая Adobe известила об уязвимости CVE-2016-4117, затрагивающей Flash Player версии 21.0.0.226 и более ранние варианты для Windows, Macintosh, Linux и Chrome OS. Как выяснилось, эта дыра активно использовалась хакерами.

Наши исследователи нашли семпл, эксплуатирующий данную уязвимость. Выловленный образец загрузили на мультисканнерный сервис 8 мая 2016 года. Образец, в виде RTF-файла, использовал CVE-2016-4117 для загрузки и установки программы с удаленного сервера. Причем на сервере этой программы уже не оказалось, зато там нашлось множество инсталляторов FinSpy.

Покопавшись в данных из Kaspersky Security Network, наши аналитики идентифицировали две схожих варианта использования группы эксплойтов (на тот момент — зеродеев), примененные BlackOasis в июне 2015 года. Речь о CVE-2015-5119 и CVE-2016-0984, которые были запатчены в июне 2015 и феврале 2016 года соответственно. Они также приводили к установке FinSpy.

Обнаружив сеть эксплойтов, созданную BlackOasis, мы стали отслеживать их деятельность, чтобы лучше понять тактику и выбор целей. С тех пор мы наблюдали еще пару дюжин атак этой группы.

Вот как выглядят, к примеру, некоторые документы, использовавшиеся в качестве наживки:

В итоге мы наблюдали как BlackOasis применяли как минимум 5 зеродеев с июня 2015:

- CVE-2015-5119 – июнь 2015

- CVE-2016-0984 – июль 2015

- CVE-2016-4117 – май 2016

- CVE-2017-8759 – сентябрь 2017

- CVE-2017-11292 – октябрь 2017

Атаки с использованием CVE-2017-11292

Атака начинается с доставки жертве документа Office, в данном случае, предположительно, через электронную почту. В документе содержится объект ActiveX, содержащий эксплойт для Flash.

Flash-объект в файле .docx, сохраненный в несжатом формате

Flash-объект содержит ActionScript, который извлекает эксплойт при помощи самодельного упаковщика.

Распаковка процедуры для SWF-эксплойта

Эксплойт использует уязвимость повреждения памяти, обнаруженную в классе “com.adobe.tvsdk.mediacore.BufferControlParameters”. Если эксплойт сработал, то получает права на чтение и запись в память, что позволяет запустить шелл-код для второй стадии атаки.

Шелл-код первой стадии содержит интересный набор инструкций NOP, вперемежку с другими инструкциями. Скорее всего это сделано, чтобы избежать детектирования антивирусами, которые срабатывают на большие блоки NOP-инструкций внутри flash-файлов.

NOP-массив из инструкций 0x90 и 0x91

Основная задача начального шелл-кода – загрузить шелл-код второй стадии с сервера hxxp://89.45.67[.]107/rss/5uzosoff0u.iaf.

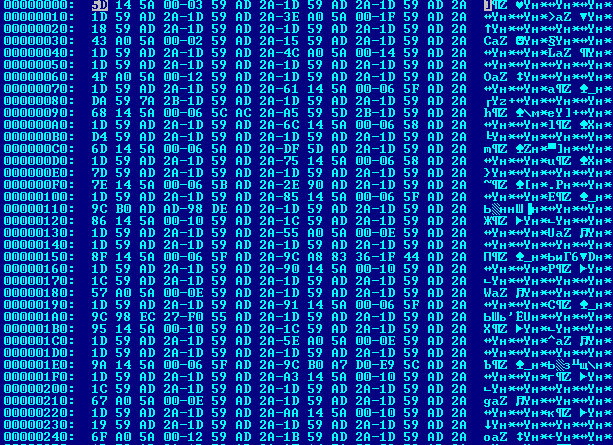

Шелл-код второй стадии

Шелл-код второй стадии атаки выполняет следующие действия:

- Загружает FinSpy по адресу hxxp://89.45.67[.]107/rss/mo.exe

- С того же IP загружает документ-приманку.

- Запускает троянца и отображает документ.

Вредоносная нагрузка mo.exe

Как уже было упомянуто, внутри mo.exe (MD5: 4a49135d2ecc07085a8b7c5925a36c0a) находится новейшая версия троянца FinSpy производства Gamma International. Обычно он продается государственным структурам и используется для законного наблюдения за подозреваемыми. Последняя версия наполнена антианалитическими уловками, включая самодельный упаковщик и виртуальную машину для выполнения кода, что сильно затрудняет анализ.

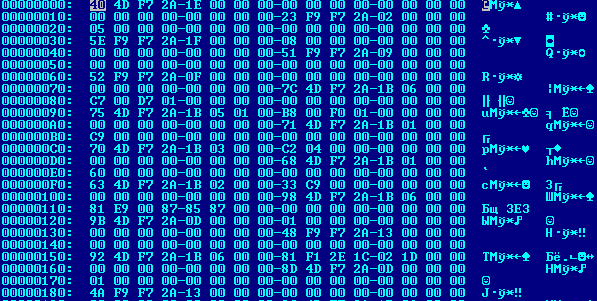

P-код виртуальной машины упакован с помощью aPLib.

Часть упакованного кода P-кода

Несжатый P-код

После распаковки виртуальной машины P-код расшифровывается:

Расшифрованный P-код

Виртуальная машина, использованная в троянце, поддерживает 34 инструкции:

Пример интерпретированного P-кода

В этом примере инструкция “1b” запускает нативный код, помещенный в поле параметра.

Как только вредонос успешно запущен, он продолжает копировать файлы по этим путям:

- C:\ProgramData\ManagerApp\AdapterTroubleshooter.exe

- C:\ProgramData\ManagerApp\15b937.cab

- C:\ProgramData\ManagerApp\install.cab

- C:\ProgramData\ManagerApp\msvcr90.dll

- C:\ProgramData\ManagerApp\d3d9.dll

“AdapterTroubleshooter.exe” – вполне легитимный бинарник, который применяется для атаки типа Search Order Highjacking — подсовывает системе вредоносный DLL-модуль с названием настоящего. “d3d9.dll” – вредоносный модуль, внедряющий FinSpy в процесс Winlogon.

Часть кода, внедренного в процесс winlogon

Затем вредонос обращается к трем серверам управления, для получения новых инструкций и для отправки добытых данных. Два из них уже применялись ранее в случаях использования FinSpy. Один — совсем недавно, в сентябре, в атаке, описанной FireEye, с применением CVE-2017-8759. IP-адреса этих серверов и образцы вредоноса тесно связаны с той частью деятельности BlackOasis, которая завязана на использование FinSpy.

Жертвы и цели BlackOasis

Интересы BlackOasis весьма широки — группа интересуется деятелями, вовлеченными в ближневосточную политику и организациями, имеющими вес в этом регионе. Среди их целей видные деятели ООН, оппозиционные блогеры, политические активисты и региональные журналисты. В 2016 году мы также отметили особый интерес BlackOasis к Анголе. Это было хорошо заметно по документам-приманкам, использованным в атаках: они предназначались для целей, предположительно связанных с нефтью, отмыванием денег и другой противоправной деятельностью. Кроме того, BlackOasis интересовались международными активистами и исследовательскими центрами.

География интересов BlackOasis весьма обширна. Их жертвы находятся в России, Ираке, Афганистане, Нигерии, Ливии, Иордании, Тунисе, Саудовской Аравии, Иране, Нидерландах, Бахрейне, Великобритании и Анголе.

Выводы

Мы полагаем, что атака на HackingTeam в середине 2015 года привела к дефициту на рынке инструментов для слежки, и этот пробел сейчас заполняется другими компаниями. Одна из них – Gamma International, предлагающая клиентам пакет инструментов FinFisher. Впрочем, сама Gammа International тоже была взломана в 2014 году тем же хакером по имени Phineas Fisher, хотя тогда последствия были не столь серьезны, как в случае с Hacking Team. Кроме того, у Gamma International было два года, для того, чтобы восстановиться после атаки. Судя по всему, количество атак с помощью FinFisher и уязвимостей нулевого дня продолжит расти.

Чем делать и как защититься от подобных атак?

В случае с CVE-2017-11292 и схожими уязвимостями, можно на уровне вашей организации использовать технологию Killbit для блокировки Flash-элементов в конкретных приложениях. К несчастью, сделать это на уровне системы не столь просто: потенциально Flash-объекты могут быть загружены через приложения, которые Killbit не остановит. Кроме того, иногда от Flash зависят и вполне нужные инструменты, которые в результате блокировки также могут стать неработоспособными. К тому же, нет никаких гарантий, что BlackOasis не переключится на использование эксплойтов для других программных продуктов.

Лучше всего применять многоуровневый подход, используя политики доступа, антивирусы, мониторинг сети и «белые списки». Наши продукты детектируют инструменты BlackOasis как PDM:Exploit.Win32.Generic, HEUR:Exploit.SWF.Generic и HEUR:Exploit.MSOffice.Generic.

Индикаторы заражения:

4a49135d2ecc07085a8b7c5925a36c0a

89.45.67[.]107

Огромное спасибо команде Adobe Product Security Incident Response Team (PSIRT) за помощь в анализе уязвимости и оперативное ее устранение.