На прошлой неделе «Лаборатория Касперского» провела очередную конференцию Security Analyst Summit. На мероприятии традиционно раскрывается информация об исследовании наиболее сложных кибератак, обнаруженных специалистами «Лаборатории» и других компаний. Сегодня у нас краткий обзор презентаций, и начнем мы не с APT, а с финансового мошенничества в киберпространстве. Отчет команды GReAT показывает, что кража денег в сети выходит на новый уровень, а злоумышленники пытаются обойти даже передовые системы антифрода.

На прошлой неделе «Лаборатория Касперского» провела очередную конференцию Security Analyst Summit. На мероприятии традиционно раскрывается информация об исследовании наиболее сложных кибератак, обнаруженных специалистами «Лаборатории» и других компаний. Сегодня у нас краткий обзор презентаций, и начнем мы не с APT, а с финансового мошенничества в киберпространстве. Отчет команды GReAT показывает, что кража денег в сети выходит на новый уровень, а злоумышленники пытаются обойти даже передовые системы антифрода. Заблокировать подозрительную операцию, когда доступ к платежной системе, онлайн-банкингу или данным кредитной карты уже есть у злоумышленников, можно в том случае, если имеется модель нормального поведения клиента в сети: откуда он выходит в сеть, с какого компьютера, какой браузер использует и так далее. Всего более сотни различных косвенных признаков помогают отличить настоящего владельца банковского счета от киберпреступника, даже если введены правильные платежные данные. Закономерным следствием внедрения таких систем стало появление в продаже на черном рынке не номеров кредиток, а, скорее, копий цифровой личности жертв.

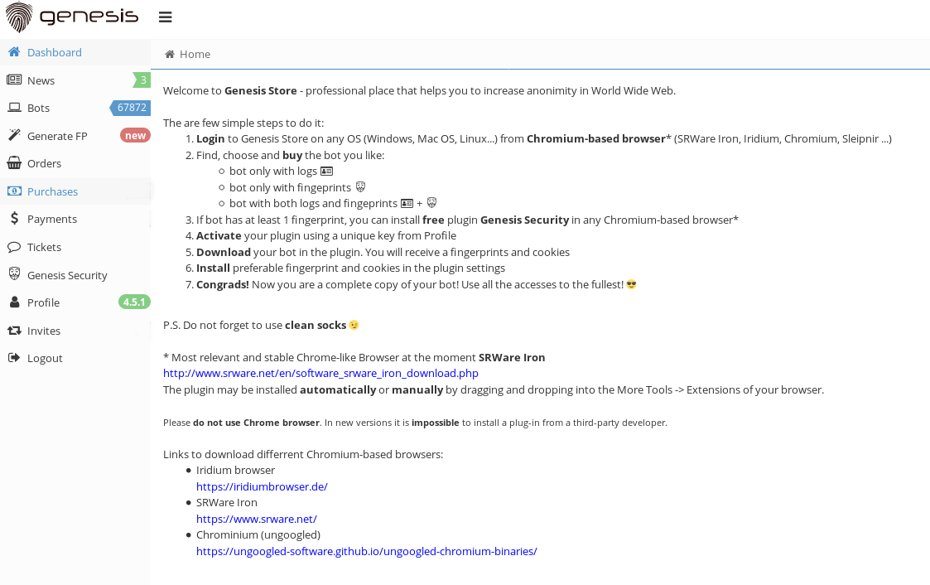

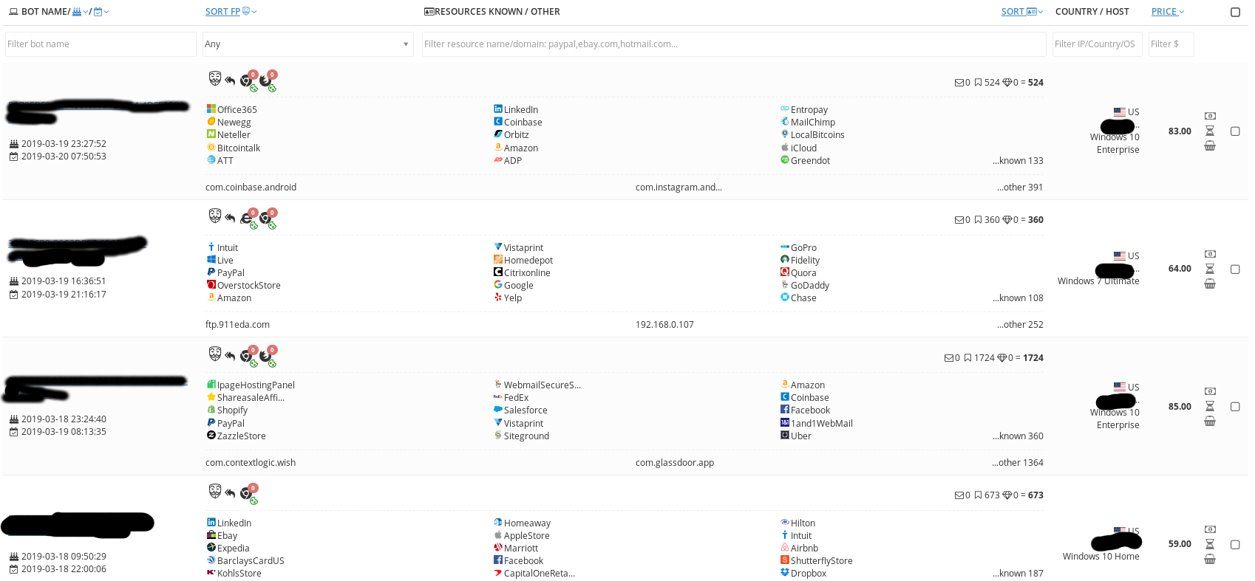

В исследовании показан пример подпольной биржи Genesis Store. На момент публикации на продажу там были выставлены более 60 тысяч цифровых личностей. Примеры лотов на скриншоте ниже:

Стоимость лота считается автоматически; если в комплекте есть пароль к онлайн-банку, цена будет дороже. Средний ценник — от 5 до 200 долларов. После покупки цифровую личность можно загрузить через плагин для Chrome. Если добыть IP-адрес в родном регионе жертвы, то для банка проведение платежей не будет казаться подозрительным. Тем, кто желает сэкономить, тот же ресурс предлагает скачать искусственный набор идентификаторов. Технология довольно простая, но звучит впечатляюще: это не кража пароля, это, по сути, клонирование людей — пока только в сети и только с точки зрения систем борьбы с финансовым мошенничеством.

Перейдем к APT. Явной тенденцией современных таргетированных атак становится уменьшение радиуса поражения. Хороший пример — атака ShadowHammer, теоретически способная поразить десятки тысяч ноутбуков и компьютеров с железом Asus, но по факту активно действовавшая только по ограниченному списку из нескольких сотен MAC-адресов.

Кампания TajMahal (новость, исследование) оперирует более чем 80 вредоносными модулями, но ее было чрезвычайно трудно обнаружить. Исследователи нашли только одну подтвержденную жертву — дипломатическую миссию в одной из стран Центральной Азии. Среди особенностей атаки — возможность кражи данных со съемных носителей, но только по зашитому в код списку интересующих файлов. Чем точнее атака и чем меньше список жертв, тем дольше способен прожить набор инструментов — до того, как его обнаружат и заблокируют защитные решения.

Эксперты компании Lookout рассказали (новость, пост в блоге компании) на конференции Kaspersky SAS о шпионской программе Exodus. В начале апреля об этом трояне рассказала группа Security Without Borders: они обнаружили 25 версий шпионской утилиты в магазине приложений Google Play. В Lookout обнаружили версию Exodus для iOS, подписанную официальным сертификатом разработчика.

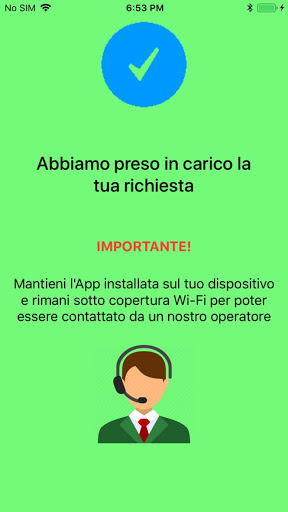

Программа (как в варианте для Android, так и для iOS) распространялась на фишинговых сайтах, имитирующих страницы сотовых операторов Италии и Туркменистана. Пользователям сообщалось, что ПО якобы необходимо для подключения к точкам доступа Wi-Fi. На самом деле троянская программа могла отправлять на удаленный сервер персональную информацию с телефона: контакты, фотографии, видео, данные GPS. Существовала даже возможность удаленного включения микрофона.

Интересное исследование рассказывает о проблемах (знакомых и в России) с заменой SIM-карты для последующего получения доступа к сетевым сервисам и кражи денег через онлайн-банкинг. Для Бразилии даже приводятся расценки на черном рынке за выдачу новой SIM-карты — от 10 до 40 долларов в зависимости от оператора связи (телефоны известных персон обойдутся дороже). В Мозамбике подмена карты обычно производится с целью доступа к весьма популярной (оборот 5 миллиардов долларов в год) системе электронных платежей M-Pesa, помимо традиционного онлайн-банкинга. Борются с подобным киберкриминалом там достаточно оригинальным способом: все операторы сотовой связи в реальном времени обмениваются данными с банками. Это позволяет автоматически блокировать все платежи с использованием номера телефона, для которого SIM-карту недавно заменили. Срок блокировки небольшой — до двух суток, но достаточный, чтобы жертва обнаружила проблему и восстановила доступ.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.