Свежее исследование «Лаборатории Касперского» демонстрирует возможности банковского трояна Bizarro. Изначально атаковавшая пользователей в Бразилии, эта вредоносная программа недавно начала «поддерживать» и другие страны, включая Испанию, Францию, Португалию и Италию. Такое расширение операций требует от киберпреступников локализации — как перевода обманных сообщений на другой язык, так и демонстрации поддельных веб-страниц, имитирующих дизайн сайтов местных банков. Как и в случае с атаками на бизнес, авторы Bizarro строят разветвленную организацию, нанимают сообщников для обналичивания украденных средств.

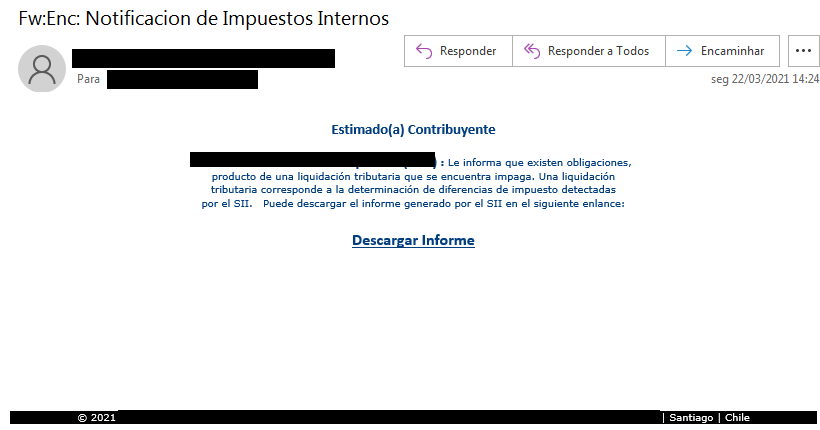

На скриншоте выше показан спам, рассылаемый потенциальным жертвам. Процесс заражения тривиальный: пользователей убеждают запустить инсталлятор, загружающий вредоносный код. Хостинг троянской программы осуществляется на взломанных блогах на платформе WordPress или на серверах Azure и AWS. Ключевой элемент атаки — универсальный бэкдор — не запускается, пока пользователь не откроет сайт банка из заданной базы. Хотя основные функции Bizarro направлены на кражу денег со счетов, у трояна есть и побочные увлечения, например подмена идентификаторов биткойн-кошельков в буфере обмена на принадлежащие злоумышленникам.

Как выглядит схема работы Bizarro:

Пользователя разными уловками заставляют перелогиниться в личном кабинете: принудительно закрывают браузер, отключают автозаполнение, чтобы логин и пароль пришлось вводить заново. Кейлоггер перехватывает и отправляет учетные данные на сервер злоумышленников, а пользователь видит поддельное окно для ввода кодов двухфакторной аутентификации. Код также проверяется, и в случае успеха на экран жертвы выводится сообщение об ошибке, блокирующее доступ к любым программам — так злоумышленники пытаются выиграть время. Параллельно с этим производится попытка перевода денег со счета. Но этим возможности вредоносного ПО не ограничиваются. Помимо упомянутой слежки за буфером обмена и стандартного создания скриншотов, пользователю также могут предложить установку вредоносной программы на мобильный телефон, якобы для безопасности. Для этого на экран выводится QR-код, сгенерированный стандартным API Google:

Таким образом, Bizarro предлагает максимально автоматизированный механизм кражи данных с банковских счетов, но также дает возможность ручного управления бэкдором, вплоть до анализа конкретных файлов на жестком диске, запуска программ или кликов по заданным координатам. Bizarro — далеко не единственная киберкриминальная кампания с бразильскими корнями, выходящая на мировой рынок. Всего «Лаборатория Касперского» задетектировала как минимум пять подобных операций. В прошлом году подробно разбирался троян Tetrade, схожий по функционалу, но реализованный иначе.

Исследование защищенности мобильных приложений с печальными результатами: компания Check Point обнаружила серьезные уязвимости в бэкенде популярных Android-приложений. Конкретные приложения не называют, но среди 23 проблемных почти половина имеет 10 и более миллионов пользователей. Два распространенных изъяна: уязвимая база данных и вшитые в код приложения ключи для доступа к серверам.

Исследователи продолжают поиск противоестественных методов эксплуатации тегов Apple AirTags с потенциальными проблемами для приватности. В свежем обзоре показан метод непрямой слежки по такому сценарию: подкладываем тег в дом жертвы и следим за его обнаружением. AirTag, переведенный в режим потери, сообщает не только свои координаты через чужой iPhone, но и время, прошедшее с последнего контакта. В данном случае локация тега известна, но время обнаружения помогает определить тот момент, когда жертва находится вне дома.

Pen Test Partners взломали систему развлечений на Boeing 747 (обсуждение на Хабре). Взлом провели на устаревшем и вышедшем из использования оборудовании под управлением Windows NT4. Интересный момент: современные инструменты для поиска уязвимостей уже не поддерживают настолько устаревшее ПО — авторам исследования пришлось искать подходящие уязвимости вручную.

В журнале Wired опубликовали историю громкого взлома компании RSA 2011 года, который привел к компрометации ключей SecureID для двухфакторной аутентификации.

В майском наборе патчей для Android закрыли уязвимости нулевого дня в коде для работы с графической подсистемой. Ошибкам подвержены SOC Qualcomm и устройства с графикой Arm Mali.

Компания Microsoft прекратит поддержку браузера Internet Explorer в июне 2022 года.

Первоначальное заражение компьютеров, сделавшее возможной атаку на станцию водоочистки во Флориде в феврале этого года, произошло через зараженный веб-сайт.

На скриншоте выше показан спам, рассылаемый потенциальным жертвам. Процесс заражения тривиальный: пользователей убеждают запустить инсталлятор, загружающий вредоносный код. Хостинг троянской программы осуществляется на взломанных блогах на платформе WordPress или на серверах Azure и AWS. Ключевой элемент атаки — универсальный бэкдор — не запускается, пока пользователь не откроет сайт банка из заданной базы. Хотя основные функции Bizarro направлены на кражу денег со счетов, у трояна есть и побочные увлечения, например подмена идентификаторов биткойн-кошельков в буфере обмена на принадлежащие злоумышленникам.

Как выглядит схема работы Bizarro:

Пользователя разными уловками заставляют перелогиниться в личном кабинете: принудительно закрывают браузер, отключают автозаполнение, чтобы логин и пароль пришлось вводить заново. Кейлоггер перехватывает и отправляет учетные данные на сервер злоумышленников, а пользователь видит поддельное окно для ввода кодов двухфакторной аутентификации. Код также проверяется, и в случае успеха на экран жертвы выводится сообщение об ошибке, блокирующее доступ к любым программам — так злоумышленники пытаются выиграть время. Параллельно с этим производится попытка перевода денег со счета. Но этим возможности вредоносного ПО не ограничиваются. Помимо упомянутой слежки за буфером обмена и стандартного создания скриншотов, пользователю также могут предложить установку вредоносной программы на мобильный телефон, якобы для безопасности. Для этого на экран выводится QR-код, сгенерированный стандартным API Google:

Таким образом, Bizarro предлагает максимально автоматизированный механизм кражи данных с банковских счетов, но также дает возможность ручного управления бэкдором, вплоть до анализа конкретных файлов на жестком диске, запуска программ или кликов по заданным координатам. Bizarro — далеко не единственная киберкриминальная кампания с бразильскими корнями, выходящая на мировой рынок. Всего «Лаборатория Касперского» задетектировала как минимум пять подобных операций. В прошлом году подробно разбирался троян Tetrade, схожий по функционалу, но реализованный иначе.

Что еще произошло

Исследование защищенности мобильных приложений с печальными результатами: компания Check Point обнаружила серьезные уязвимости в бэкенде популярных Android-приложений. Конкретные приложения не называют, но среди 23 проблемных почти половина имеет 10 и более миллионов пользователей. Два распространенных изъяна: уязвимая база данных и вшитые в код приложения ключи для доступа к серверам.

Исследователи продолжают поиск противоестественных методов эксплуатации тегов Apple AirTags с потенциальными проблемами для приватности. В свежем обзоре показан метод непрямой слежки по такому сценарию: подкладываем тег в дом жертвы и следим за его обнаружением. AirTag, переведенный в режим потери, сообщает не только свои координаты через чужой iPhone, но и время, прошедшее с последнего контакта. В данном случае локация тега известна, но время обнаружения помогает определить тот момент, когда жертва находится вне дома.

Pen Test Partners взломали систему развлечений на Boeing 747 (обсуждение на Хабре). Взлом провели на устаревшем и вышедшем из использования оборудовании под управлением Windows NT4. Интересный момент: современные инструменты для поиска уязвимостей уже не поддерживают настолько устаревшее ПО — авторам исследования пришлось искать подходящие уязвимости вручную.

В журнале Wired опубликовали историю громкого взлома компании RSA 2011 года, который привел к компрометации ключей SecureID для двухфакторной аутентификации.

В майском наборе патчей для Android закрыли уязвимости нулевого дня в коде для работы с графической подсистемой. Ошибкам подвержены SOC Qualcomm и устройства с графикой Arm Mali.

Компания Microsoft прекратит поддержку браузера Internet Explorer в июне 2022 года.

Первоначальное заражение компьютеров, сделавшее возможной атаку на станцию водоочистки во Флориде в феврале этого года, произошло через зараженный веб-сайт.