Комментарии 89

обещал крестный ход в отношении прокси-серверов

Воу-воу-воу. Полегче с религией. Это называется «крестовый поход».

Не знаю, насколько гибки представленные в статье решения, но openvpn позволяет гонять через него только нужный трафик, а не всё подряд.

Ещё приятная фича впн — можно настроить его на домашней или рабочей точки и забыть про это.

Офтоп:

Не нравится в большинстве инструкций по поднятию VPN тоннелей, что почти ничего не говорится о настройке клиентов. И для людей, поднимающих VPN, чтобы обойти блокировку Телеграмма или получить доступ к офисной сети из дома, может оказаться сюрпризом, что весь трафик по умолчанию будет идти через VPN.

Иногда это может приводить к технико-экономическим проблемам типа быстрого исчерпания месячного лимита трафик на тарифах VDS "свой сервер за 1$", а иногда к проблемам на работе вплоть до "маски-шоу" — "лечь на пол, руки за голову — с IP вашей организации раздается через запрещенный треккер запрещенное нелицензионное порно" или просто "корпоративный мониторинг показывает, что ты в рабочее время на фейсбуке сидишь — премии не будет"

Люди же думают, что в инструкции "как обойти блокировку Телеграмма" содержатся действия которые позволят обойти блокировку именно Телеграмма, но больше ни на что не повлияют.

Очевидно он с тором спутал

Если попался такой сервер (а это не редкость, как в «покупных», так и в поднятых в организациях своими силами), то можно локально свой комп настроить, чтобы только некоторые адреса/подсети/сети шли через впн.

Продукт написан на основе OpenVPN. Поддерживаются как site-to-site так и point-to-site конфигурации. Простой и понятный Web UI.

Будет приятно если кому-то поможет

Изв. Я вообще стараюсь на почту всех отправлять. Там люди учатся и мысли свои формулировать полностью.

Больше скажу, мне многие говорят, что я извращенец, но мне очень нравится неофициальный telegram-cli. Он яркий, красочный и только текстовый. Воспринимаю это как плюс, единственная проблема у него с написанием очень длинных сообщений, ломается readline. Но при этом отправляется успешно.

С мохнатых годов сижу за VPN. Даже сайт про это сделал: allvpn.org

Вот, например, неплохой сервис, который даёт 10 гигов в месяц бесплатно:

https://allvpn.org/services/windscribe

Но здаесь нужно понимать что shadowsocks не создан для защиты конфиденциальности и анонимности пользователя. Соответственно, если VPN-сервисы шифруют весь трафик (пока включены, разумеется), то при использовании shadowsocks пакеты данных остаются без шифрования. Это сделано специально, чтобы ваши данные были больше похожи на обычный HTTPS-трафик и не вызывали подозрений.

Сделал тут настройку socks для совсем ленивых: https://selivan.github.io/socks

curl https://selivan.github.io/socks.txt | sudo bash

Работает на Ubuntu Xenial и Bionic.

sysdig.com/blog/friends-dont-let-friends-curl-bash

Это предназначено для использования на виртуалке/контейнере, который используется только для этой цели и не жалко выбросить. Понятно, что ставить что-либо таким образом на сервер, где крутится что-нибудь важное, не стоит. Ну и никто не мешает прочитать скрипт перед установкой.

echo «test… test… test...» | perl -e '$??s:;s:s;;$?::s;;=]=>%-{<-|}<&|`{;;y; -/:-@[-`{-};`-{/" -;;s;;$_;see'

Ну поднимешь VPN, чтобы через VPN зайти на VPN и потушить VPN

export OVPN_DATA="ovpn-data-openvpn" #вместо openvpn можно писать что угодно, строчными латинскими буквами

docker volume create --name $OVPN_DATA

docker run -v $OVPN_DATA:/etc/openvpn --rm kylemanna/openvpn ovpn_genconfig -u udp://VPN.SERVERNAME.COM #адрес заменяем на свой

docker run -v $OVPN_DATA:/etc/openvpn --rm -it kylemanna/openvpn ovpn_initpki #создаем ключи и сертификаты. Попросит придумать пароль

docker run -v $OVPN_DATA:/etc/openvpn -d -p 1194:1194/udp --cap-add=NET_ADMIN kylemanna/openvpn #собственно, запуск сервера

docker run -v $OVPN_DATA:/etc/openvpn --rm -it kylemanna/openvpn easyrsa build-client-full CLIENTNAME nopass #создаем клиента. CLIENTNAME меняем

docker run -v $OVPN_DATA:/etc/openvpn --rm kylemanna/openvpn ovpn_getclient CLIENTNAME > CLIENTNAME.ovpn #генерируем ovpn файл для клиента

После чего ставим себе, маме, папе, бабушке, жене и прочим доверенным лицам на телефон клиент openvpn и скачиваем на телефон *.ovpn файл (можно даже по почте).

Команд в баше чуть больше придется ввести, но на деле ничего сложного нету.

Ну тогда уж https://github.com/kylemanna/docker-openvpn/blob/master/docs/docker-compose.md

А то отдельные докер команды — некомильфо

sudo apt-get install pptpd

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-save

sudo iptables -A FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

sudo nano /etc/ppp/chap-secrets

>>> box1 pptpd passwordhere *

>>> box2 pptpd passwordhere *

sudo nano /etc/ppp/pptpd-options

>>> ms-dns 8.8.8.8

>>> ms-dns 8.8.4.4

sudo nano /etc/pptpd.conf

>>> localip 10.0.0.1

>>> remoteip 10.0.0.100-200

sudo nano /etc/sysctl.conf

>>> net.ipv4.ip_forward = 1

sudo sysctl -p

sudo service pptpd restart

Охапка дров, VPN готов!

Если есть предложения, критика, пожелание, то к разработчикам можно обратиться в канале iNinja в том же Telegram (у вас он, кстати, продолжает работать?).

t.me/joinchat/BpOZHxKWYtLG3fxv5qIVHA

На ios сработало, linux mint 17 имеет проблемы с network-manager-snowspan, чуда не произошло. Пробовал из исходников собрать, тоже не вышло. Руки вообще-то тоже кривые, что есть то есть.

Чё-то тратящий ярд баксов в год Китай с этим не сильно преуспел. Вы полагаете наши долбодятлы справятся?

а как быть географически распределённым компаниям, использующим VPN для объединения офисов?

или предоставляющим удалённым сотрудникам доступ к локальной сети?

Ну компании будут получать лицензию. Это все мелкие детали которые не способеы остановить могучее желание контроля

а как контролировать-то? как отличать легитимный зашифрованный трафик за пределы страны от VPN?

А по поводу трафика. Есть способы. Попробуйте под европейским айпи торрент покачать.

Могу сказать что 90% хомячков будут юзать то что им будет проще без всяких впн и прочего

90% хомячков юзают ватсап и вайбер

не будете же вы использовать месенджер в котором два человека сидит из всех ваших знакомых?

мои контакты в большинстве осиливают в впн, поэтому лично мне ничего не грозит

А по поводу трафика. Есть способы. Попробуйте под европейским айпи торрент покачать

на хецнере качаю постоянно, ничего не происходит

но речь не об этом — как вы отличите VPN-трафик от обычного https, если он зарулен на 443-й порт, например? есть, конечно, методы анализа, но они дороги и ненадёжны

даже великий китайский файрволл течёт, хотя туда уйма бабла вбухана и весь трансграничный трафик проходит через гэбистские сервера с DPI

у меня и сейчас часть трафика через валдиковскую проксю идёт, если вдруг его прикроют, я смогу и сам такую настроить и, опять же, знакомым раздать

Решения по типу китайского фаервола достаточно дороги (а в России, где пару скриптов на bash (это я про Ревизор) стоят 80 млн это будет невероятно дорого) и не на 100% эффективны.

Поэтому они выпустят закон, запещающий впн. И будут выборочно устраивать порку. И вот тогда вы полумаете использовать впн и получить штраф и административку или сидетть себе тихонько в гос. мессенджере.

Лучше обойтись сертификатом Let's encrypt. У меня работает такая конфигурация, раздаю пароли VPN куче друзей-знакомых, авторизуя их через Facebook.

Сейчас закончу тестировать решение, которое позволяет скрестить Let's encrypt и Wildcard DNS, чтобы не надо было покупать домен — и накатаю статью.

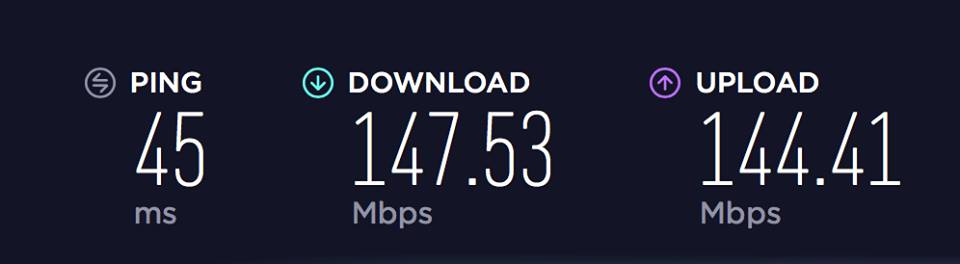

Моя конфигурация на сервере в Hetzner за 2.49 EUR показывает такие результаты:

никакому коммерческому VPN и не снилось, особенно — за такие деньги

Я буду рад увидеть скрипт для настройки этого счастья.

Возможно даже на github, для интеграции других способов авторизации?

А это вы через роутер или напрямую? У меня на данный момент дома Netgear R8000 и что на Hetzner, что на ExpressVPN он показывал макс 30мегабит/с с гигабитным интернетом. Вернее, это я думаю, что роутер виноват — не успел полностью протестировать вчера.

There were too many requests of a given type :: Error creating new cert :: too many certificates already issued for: xip.io: see letsencrypt.org/docs/rate-limits

а вот

certbot certonly --standalone --agree-tos --email me@example.com -d N.N.N.N.sslip.io — сработало!— Congratulations! Your certificate and chain have been saved at:

/etc/letsencrypt/live/N.N.N.N.sslip.io/fullchain.pem

Your key file has been saved at:

/etc/letsencrypt/live/N.N.N.N.sslip.io/privkey.pem

Your cert will expire on 2018-07-17. To obtain a new or tweaked

version of this certificate in the future, simply run certbot

again. To non-interactively renew *all* of your certificates, run

«certbot renew»

то есть SSL-сертификат на голый IP-адрес выписать МОЖНО, то есть можно организовать IPSec VPN без покупки домена, и не надо клиентам ставить сертификат, достаточно пары логин-пароль!

то есть SSL-сертификат на голый IP-адрес выписать МОЖНО

Нельзя и уже относительно давно. Вы выписали таки на домен N.N.N.N.sslip.io и если зайдёте по IP то сертификат будет невалиден. Посмотрите что у вас в самом полученном сертификате написано (Subject: и DNS:).

пожалуйста, читайте сообщения целиком. Задача состояла в том, чтобы как-то заполучить SSL-сертификат Let's encrypt, не тратясь на домен. Конечно, есть no-ip, .tk и прочь., но wildcard DNS тупо проще.

У вас в предложение противоречие, потому что "получить сертификат на IP" и "получить сертификат на бесплатный домен" это две колоссальные разницы, на что и было указано.

Вообще, если уж вам так хочется сэкономить доллар-два в год, то также можно прибегнуть к старому доброму afraid.org

Задача в том, чтобы придумать конфигурацию VPN с минимальной стоимостью владения и минимальной сложностью установки конечным пользователям. В идеале — EUR 2.49 Хетцнеру и ни копейкой больше.

Решение — StrongSwan с IKEv2 и авторизацией по EAP — логин+пароль и сертификат от Let's Encrypt. Let's Encrypt на IP не выдаётся, поэтому и шли розыски самого простого wildcard DNS, не забаненного у LE.

Afraid — плохо, там регистрироваться надо, лишний шаг. Wildcard DNS — проще.

Ещё раз — вы докапываетесь к словам, не понимая задачи. Поверьте, я разбираюсь в функционировании CA и отличия IP от доменного имени.

Лучший скрипт настройки это

https://github.com/StreisandEffect/streisand/blob/master/README-ru.md

Одна-единственная команда настраивает с нуля сервер под операционной системой Ubuntu 16.04 с большим набором ПО для противодействия цензуре, который может полностью скрыть и зашифровать весь ваш трафик.

Стрейзанд поддерживает создание новых серверов в Amazon EC2, Azure, DigitalOcean, Google Compute Engine, Linode, и Rackspace. В скором времени ожидается поддержка также и других облачных хостеров. Стрейзанд также можно запускать на любом сервере с операционной системой Ubuntu 16.04 вне зависимости от хостера, и сотни серверов могут быть одновременно сконфигурированы с применением этого метода.

Процесс полностью автоматизирован и занимает примерно десять минут, что довольно круто, учитывая что среднему системному администратору требуется несколько дней возни, для того, чтобы настроить малую часть того, что Стрейзанд предлагает "из коробки".

После того, как ваш сервер Стрейзанд запущен, вы можете раздать инструкции по подключению друзьям, членам семьи и соратникам. Инструкции по подключению содержат в себе копию SSL-сертификата, уникального для каждого сервера, так что вам нужно послать им всего один файл.

Каждый сервер полностью самодостаточен

Чиновник не просто обходит блокировку, а настраивает прокси-сервер, что строжайше запрещено обычным смертным

кем это запрещено, да ещё и строжайше?

Более того, Роскомнадзор обещал крестный ход в отношении прокси-серверов и VPN

нет, они обещали подумать, что можно сделать

лучше полагаться не на сознательность пользователей…

wget https://git.io/vpn -O openvpn-install.sh && bash openvpn-install.sh

И снова о блокировке Telegram. Разворачиваем собственный VPN