Всем привет!

Меня зовут Дмитрий Шкуропат, я являюсь руководителем направления защиты информации в компании Nubes. Мы открываем цикл статей, в котором расскажем, как выбирали и тестировали для нашего защищенного публичного облака межсетевой экран нового поколения (NGFW).

Sangfor NGAF M5300: почему решили протестировать

Nubes — провайдер облачных сервисов для бизнеса. В конце прошлого года мы открыли свой ЦОД Nubes Alto, на базе которого развернули новый кластер виртуализации. Перед нами встал вопрос выбора NGFW для защиты наших облачных сервисов. Мы не были ограничены импортозамещением или необходимостью в сертифицированном оборудовании. Также не хотелось использовать серые схемы по предоставлению обновлений прошивок или баз сигнатур.

Задача стояла простая — подобрать высокопроизводительный NGFW для защиты периметра облака и публикации средств управления облачными сервисами. Нам было интересно именно аппаратное решение, с помощью которого можно анализировать проходящий трафик на высоких скоростях. Кроме того, решение должно было быть официально доступно, с технической поддержкой и гарантированной заменой оборудования. Мы обратили внимание на нового игрока на российском рынке — Sangfor NGAF. Договорились с вендором о тестировании, и так в руки ко мне попал аппаратный Sangfor NGAF M5300.

В статье расскажу об этом решении, какие модули безопасности мы протестировали и какие интересные особенности обнаружили.

Что же такое Sangfor NGAF

Sangfor NGAF — интегрированный NGFW + WAF (отсюда и название Next Generation Application Firewall), позволяющий комплексно защищать сеть от известных и неизвестных угроз. Межсетевой экран NGAF отличается от других решений в своем классе, поскольку сочетает в себе сразу несколько важных функций:

Классический NGFW. Сюда можно отнести стандартный набор в виде IPS, Application Control, Remote Access, VPN и т. д.

Потоковый антивирус Engine Zero — антивирус решил вынести в отдельный пункт, так как на борту у NGAF собственный антивирусный движок с высоким уровнем детектирования вредоносного ПО.

Встроенный Web Application Firewall. Функционал WAF заслуживает отдельного внимания, даже на первый беглый взгляд это не маркетинговая история вендора, а реальный инструмент для защиты. Более подробно расскажу о нем в следующих статьях.

Встроенный Vulnerability Scanner. Функционал, который приятно удивил. Из коробки (при наличии лицензии) вам доступен хороший сканер уязвимостей. Работает в активном и пассивном режиме. В результате можно получить информацию о хостах в сети, об открытых портах и уязвимостях на них.

Решение Sangfor NGAF входит в перечень Network Firewalls магического квадранта Gartner. На мой взгляд, само нахождение в этом списке говорит о том, что компания зрелая, стремится к развитию и мировым позициям.

Большим плюсом Sangfor является стоимость защиты 1 Мбит/с трафика. Данные отчета Cyber Ratings говорят о том, что NGAF имеет высокий уровень блокировок вредоносного трафика и привлекателен по цене.

Как тестировали

Для нас важно обеспечить защиту облачных сервисов компании. Поэтому мы решили самостоятельно проверить на прочность модули безопасности. Собрали с коллегами небольшой стенд, состоящий из кластера A-P Sangfor M5300 и заведомо уязвимой ВМ, которую опубликовали через него в интернет.

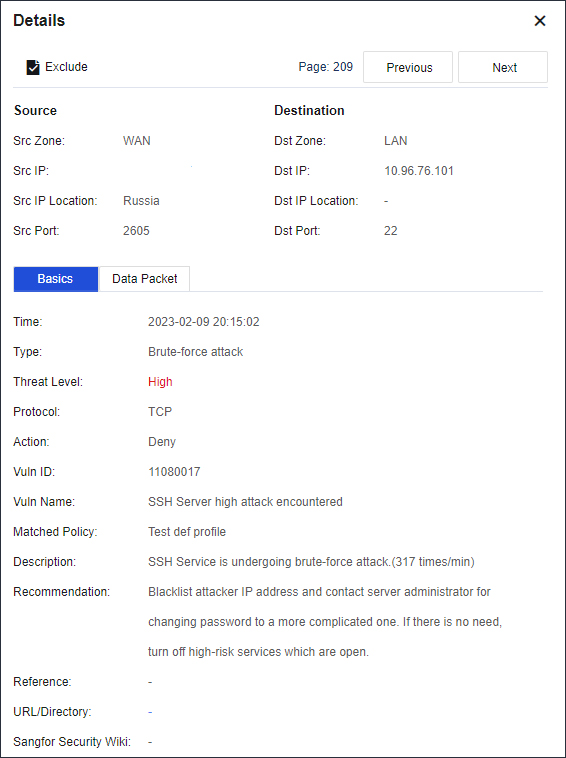

Начал с простого сканирования nmap’ом интересных для меня портов.nmap -sS -sC -sV -p21,22,23,25,53,80,110,111,139,143,445,512,513,514,1099,1524,2049,2121,3306,3632,5432,5900,6000,6667,6697,8009,8180,8787,34006,34433,48526,50572

Достаточно быстро скан был заблокирован.

Дальше попробовал проэксплуатировать ряд известных уязвимостей для выборочных сервисов.

Получение RCE через FTP — заблокировано.

Перебор пользователей через SSH — заблокировано.

Попробовал еще несколько боевых скриптов для эксплуатации уязвимостей:

Удаленное выполнение команд Ruby on Rails ActionPack Inline ERB Code Execution;

RCE через загрузку UDF Postgres;

Чтение файлов на сервере через GhostCat;

Print Nightmare (CVE-2021–1675);

ProxyLogon;

CVE-2022–26 134 — “Atlassian Confluence”.

Результат такой же — заблокировано Sangfor.

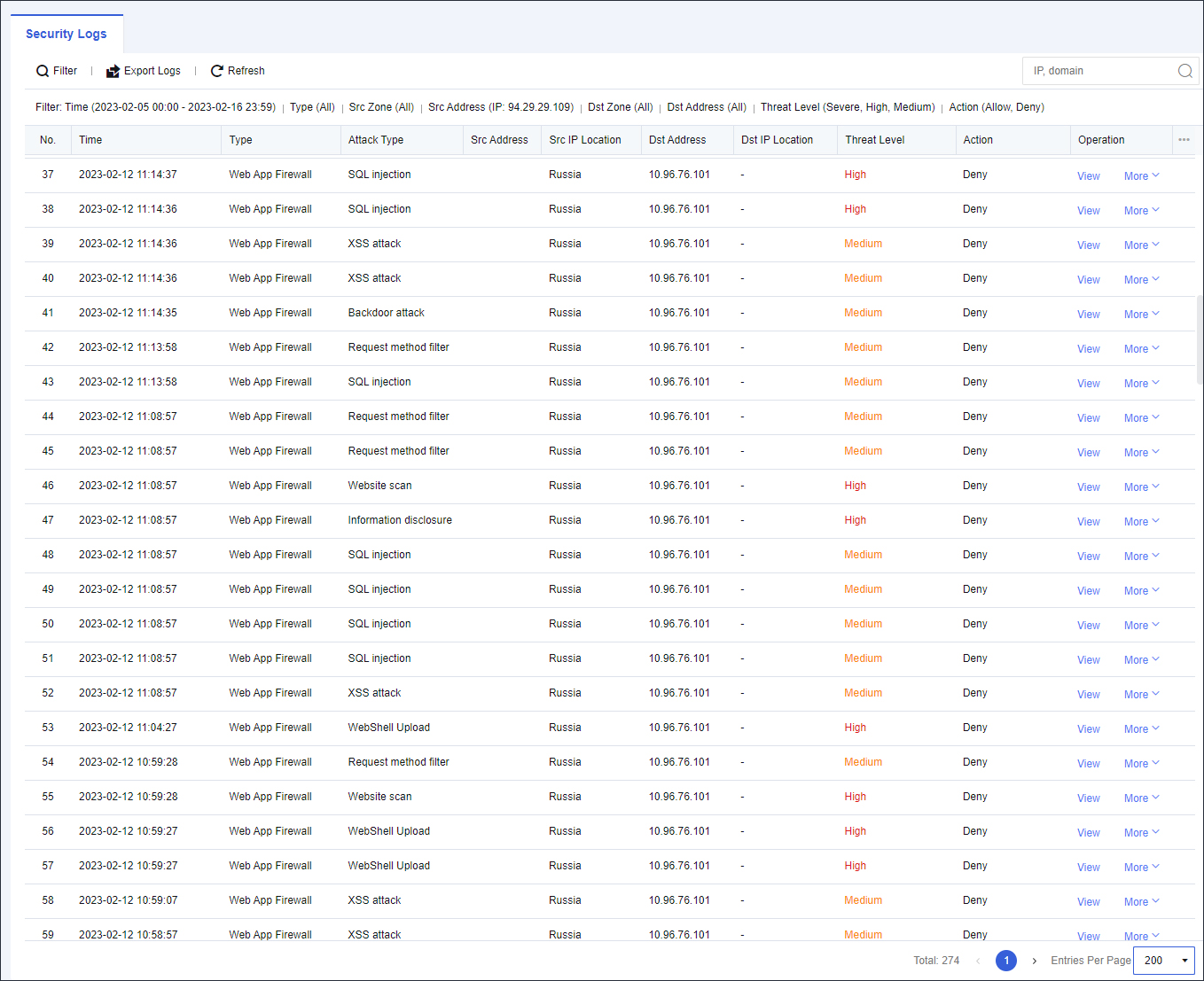

После эксплуатации инфраструктурных сервисов решил немного и WAF зацепить, посмотреть, что сможет заблокировать NGAF «из коробки», не погружаясь детально в настройки для защиты Web»a. Пример атак:

XSS (Reflected/Stored);

Command injection;

SQLi (UNION/TIME-BASED);

CSRF;

File upload;

LFI;

Эксплуатация WebDAV.

Для тестирования использовались полезные нагрузки из набора Seclists. В том числе запускался сканер BurpSuite Pro. Стоит отметить, что большая часть атак была заблокирована преднастроенным профилем безопасности, в некоторых случаях подкручивал руками.

При атаках на web‑приложения все атаки из моего списка были заблокированы, тем не менее при эксплуатации LFI не все полезные нагрузки блокировались. Если файл на сервере есть, модуль WAF блокировал соединение, а если файла не существует, сервер возвращал http‑ответ, что файл не найден. NGAF такие ответы пропускал и не блокировал.

Результаты тестирования приятно удивили, большую часть смоделированных сценариев МЭ отработал корректно. Стоит понимать, что я не ставил перед собой цель смоделировать атаку, которую NGAF определенно должен не заметить. Использовались распространенные атаки разных типов, которые встречались в моей практике.

NGAF: ложка дегтя

Хочется подсветить и ряд особенностей, которые возникали при работе с кластером NGAF. Возможно, что кто‑то из вас тоже с этим столкнулся и нашел решение — пишите в комментариях, буду рад.

Первая особенность, с которой столкнулся, — proxy arp.

В нашем случае интернет‑сеть завели с помощью VLAN‑interface. При попытке обратиться на любой отличный от адреса интерфейса адрес NGAF упорно не хотел реагировать на arp‑запросы. Решили проблему путем arp‑записи в настройках с указанием любого физического интерфейса. При этом MAC‑адрес отдавал верный. С использованием VLAN есть ряд и других проблем, например, нельзя использовать интерфейс такого типа при настройке SSL‑VPN.

Вторая особенность. Отсутствует возможность добавить саб‑интерфейс к агрегированному интерфейсу. Критичного ничего нет, можно иначе решать поставленные задачи, но к такой практике за долгое время эксплуатации МЭ выработалась привычка.

Третья особенность. Современный NGFW сложно представить без поддержки динамической маршрутизации. При настройке BGP столкнулся с отсутствием возможности гибкой настройки ACL/route‑map. В ACL не получилось добавить больше одной сети в одно правило. В Route‑map не удалось добавить больше одного ACL.

Список можно продолжить и дальше, но это, как говорится, совсем другая история.

Думаю, что в обозримом будущем вендор поправит эти особенности.

Результаты и выводы

Мы привыкли использовать западные NGFW, и я не ожидал каких‑то прорывных возможностей от NGAF. Однако решение приятно удивило не только хорошей NGFW‑базой, но и наличием таких дополнительных модулей безопасности, как WAF и Vulnerability Scanner, на которых более подробно остановлюсь в следующих статьях.

В рамках первой статьи провел тестирование IPS и немного web‑защиты; на мой взгляд, NGAF показал себя с лучшей стороны. Справедливо сказать, что, как и любой другой межсетевой экран, NGAF также требует детальной настройки и оптимизации профилей защиты под конкретную задачу.

Отдельно стоит отметить, что Sangfor пришел в Россию летом прошлого года, что говорит о желании компании закрепиться на нашем рынке. А наличие русскоговорящей технической поддержки позволяет эффективнее и быстрее решать возникающие вопросы.

Решение Sangfor в итоге закрыло большинство наших потребностей в защите периметра облака. Как результат, к концу пилотного проекта мы решили выкупить межсетевые экраны и оставить их для защиты наших облачных сервисов.

В следующей статье расскажем о результатах наших тестов функционала WAF и Vulnerability Scanner. Не переключайтесь!