На этой неделе мы рассмотрим «вымогателя» (ransomware), который на самом деле не является таковым. И даже не является вредоносной программой. Но он способен «захватить» Ваш сервер.

Несколько дней назад мы видели типичную RDP-атаку через удаленный рабочий стол, которая навела нас на мысль, что она была подобна той атаке, о которой мы рассказывали несколько месяцев назад и которую кибер-преступники использовали для заражения устройств с помощью шифровальщика. Но мы сильно заблуждались.

Прежде всего, потому, что вместо шифрования данных этот «зловред» блокировал рабочий стол с помощью пароля, который жертва не знает. Во-вторых, он не требует выкупа (!) в обмен на ключ или пароль, а скорее стремится как можно дольше удерживать устройство в заблокированном виде, чтобы как можно дольше использовать его для майнинга биткоинов. И, в-третьих, он не использует вредоносные программы как таковые.

После того как хакеры получили доступ к Вашей машине с помощью метода «brute force» (например, в рассматриваемом случае сервер получал 900 попыток в день), хакеры копируют файл под названием BySH01.zip. Он, в свою очередь, содержит следующие файлы:

1. BySH01.exe (исполняемый файл через AutoIt)

2. 7za.exe (легальная программа: хорошо известная бесплатная утилита 7zip)

3. tcping.exe (легальная программа: утилита для выполнения TCP-пингов)

4. MW_C.7z (заархивированный с паролем файл), который содержит:

- Приложение – легальная программа для «добычи» биткионов

- Приложение – легальная программа для блокировки рабочего стола Windows

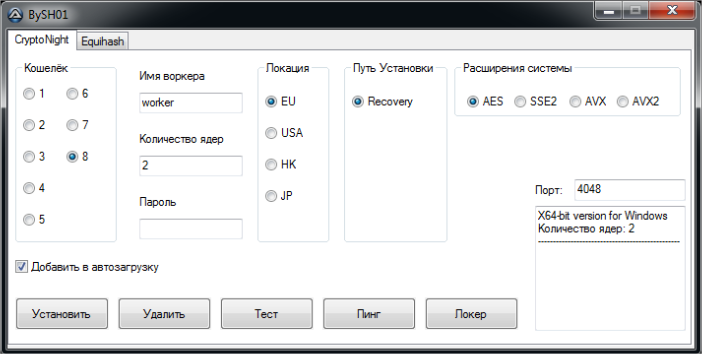

Хакер запускает файл BySH01.exe, и появляется следующий интерфейс:

По сути, приложение для майнинга биткоинов использует этот интерфейс для настройки того, сколько использовать ядер, на какой кошелек отправлять биткоины и пр. После того, как нужные настройки выбраны, хакер нажимает на кнопку «Установить» для установки и запуска приложения по майнингу биткоинов. Приложение называется CryptoNight, и оно разработано для майнинга биткоинов с использованием процессоров.

Затем он нажимает на кнопку Локер, которая устанавливает и запускает приложение по блокировке рабочего стола. Это коммерческое приложение Desktop Lock Express 2, измененное только таким образом, что информация, показываемая в свойствах файла, точно такая же, как у системного файла svchost.exe. Наконец, он удаляет все файлы, использованные для атаки, за исключением CryptoNight и Desktop Lock Express 2.

Desktop Lock Express 2: приложение, используемое хакерами.

Мы обнаружили и заблокировали несколько атак в различных странах. Подобные примеры еще раз показывают, как кибер-преступники используют преимущества слабых паролей, которые можно подобрать с помощью метода «brute force» за определенный период времени. Больше не требуется вредоносной программы, чтобы получить доступ к системе, так что обратите внимание на то, чтобы использовать сложный пароль и защититься от нежелательных посетителей.

Советы для системных администраторов

В дополнение к использованию решений, подобных Adaptive Defense, которые обнаруживают и предотвращают такой тип атак, приведем пару советов для всех сисадминов, которые вынуждены открывать RDP:

- Сделайте настройки таким образом, чтобы использовать нестандартный порт. 99,99% злоумышленников отслеживают все Интернет-соединения на TCP и UDP-портах 3389. Они могут отслеживать и другие, но им не обязательно это делать, т.к. большинство сисадминов не меняют эти порты. Те же, кто делает это в сочетании со сложными паролями, заботятся о безопасности корпоративной сети, чтобы хакерам было сложнее заполучить регистрационные данные в разумные сроки с помощью метода «brute force».

- Отслеживайте неудачные попытки RDP-соединения. Таким образом, можно достаточно легко вычислить атаки типа Brute force, т.к. в этом случае хакеры используют автоматизированные системы, которые осуществляют новые попытки подключения каждые несколько секунд.